Разница в подходах к ИБ у «нас» и у «них» (на примере DLP)

Современная DLP-система — огромный комбайн, которым можно пользоваться очень по-разному. Разработчики DLP-систем еще пару лет назад оказались в таком положении, что у всех у них получился приблизительно одинаковый продукт, который нужно как-то развивать, но не совсем понятно куда. Примерно тогда...

Разница в подходах к ИБ у «нас» и у «них» (на примере DLP)

Современная DLP-система — огромный комбайн, которым можно пользоваться очень по-разному. Разработчики DLP-систем еще пару лет назад оказались в таком положении, что у всех у них получился приблизительно одинаковый продукт, который нужно как-то развивать, но не совсем понятно куда. Примерно тогда...

Арестован лидер кибергруппировки, похитившей из банков по всему миру более 1 млрд евро

Полиция Испании арестовала предполагаемого лидера кибергруппировки, которая ответственна за проведение атак Anunak, Carbanak и Cobalt. Злоумышленники чаще всего атаковали банки. Потери от их деятельности превысили миллиард евро. Читать дальше →...

Основной инстинкт бизнеса: грани корпоративной безопасности

Вы когда-то пробовали внедрить в компании новые регламенты и инструкции? Если да, то наверняка знаете, какая буря возмущения обрушивается со стороны коллектива. Как минимум, вас начинают тихо ненавидеть, как максимум — появляются сплетни, какие-то немотивированные заявления об уходе и общая паника....

Основной инстинкт бизнеса: грани корпоративной безопасности

Вы когда-то пробовали внедрить в компании новые регламенты и инструкции? Если да, то наверняка знаете, какая буря возмущения обрушивается со стороны коллектива. Как минимум, вас начинают тихо ненавидеть, как максимум — появляются сплетни, какие-то немотивированные заявления об уходе и общая паника....

Удостоверяющий Центр на базе OpenSSL, SQLite3 и Tcl/Tk

Если прогуляться по просторам Хабрахабра, то можно найти различные публикации на тему создания цифровых сертификатов, организации Центров сертификации (ЦС) или даже Удостоверяющих Центров (УЦ) на базе OpenSSL. В основном эти статьи в той или иной мере полноты описывают использование либо утилиты...

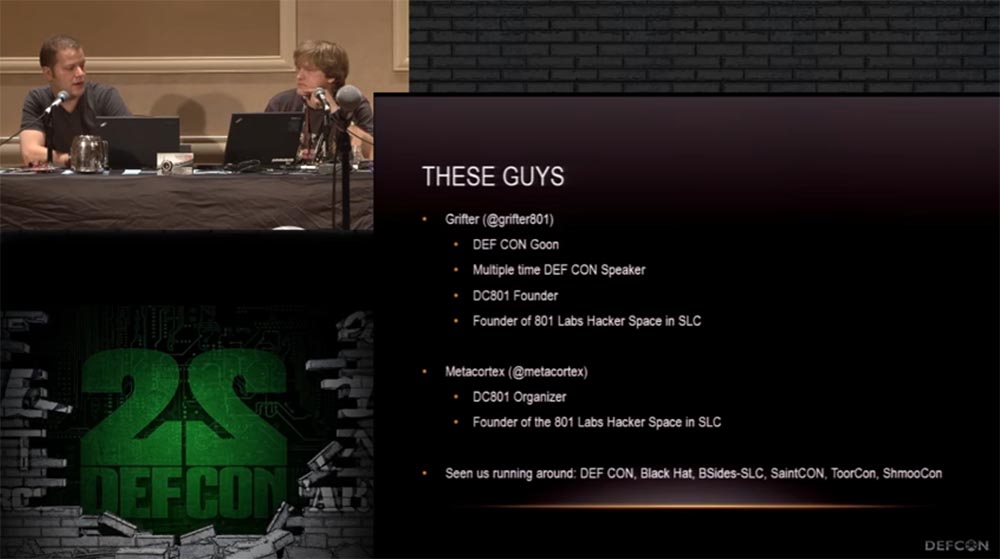

[Перевод] Конференция DEFCON 22. «Путешествие по тёмной стороне Интернет. Введение в Tor, Darknet и Bitcoin»

Меня зовут Грифтер, рядом мой хороший друг Метакортекс, мы из группы DC801, которая базируется в Солт-Лейк-Сити, штат Юта. Мы хотим показать нечто, выглядящее довольно забавным и провести для Вас экскурсионный тур по тёмной стороне Интернет. Мы оба исследователи, которым нравится бродить по тёмным...

Построение расширенной системы антивирусной защиты небольшого предприятия. Часть 1. Выбор стратегии и решения

Наверное, не стоит много писать о необходимости уделять внимание ИТ безопасности и что будет, если этого не делать. Поэтому сразу перейдём к делу. В рамках одного из проектов понадобилось организовать комплексную защиту одной из сетевых ИТ-инфраструктур. Читать дальше →...

[Перевод] 19 корпораций, которые используют технологии блокчейн и распределенные реестры

Сегодня все говорят о том, что в области блокчейн не хватает успешно реализованных проектов, реальных кейсов, которые могли бы стать вдохновляющим примером для компаний, вставших на путь цифровой трансформации. Хочу поделиться с вами переводом статьи именно о таких кейсах. Текст опубликован...

Система мониторинга как точка проникновения на компьютеры предприятия

Это продолжение памятки про систему мониторинга Zabbix, опубликованной недавно в нашем блоге. Выражаем огромную благодарность пользователю Shodin, который внес значительный вклад в исследование и написал данную статью. Системы мониторинга — это очень практичный компонент для управления сетевой...

Система мониторинга как точка проникновения на компьютеры предприятия

Это продолжение памятки про систему мониторинга Zabbix, опубликованной недавно в нашем блоге. Выражаем огромную благодарность пользователю Shodin, который внес значительный вклад в исследование и написал данную статью. Системы мониторинга — это очень практичный компонент для управления сетевой...

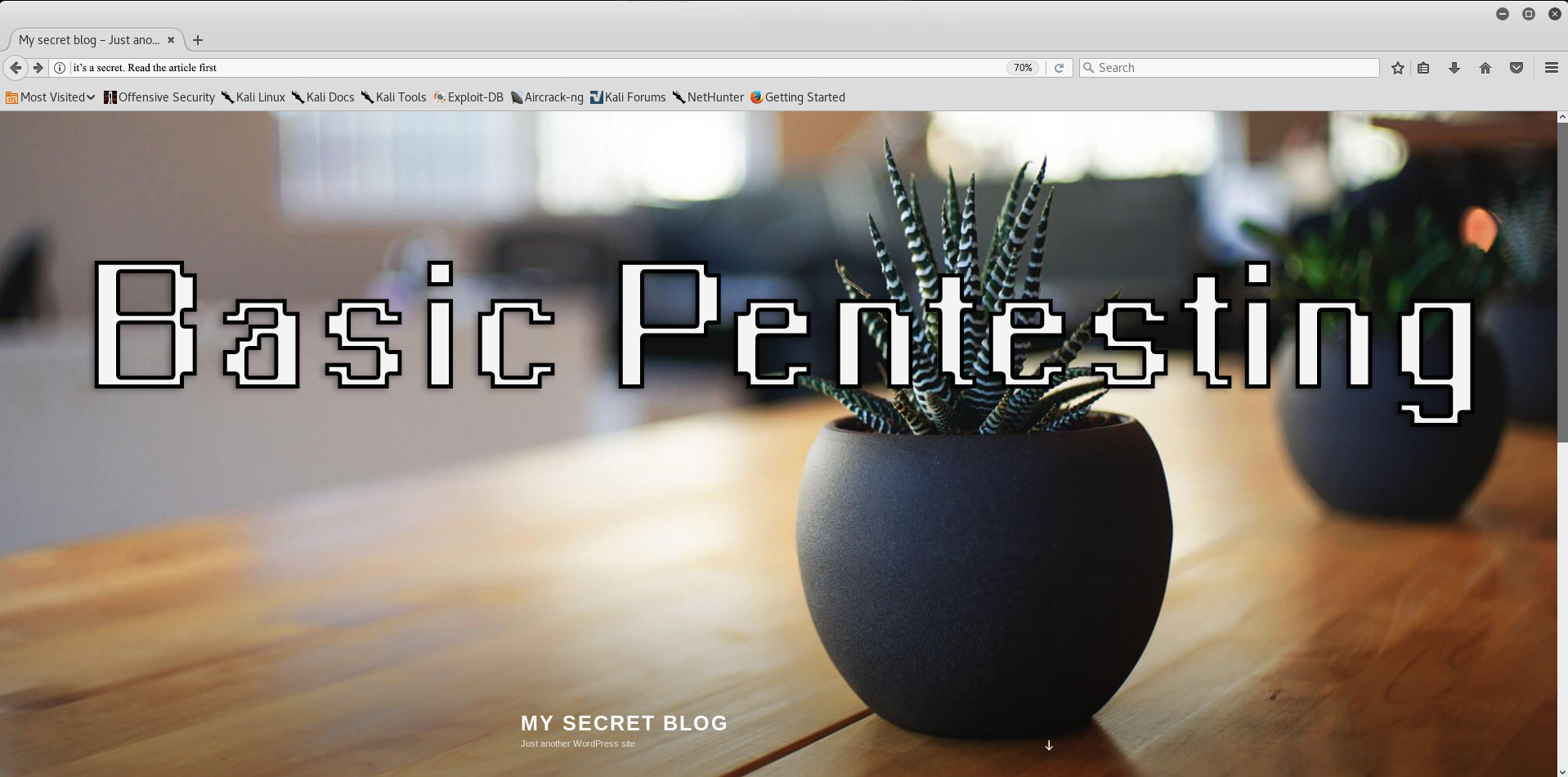

[Из песочницы] VulnHub Basic Pentesting

Всем доброго времени суток. Многие из Вас знают о Пентесте, кто-то имел даже с ним дело, а кто-то только слышал и хотел бы почувствовать себя мини специалистом в этой области. Давным давно, а может и не давно, на VulnHub появилась лаборатория, посвященная как раз этому. Читать дальше →...

[Из песочницы] VulnHub Basic Pentesting

Всем доброго времени суток. Многие из Вас знают о Пентесте, кто-то имел даже с ним дело, а кто-то только слышал и хотел бы почувствовать себя мини специалистом в этой области. Давным давно, а может и не давно, на VulnHub появилась лаборатория, посвященная как раз этому. Читать дальше →...

«Интернет стал чуть безопаснее»: комитет IETF утвердил TLS 1.3

Спустя 4 года и 28 драфтов, Инженерный совет Интернета (IETF) одобрил обновленный протокол TLS 1.3. Далее расскажем, в чем причина длительного утверждения протокола, и поговорим о его особенностях. Читать дальше →...

«Интернет стал чуть безопаснее»: комитет IETF утвердил TLS 1.3

Спустя 4 года и 28 драфтов, Инженерный совет Интернета (IETF) одобрил обновленный протокол TLS 1.3. Далее расскажем, в чем причина длительного утверждения протокола, и поговорим о его особенностях. Читать дальше →...

[Перевод] Конференция DEFCON 22. «Один дома с автоматической системой защиты». Крис Литтлбери

Меня зовут Крис Литтлбери, я работаю старшим испытателем систем безопасности от проникновений в компании Knowledge Consulting Group, которая расположена в округе Колумбия. Я люблю конструировать всякие интересные вещи, придавая обычным устройствам необычные функции. Например, вот этот контроллер...

Как «Лаборатория Касперского» смешивает спорт и обучение, повышая квалификацию сисадминов на «Всероссийском чемпионате по IT-безопасности»

Вместо скучных семинаров по вопросам IT-безопасности — масштабный онлайн-чемпионат. Вместо однообразных призывов принять в нем участие — формат спортивного состязания и спортивный азарт, пробуждающийся в потенциальных участниках. Такой подход демонстрирует «Лаборатория Касперского», работая над...

[Перевод] Варианты хранения криптографических ключей

Продолжает расти популярность решений на основе PKI — всё больше сайтов переходят на HTTPS, предприятия внедряют цифровые сертификаты для аутентификации пользователей и компьютеров, S/MIME доказывает свою состоятельность и для шифрования электронной почты, и как способ проверки источника сообщений...