Что почитать в выходные: 5 книг по практической информационной безопасности

Нас часто спрашивают, какие книги стоит почитать тем, кто делает первые шаги в сфере информационной безопасности? Наша команда экспертов по тестированию на проникновение составила подборку книг, которые помогут освоить практические вопросы ИБ. Читать дальше →...

[Перевод] Кража NTLM через PDF

Прошло всего несколько дней после того, как было объявлено, что злоумышленники могут использовать уязвимость в MS Outlook, используя OLE, чтобы украсть NTLM-хэш пользователей Windows. Исследовательская группа Check Point обнаружила, что утечка дайджеста NTLM возможна и с помощью файлов PDF. Атака...

SSL. Безопасность передачи данных

Как давно вы проверяли надежность своего SSL? Мало просто купить SSL сертификат и его установить, нужно его и настроить. Почему это важно. Внешний анализ безопасности (ручной или автоматический) обычно начинается с проверки SSL-конфигурации. SSL конфигурация обычно показывает общий уровень...

SSL. Безопасность передачи данных

Как давно вы проверяли надежность своего SSL? Мало просто купить SSL сертификат и его установить, нужно его и настроить. Почему это важно. Внешний анализ безопасности (ручной или автоматический) обычно начинается с проверки SSL-конфигурации. SSL конфигурация обычно показывает общий уровень...

Как Трурль и Клапауций конструктивную полемику о блокировке Телеграмма учинили и к какому консенсусу в итоге пришли

От автора. Решил накопипастить из рунета различных мнений и объединить в один funfic-диалог. Награфоманил это ;). Недеюсь немного юмора разрядит атмосферу. Всем пятницы! Вернее субботы, которую объявили понедельником и которая de facto пятница Трурль очень хотел увидеть Эпоху Великого Генезиса,...

[Перевод] Можно ли доверять свои пароли синхронизации Chrome и Firefox?

Недавно я писал о недостаточной защите локально сохранённых паролей в Firefox. Как правильно отметили некоторые читатели, злоумышленник с физическим доступом к вашему устройству — не главная угроза. Поэтому взглянем, как разработчики браузеров защищают ваши пароли при их передаче в облако. И...

[Перевод] Конференция BLACK HAT USA. «Как федералы поймали русского мега-кардера Романа Селезнёва»

Год назад на Гиктаймс активно обсуждалась эта тема: Российский кардер Роман Селезнёв, сын депутата, приговорён к 27 годам тюрьмы в США Кардер и сын депутата Роман Селезнёв сказал, что с 2008 года работал под защитой ФСБ В сегодняшнем переводе мы раскроем подробности того, как федералы поймали...

Как убедиться, что мой сайт не заблокирован РКН

По причине блокирования целых подсетей, многие сайты попадают под раздачу случайно. При этом обнаружить сей факт достаточно сложно, потому что Роскомнадзор утверждает, что все хорошо и такого адреса в базе нет. Так как история продолжает набирать обороты, сервис мониторинга ХостТрекер допилил...

[Перевод] Как я нашёл баг в системе Avios Travel и получил тысячи валидных баллов для авиамиль

Если вы похожи на меня, то наверняка размышляли над идеей путешествовать по миру первым классом на халяву, смотрели YouTube и знаете о таких людях. Это история о том, как я нашел ошибку в программе вознаграждений Avios Travel, который позволяет исполнить эту мечту*. Читать дальше →...

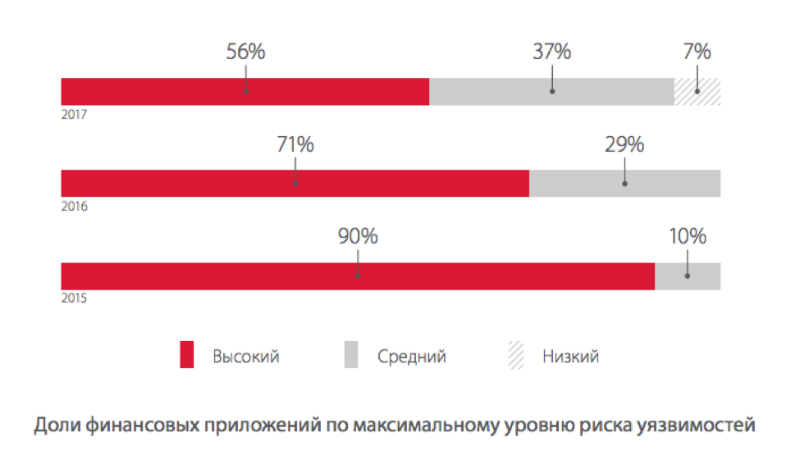

Исследование: больше половины систем дистанционного банковского обслуживания содержат критические уязвимости

Эксперты Positive Technologies проанализировали уровень защищенности систем дистанционного банковского обслуживания (ДБО). Собранная статистика за 2017 год говорит о том, что несмотря на общее улучшение ситуации с защищенностью ДБО, финансовым организациям еще есть над чем работать — более чем в...

Новая «работа» для графических процессоров: GPU защитит от вирусных атак

В прошлом месяце компания Intel объявила, что собирается перепроектировать свои процессоры на кремниевом уровне, чтобы исключить уязвимости Spectre и Meltdown. Однако на этом работа компании по увеличению защищенности систем не закончилась. Недавно стало известно, что ИТ-гигант собирается внедрить...

Новая «работа» для графических процессоров: GPU защитит от вирусных атак

В прошлом месяце компания Intel объявила, что собирается перепроектировать свои процессоры на кремниевом уровне, чтобы исключить уязвимости Spectre и Meltdown. Однако на этом работа компании по увеличению защищенности систем не закончилась. Недавно стало известно, что ИТ-гигант собирается внедрить...

Майнеры не пройдут

Ну или хотя бы поспотыкаются. С начала 2017 года наш Центр мониторинга информационной безопасности видит попытки майнить криптовалюты на корпоративных ИТ-ресурсах, подключённых на мониторинг. Ну видит и видит, чего вам, битка жалко, что ли? Действительно, а какой вред наносят майнеры в...

Майнеры не пройдут

Ну или хотя бы поспотыкаются. С начала 2017 года наш Центр мониторинга информационной безопасности видит попытки майнить криптовалюты на корпоративных ИТ-ресурсах, подключённых на мониторинг. Ну видит и видит, чего вам, битка жалко, что ли? Действительно, а какой вред наносят майнеры в...

GDPR на носу – прекращаем панику и начинаем спасаться

Судя по нарастающей в сети панике, очень многие либо только узнали о GDPR, либо оттянули удовольствие до предела. Уже 25 мая угроза штрафа в 20 млн Евро или 4% от мирового оборота (что из этого больше) станет реальностью – впадать в панику или не впадать? Поскольку я уже ливанул ведро бензина в...

Pwn iNt All! Находим уязвимости в скриптовых движках и вскрываем usermode-механизмы защиты Windows. Часть 1

Операционные системы – дело тонкое. И очень защищенное! Обойти их механизмы защиты — дело сложное и трудоемкое, даже слегка похожее на волшебство. Но говорят, что сын маминой подруги уже нашел несколько RCE-уязвимостей, написал эксплойт, и обошел все защитные механизмы. Попробуем и мы! Сделаем это...

Защита от DDoS атаки на уровне веб-приложений

Как известно DDoS атаки на сайт бывают разной интенсивности, имеет значение количество хостов участвующих в атаке, количество сетевых пакетов и объем передаваемых данных. В самых тяжелых случаях отбить атаку возможно только применяя специализированное оборудование и сервисы. Если же объем атаки...

Заблокировать весь интернет, или обезьяна с гранатой

Сегодня случилось то, о чем давно предупреждали. РКН заблокировал приличную часть глобальной сети и Рунета в частности, включая Яндекс, ВК, Одноклассников и ТамТам заодно. Фейсбук и Гугл тоже не остались в стороне. Это случилось 26 апреля в 21:06 по UTC, или примерно в полночь по Москве. Всего было...