[Перевод] Хавьер Мертенс: «Криптоджекинг – одна из самых блестящих атак, которые я видел»

Целью хакеров всегда, как правило, были кража или уничтожение/порча информации, но сегодня, прежде всего, они пытаются получить финансовую выгоду в обмен на информацию. Мы можем видеть, как атаки становятся более профессиональными, и вокруг них строится бизнес. Несколько лет назад было достаточно...

Security Week 17: восстание машин

Прошлая неделя была богата новостями на тему искусственного интеллекта. Начнем с сообщения издания The Information о прогрессе в расследовании смертельного ДТП с автономно управляемым автомобилем Uber. ДТП произошло в марте в Аризоне: погибшая в аварии переходила дорогу в неположенном месте, и даже...

Security Week 17: восстание машин

Прошлая неделя была богата новостями на тему искусственного интеллекта. Начнем с сообщения издания The Information о прогрессе в расследовании смертельного ДТП с автономно управляемым автомобилем Uber. ДТП произошло в марте в Аризоне: погибшая в аварии переходила дорогу в неположенном месте, и даже...

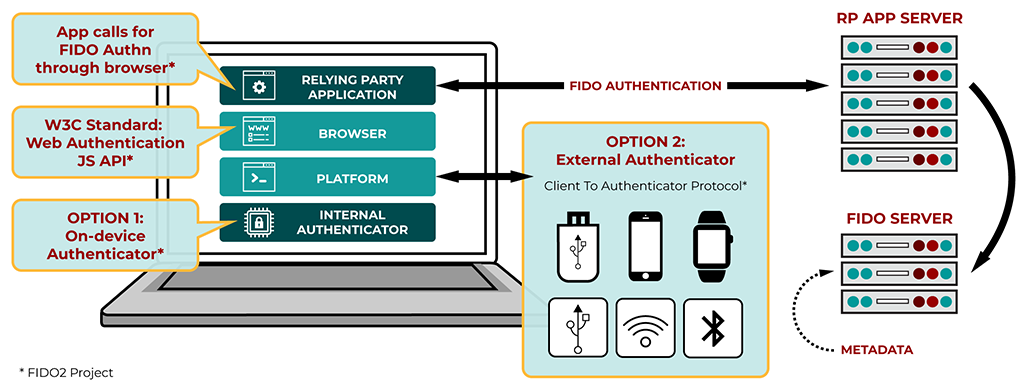

Стандарт Web Authentication API: беспарольная аутентификация в вебе

В марте 2018 года Альянс FIDO (Fast IDentity Online) и Консорциум W3C достигли важного рубежа: после двух лет разработки стандарт Web Authentication (WebAuthn) получил статус кандидата в рекомендации (CR) — это стабильная версия документа, в которую больше не планируется вносить принципиальных...

Построение расширенной системы антивирусной защиты небольшого предприятия. Часть 2. Антивирусный шлюз USG40W от Zyxel

Данная публикация посвящена линейке продуктов Zyxel USG40/USG40W/USG60/USG60W и является продолжением серии статей «Построение расширенной системы антивирусной защиты небольшого предприятия.» Читать дальше →...

Check Point. Подборка полезных материалов от TS Solution

Здесь вы найдете подборку наших статей по Check Point. Публикации разбиты по категориям для более удобной навигации. Добавляйте в закладки, чтобы не потерять. Все новые статьи/курсы мы также будем добавлять сюда. Читать дальше →...

Критические уязвимости в PGP и S/MIME позволяют читать зашифрованные email-сообщения

Изображение: eff.org Немецкие исследователи информационной безопасности опубликовали информацию о серьезных уязвимостях PGP и S/MIME, которые приводят к раскрытию информации, содержащейся в зашифрованных электронных письмах. В настоящий момент исправлений для этих ошибок безопасности не существует....

Критические уязвимости в PGP и S/MIME позволяют читать зашифрованные email-сообщения

Изображение: eff.org Немецкие исследователи информационной безопасности опубликовали информацию о серьезных уязвимостях PGP и S/MIME, которые приводят к раскрытию информации, содержащейся в зашифрованных электронных письмах. В настоящий момент исправлений для этих ошибок безопасности не существует....

Нас опять посчитают: Национальная биометрическая платформа и «сквозной идентификатор»

Национальная биометрическая платформа Примерно год назад Министерство связи и массовых коммуникаций РФ утвердило верхнеуровневый план реализации проекта по созданию Национальной биометрической платформы, в рамках которой основные технические работы должен был выполнит «Ростелеком». В то же время...

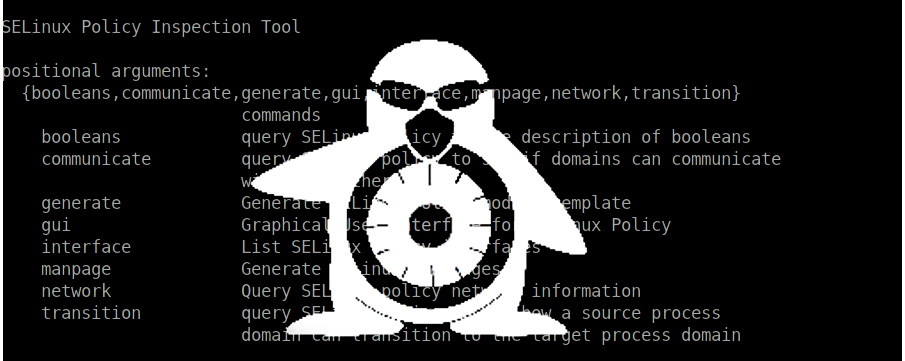

Быстрое создания SELinux-модулей с помощью утилиты sepolicy

В пакет policycoreutils-devel входит python-утилита sepolicy, которая сильно облегчает написание модуля. В этой статье мы рассмотрим процесс создания модуля для nmap с помощью этой утилиты. Читать дальше →...

[Из песочницы] Вторая волна Spectre-подобных уязвимостей, на устранение которых понадобится определённое время

Предисловие: не нашёл на Хабре новостей по данной теме, поэтому решил перевести заметку издания The Register о новых уязвимостях в процессорах Intel . Intel может понадобиться некоторое время на выпуск необходимых патчей для основных операционных систем и средств виртуализации, возможно это будет...

[Из песочницы] Вторая волна Spectre-подобных уязвимостей, на устранение которых понадобится определённое время

Предисловие: не нашёл на Хабре новостей по данной теме, поэтому решил перевести заметку издания The Register о новых уязвимостях в процессорах Intel . Intel может понадобиться некоторое время на выпуск необходимых патчей для основных операционных систем и средств виртуализации, возможно это будет...

Почему Google уменьшает «время жизни» cookies, полученных с помощью HTTP

Еще в начале года в компании Google сообщили, что с июля (когда выходит Chrome 68) все сайты, использующие HTTP, будут помечаться как небезопасные. В компании считают, что это позволит повысить конфиденциальность пользователей в сети. Однако на этом работа ИТ-гиганта с HTTP не закончилась. В...

Почему Google уменьшает «время жизни» cookies, полученных с помощью HTTP

Еще в начале года в компании Google сообщили, что с июля (когда выходит Chrome 68) все сайты, использующие HTTP, будут помечаться как небезопасные. В компании считают, что это позволит повысить конфиденциальность пользователей в сети. Однако на этом работа ИТ-гиганта с HTTP не закончилась. В...

Подборка профильных мероприятий на 2018 год: все по теме IaaS, ИТ-инфраструктуры и Big Data

Сегодня мы подготовили для вас дайджест мероприятий, которые пройдут на российских площадках в этом году. Главные темы представленных конференций — ИТ-инфраструктура, ЦОД, облачные вычисления, ИБ и большие данные. Если вы знаете о других интересных событиях, митапах и конференциях, предлагаем вам...

Основные аспекты правомерности обработки персональных данных в трудовых отношениях

Подавляющее большинство из нас состоит в трудовых отношениях и оставляет свои персональные данные работодателям для ведения кадрового учета. Работодатель, в свою очередь собирает такие данные и ведет их обработку. Казалось бы, стандартная ситуация. Но, в связке с ФЗ-152 «О персональных данных», все...

Как за один день разработать SIEM (систему управления инцидентами информационной безопасности)

«Коллеги, напоминаю, в этом квартале запланированы курсы повышения квалификации для партнеров на тему управления информационной безопасностью. Нашему коллективу предлагается подготовить практическое занятие, посвященное вопросам построения SIEM систем!» – после такого предложения начальника...

Как за один день разработать SIEM (систему управления инцидентами информационной безопасности)

«Коллеги, напоминаю, в этом квартале запланированы курсы повышения квалификации для партнеров на тему управления информационной безопасностью. Нашему коллективу предлагается подготовить практическое занятие, посвященное вопросам построения SIEM систем!» – после такого предложения начальника...