Противостояние: итоги

Прошла долгожданная кибербитва «Противостояние», развернувшаяся на базе восьмого ежегодного ИБ-форума Positive Hack Days. Рассказываем от лица непосредственных участников соревнования — команд Jet Secuirty Team и Jet Antifraud Team, о самых ярких технических подробностях состязания хакеров с...

Итоги PHDays 8: Games Over

Восьмой международный форум по практической безопасности Positive Hack Days подошел к концу. Более 5200 участников на площадке в Москве наблюдали за перехватом радиоэфира сотового оператора, взломом банкомата, накруткой умного электросчетчика (одному из участников было 12 лет!) и десятками других...

Итоги PHDays 8: Games Over

Восьмой международный форум по практической безопасности Positive Hack Days подошел к концу. Более 5200 участников на площадке в Москве наблюдали за перехватом радиоэфира сотового оператора, взломом банкомата, накруткой умного электросчетчика (одному из участников было 12 лет!) и десятками других...

И еще раз: не пользуйтесь публичным WiFi

Мысль, изложенная в данном посте кому-то может показаться очевидной и банальной, но, как показал разговор в курилке с коллегами, многие, даже имеющие отношение к IT об этом даже не задумывались, не говоря уже о более далеких от техники людей. Читать дальше →...

Спецслужбы испытывают проблемы с перехватом сообщений во всех мессенджерах, кроме ICQ

В судебных архивах найдено 34 дела, в которых упоминался СИТКС в контексте одного или нескольких текстовых мессенджеров Оказывается, российские спецслужбы испытывают проблемы с перехватом сообщений не только Telegram, но и практически всех других мессенджеров. Всех, кроме одного. Машинный анализ...

Outline: Делаем свой личный VPN от Google за 5$ в месяц (и за 1€ для продвинутых)

В последнее время использовать VPN стало популярно с чего бы это?, но все инструкции которые мне попадались — могут «осилить» только пользователи хотя бы чуть-чуть знакомые с тем что такое Linux. Компания Google всех порадовала, выпустив прекрасное приложение, которое позволяет вам установить VPN в...

Outline: Делаем свой личный VPN от Google за 5$ в месяц (и за 1€ для продвинутых)

В последнее время использовать VPN стало популярно с чего бы это?, но все инструкции которые мне попадались — могут «осилить» только пользователи хотя бы чуть-чуть знакомые с тем что такое Linux. Компания Google всех порадовала, выпустив прекрасное приложение, которое позволяет вам установить VPN в...

Летний отпуск: как не беспокоиться о работе своего сайта зря

Скоро лето, и все хотят отдохнуть. Но, как показывает статистика, далеко не все могут себе это позволить, и дело не только и не столько в средствах. Да и потом, уехать на моря, но просидеть там с ноутбуком в номере, решая вопросы категории «без-меня-не-разберутся» — тоже довольно популярный подход....

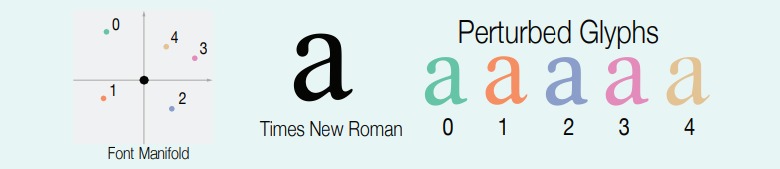

FontCode: новый способ стеганографии через форму букв

Рис. 1. Незначительное изменение формы глифа (формы конкретной литеры) кодирует цифровую информацию за счёт двухмерной матрицы вариантов начертания. Каждая точка в двухмерной координатной сетке генерирует соответствующий уникальный глиф Специалисты по стеганографии придумали новый способ прятать...

[Перевод] Рассказ о том, как я, с помощью Google, нашёл пароли на десятках публичных досок Trello

Кушагра Патак занимается информационной безопасностью. 25 апреля он обнаружил, что множество частных лиц и компаний выкладывают секретную информацию на публичные доски Trello. В частности, речь идёт о сведениях, касающихся неисправленных ошибок и уязвимостей в программах, об учётных данных...

[Перевод] Рассказ о том, как я, с помощью Google, нашёл пароли на десятках публичных досок Trello

Кушагра Патак занимается информационной безопасностью. 25 апреля он обнаружил, что множество частных лиц и компаний выкладывают секретную информацию на публичные доски Trello. В частности, речь идёт о сведениях, касающихся неисправленных ошибок и уязвимостей в программах, об учётных данных...

Splunk. Подборка полезных материалов от TS Solution

Под катом вы найдете подборку наших статей про Splunk. Публикации разбиты по категориям для более удобной навигации. Добавляйте в закладки, чтобы не потерять. Все новые статьи мы также будем добавлять сюда. Читать дальше →...

[Перевод] Механизм Arbitrary Code Guard (ACG) на примере Microsoft Edge

Disclaimer Эта публикация является переводом части документа «Bypassing Mitigations by Attacking JIT Server in Microsoft Edge» от Ivan Fratric (Google Project Zero). Переведена та часть, в которой находится описание механизма ACG и его применение в браузере Microsoft Edge. За рамками этого перевода...

Не так страшен чёрт, как его описывают, или как я сдавал экзамен на CISSP

CISSP (Certified Information Security Systems Professional) относится к “золотому стандарту” в индустрии безопасности и давно входит в топы IT сертификаций. Сложность сертификации Изначальные требования для прохождения сертификации достаточно высоки, возможно, поэтому это многих отпугивает: минимум...

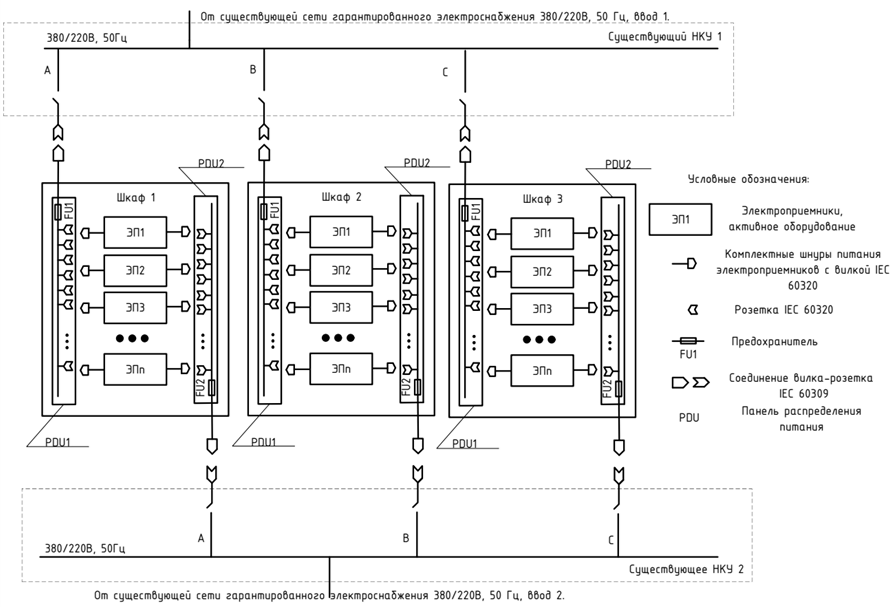

«Мегафон» заказал комплекс СХД «Купол» для хранения трафика по закону Яровой

Один из ведущих производителей оборудования для СОРМ компания «Национальные технологии» разместила на портале госзакупок документацию по системе хранения данных «Купол», которая разработана при её участии. Как следует из документации, до 30 мая 2018 года компания обязуется поставить оборудование на...

Безопасный каршеринг: составляющие, основные проблемы и конкурс Яндекса

Запущенный в феврале Яндекс.Драйв, как и любой сервис каршеринга, работает благодаря комплексу уникальных систем — в автомобиле, в телефоне пользователя и на сервере. Система, которая ещё недавно была в новинку для IT-сообщества, расположена в самой машине. Она включает в себя несколько девайсов —...

Безопасный каршеринг: составляющие, основные проблемы и конкурс Яндекса

Запущенный в феврале Яндекс.Драйв, как и любой сервис каршеринга, работает благодаря комплексу уникальных систем — в автомобиле, в телефоне пользователя и на сервере. Система, которая ещё недавно была в новинку для IT-сообщества, расположена в самой машине. Она включает в себя несколько девайсов —...

[Перевод] Хавьер Мертенс: «Криптоджекинг – одна из самых блестящих атак, которые я видел»

Целью хакеров всегда, как правило, были кража или уничтожение/порча информации, но сегодня, прежде всего, они пытаются получить финансовую выгоду в обмен на информацию. Мы можем видеть, как атаки становятся более профессиональными, и вокруг них строится бизнес. Несколько лет назад было достаточно...