Внедрение IdM. Процедуры и технические средства — от базовых до IdM

В прошлый раз мы рассмотрели подходы к построению модели доступа. Теперь нужно подумать о процедурах и технических средствах: как простроить процессы, которые помогут управлять доступом, и как это можно реализовать. В первую очередь стоит задуматься о том, от чего вы будете отталкиваться – от того,...

[Из песочницы] Веб менеджер OpenVPN клиентских ключей VPNFace Lite

Интро О возросшем, у далёкого от сетевых технологий населения, спросе к магическим буквам VPN и их причинам уже даже шутить не интересно. Привет, а ты же с компьютерами разбираешься? поможешь мне про впн? Читать дальше →...

[Из песочницы] Веб менеджер OpenVPN клиентских ключей VPNFace Lite

Интро О возросшем, у далёкого от сетевых технологий населения, спросе к магическим буквам VPN и их причинам уже даже шутить не интересно. Привет, а ты же с компьютерами разбираешься? поможешь мне про впн? Читать дальше →...

Исследование: хакеры крадут миллионы долларов из-за низкой безопасности криптобирж

Не секрет, что криптовалютные биржи остаются одной из главных целей киберпреступников. Однако, согласно данным ИБ-компании Veracode, специализирующейся на безопасности приложений, проблема еще и в наличии серьезных брешей в безопасности таких площадок, администрация которых не несет серьезной...

SSLH: Прячем SSH/HTTPS/OpenVPN/Telegram за единым портом 443

SSH/HTTPS/OpenVPN/Telegram и всё на одном порту?! Что?! — Да! Хотите скрыть наличее у вас некоторых сервисов? В публичной wi-fi сети блокируется всё кроме 443 (https) порта? Настроили Telegram Proxy/OpenVPN и не хотите его «светить» ? SSH подключение к своему серверу из стран с цензурой? На все эти...

SSLH: Прячем SSH/HTTPS/OpenVPN/Telegram за единым портом 443

SSH/HTTPS/OpenVPN/Telegram и всё на одном порту?! Что?! — Да! Хотите скрыть наличее у вас некоторых сервисов? В публичной wi-fi сети блокируется всё кроме 443 (https) порта? Настроили Telegram Proxy/OpenVPN и не хотите его «светить» ? SSH подключение к своему серверу из стран с цензурой? На все эти...

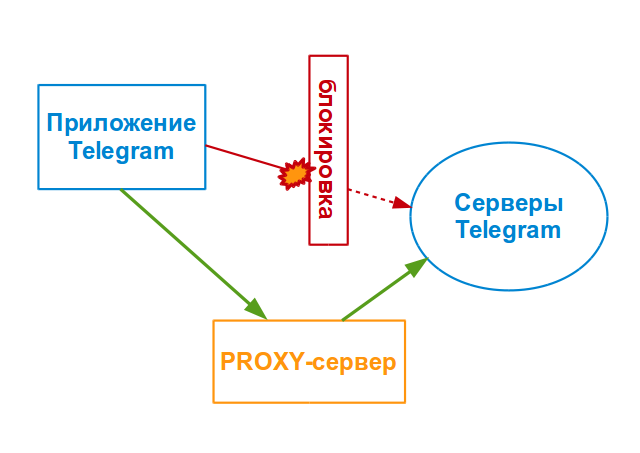

Новый MTProto-прокси сервер от Telegram

Прокси-сервер является посредником между клиентом и сервером. Для обхода ограничений прокси-сервер должен быть установлен там, где нет ограничений доступа к требуемой информации, при этом не должно быть таковых ограничений и между клиентом и прокси-сервером. Обновлённая поддержка прокси-серверов в...

Telegram запускает MTProto Proxy

Наконец-то дождались, после пристального рассматривания и реверс инжениринга протокола MTPRoto Proxy, Telegram решил выпустить официальный вариант, с поддержкой монетизации, да еще и сразу в Docker образе. Читать дальше →...

Telegram запускает MTProto Proxy

Наконец-то дождались, после пристального рассматривания и реверс инжениринга протокола MTPRoto Proxy, Telegram решил выпустить официальный вариант, с поддержкой монетизации, да еще и сразу в Docker образе. Читать дальше →...

Профессия: кибердетектив

Веста Матвеева — эксперт в области информационной безопасности компании Group-IB, признанной изданием Business Insider UK одной из 7 самых влиятельных мировых организаций в индустрии кибербезопасности. За 6 лет она провела десятки экспертиз — технических разборов инцидентов в роли криминалиста,...

Профессия: кибердетектив

Веста Матвеева — эксперт в области информационной безопасности компании Group-IB, признанной изданием Business Insider UK одной из 7 самых влиятельных мировых организаций в индустрии кибербезопасности. За 6 лет она провела десятки экспертиз — технических разборов инцидентов в роли криминалиста,...

Защита персональных данных 3 миллиардов человек — сходство и различие законодательства в странах БРИКС

Совет безопасности России на заседании 26 октября 2017 года поручил Минкомсвязи совместно с МИД России до 1 августа 2018 года инициировать в рамках БРИКС (Бразилия, Россия, Индия, Китай и Южная Африка) обсуждение вопроса о создании для государств — участников объединения собственной «системы...

Разбор конкурса Leave ATM Alone на PHDays 8

На Positive Hack Days 8 в очередной раз прошел старый добрый конкурс по взлому банкоматов Leave ATM Alone. В распоряжении участников были два банкомата, аппаратная часть была предоставлена нашим партнером по банковской безопасности Альфа-Банком. Специально для соревнования мы настроили банкоматы и...

GDPR. Нужно ли его выполнять в России?

Что такое GDPR? 25 мая 2018 года вступил в силу Общий регламент по защите персональных данных Европейского союза (англ. General Data Protection Regulation, GDPR; далее – GDPR, Регламент). Многие считают, что GDPR распространяется только на европейские организации или компании, обрабатывающие...

GDPR. Нужно ли его выполнять в России?

Что такое GDPR? 25 мая 2018 года вступил в силу Общий регламент по защите персональных данных Европейского союза (англ. General Data Protection Regulation, GDPR; далее – GDPR, Регламент). Многие считают, что GDPR распространяется только на европейские организации или компании, обрабатывающие...

Попытка использования BGP для захвата трафика DNS сервиса 1.1.1.1

Сервис BGPMon зафиксировал попытку подстановки фиктивного BGP-маршрута для перенаправления трафика подсети 1.1.1.0/24, в которой находится созданный компанией Cloudflare общедоступный DNS-сервер с поддержкой DNS-over-TLS и DNS-over-HTTPS. Трафик был направлен в автономную систему AS58879,...

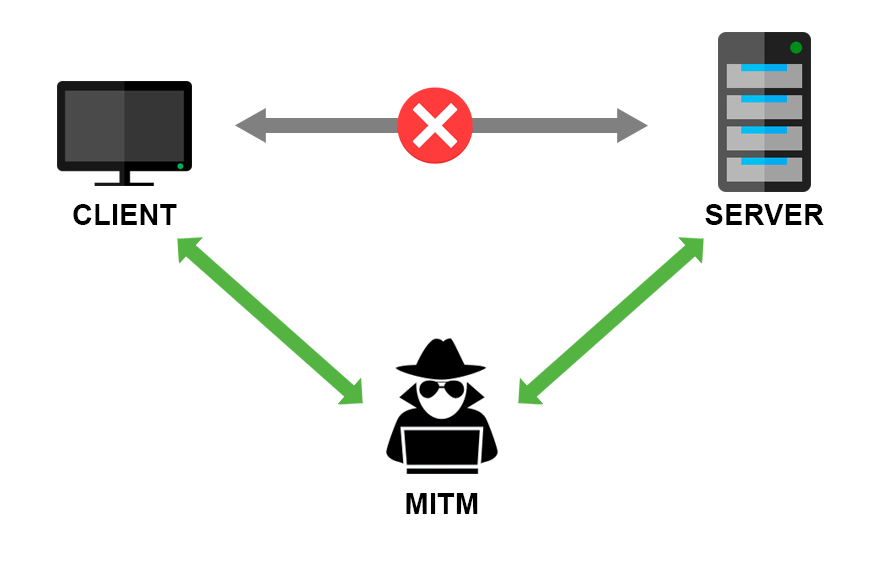

Как менее чем за 50 строк кода внедрить в приложение E2EE

Photo Credit: Eavesdropping (Hello Hello anyone there) by Julie anne Johnson (2014) Disclaimer: здесь лежит английская версия статьи. В русской некоторые моменты разобраны подробнее Личные и конфиденциальные данные пользователей необходимо защищать тщательнее. К такой мысле приходишь, читая...

Реверс-инжиниринг прошивки устройства на примере мигающего «носорога». Часть 2

Представляем вашему вниманию вторую часть статьи о реверс-инжиниринге прошивки устройства «Мигающий носорог» по мотивам мастер-класса на конференции SMARTRHINO-2018. В первой части статьи прошивка устройства была загружена в дизассемблер IDA и выполнен первичный анализ команд протокола устройства....