Исповедь тестировщика: как я покопался в IDS конкурента

Ни один уважающий себя UTM-шлюз сетевой безопасности не обходится без системы обнаружения вторжений IDS (Intrusion Detection System). Другое дело, что опция зачастую указывается производителем для галочки, чтобы не отставать от конкурентов. Знаю по своему опыту тестировщика, как это бывает — вроде...

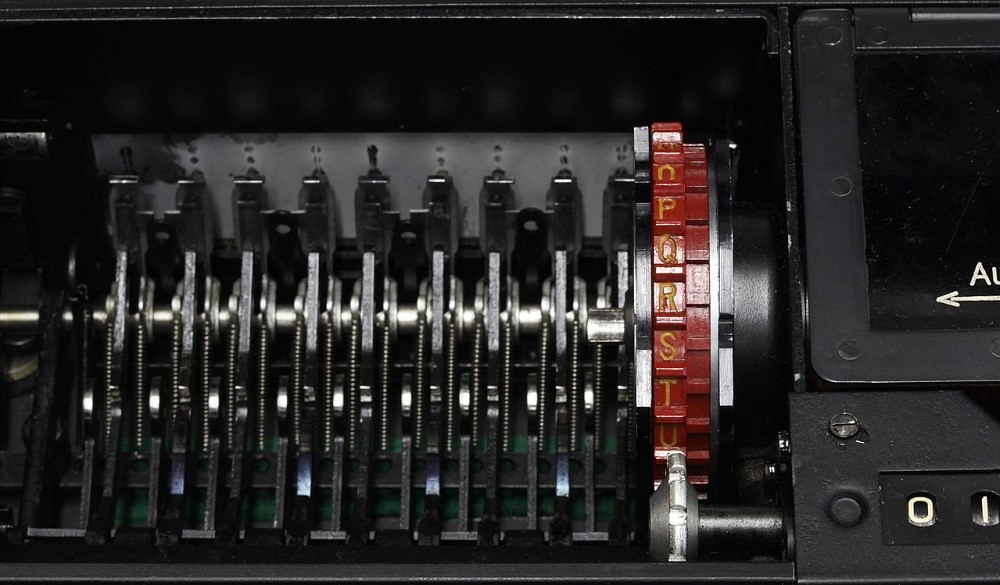

IETF предложили новый стандарт для обмена сообщениями — что нужно знать

Инженерный совет интернета (IETF) опубликовал черновик нового протокола — Message Layer Security (MLS). Его задача — обеспечить защищённую передачу сообщений между двумя устройствами. Он описывает абстрактные структуры данных, которые можно использовать не только в чат-приложениях, но и для работы...

IETF предложили новый стандарт для обмена сообщениями — что нужно знать

Инженерный совет интернета (IETF) опубликовал черновик нового протокола — Message Layer Security (MLS). Его задача — обеспечить защищённую передачу сообщений между двумя устройствами. Он описывает абстрактные структуры данных, которые можно использовать не только в чат-приложениях, но и для работы...

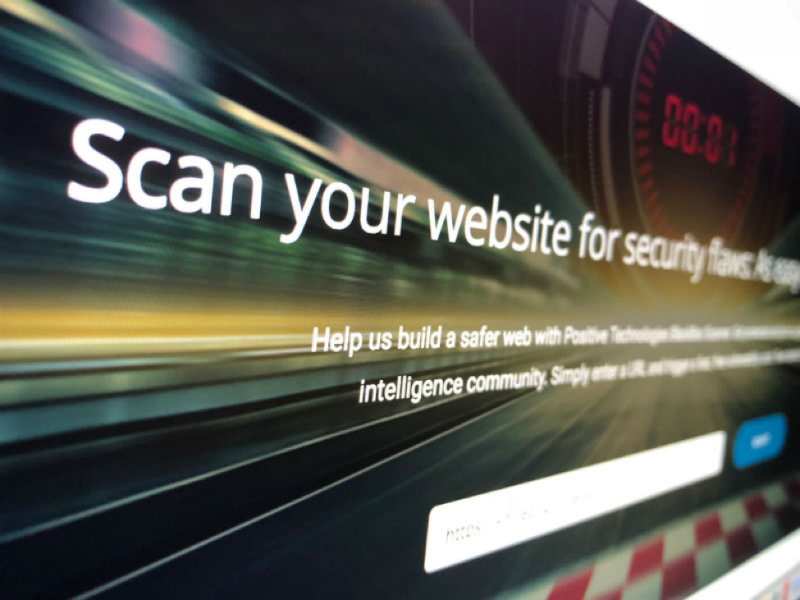

Примите участие в публичном тестировании сервиса Positive Technologies по поиску уязвимостей на сайтах

Компания Positive Technologies предлагает пользователям Хабра поучаствовать в финальном этапе публичного тестирования бесплатного онлайн-сервиса для поиска уязвимостей в веб-приложениях PT BlackBox Scanner. Читать дальше →...

Примите участие в публичном тестировании сервиса Positive Technologies по поиску уязвимостей на сайтах

Компания Positive Technologies предлагает пользователям Хабра поучаствовать в финальном этапе публичного тестирования бесплатного онлайн-сервиса для поиска уязвимостей в веб-приложениях PT BlackBox Scanner. Читать дальше →...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 7: «Песочница Native Client», часть 2

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

NeoQUEST-2018: долгожданный Cold Boot, science research и гости из Нижнего Новгорода

Лето кончилось. Учёба началась. Работа снова затягивает в свои дедлайновые объятья… Приуныл? Не приунывай! Мы перенесли «Очную ставку» NeoQUEST-2018 на осень, поэтому конец сентября будет жарким! 26 сентября 2018 года мы ждём всех желающих на шестую (!) по счету «Очную ставку», которая пройдет в...

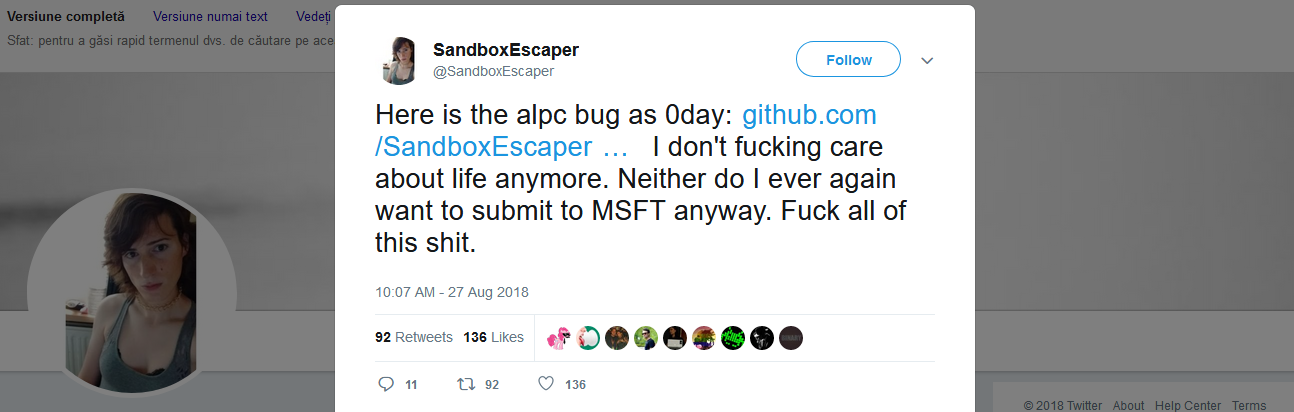

[Перевод] SandboxEscaper/PoC-LPE: что внутри?

Here is the alpc bug as 0day: https://t.co/m1T3wDSvPX I don't fucking care about life anymore. Neither do I ever again want to submit to MSFT anyway. Fuck all of this shit. — SandboxEscaper (@SandboxEscaper) August 27, 2018 На хабре уже есть новость об этой уязвимости, но, к сожалению, без...

Опубликован эксплоит для незакрытой уязвимости в планировщике задач Windows (перевод)

Один из исследователей безопасности опубликовал в Twitter информацию об уязвимости в ОС Windows. Уязвимость заключается в эскалации привилегий на локальной системе, которая позволяет злоумышленнику повысить уровень доступа вредоносного кода, запущенного из-под учетной записи рядового пользователя...

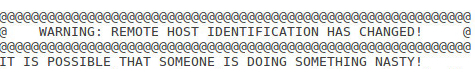

Что записано в файле .ssh/known_hosts

Каждый раз, когда мы подключаемся по протоколу ssh к серверу, ssh клиент проверяет совпадает ли публичный ключ для этого сервера с тем, который был прошлый раз (по крайней мере так рекомендует делать стандарт ssh). В OpenSSH список известных ключей серверов хранится в файле known_hosts. Под катом...

Lenta.ru сообщает что Telegram согласился выдавать спецслужбам данные пользователей

Кажется что Telegram всё — по информации от издания Lenta.ru администрация месседжера согласилась выдавать спецслужбам данные пользователей — их номера телефона и IP-адрес. Как сообщается в тексте обновленной политики конфиденциальности сервиса, информация будет передана на основании решения суда....

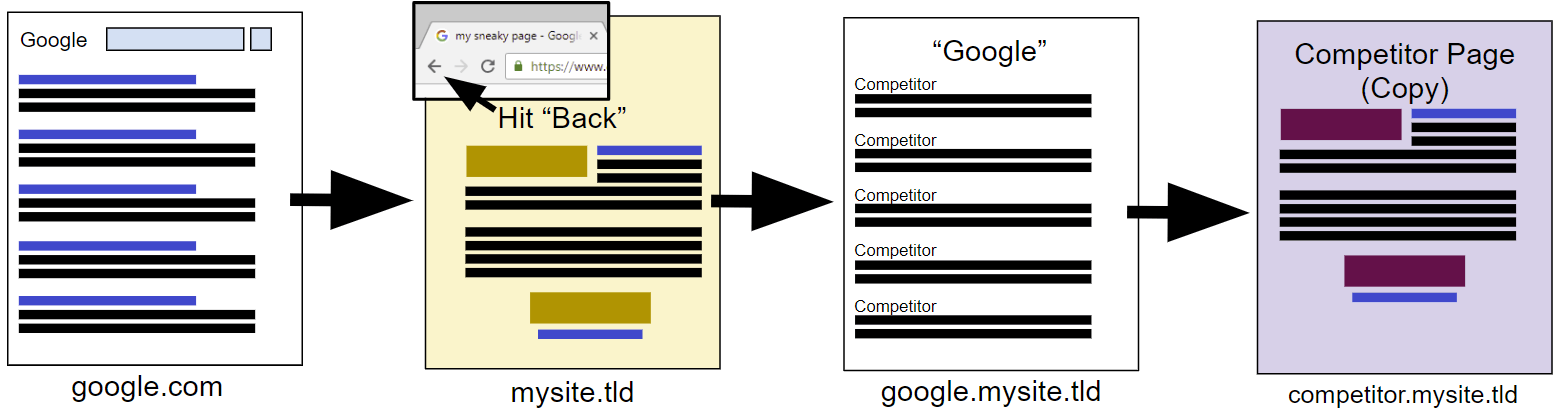

Хакер нашёл способ следить за посетителями сайтов конкурентов

Простой скрипт изменяет поведение кнопки Back в браузере и подменяет исходную поисковую выдачу, направляя пользователей на контролируемые хакером копии сайтов конкурентов Распространённый паттерн: открыть страницу поиска в Google и щёлкать по разным результатам в поисках нужной информации. Можно...

Обнаружение уязвимостей в теории и на практике, или почему не существует идеального статического анализатора

Сегодня разработку качественного программного обеспечения трудно представить без использования методов статического анализа кода. Статический анализ программного кода может быть встроен в среду разработки (стандартными методами или с помощью подключаемых модулей), может выполняться...

[Перевод] CORS, CSP, HTTPS, HSTS: о технологиях веб-безопасности

Автор материала, перевод которого мы публикуем сегодня, говорит, что существует множество причин изучать веб-безопасность. Например, вопросами безопасности интересуются пользователи веб-сайтов, которых беспокоит возможность кражи их персональных данных. Безопасность заботит веб-разработчиков,...

Бесплатный курс «Cisco ASA Administrator»

Нехватка IT-специалистов. Уверен, что многие системные интеграторы, да и обычные компании, сталкиваются с этой проблемой. В данном случае я имею ввиду «сетевиков» и «безопасников». Вроде и ВУЗы уже несколько лет увеличивают набор студентов на профильные специальности, а дефицит не уменьшается и...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 7: «Песочница Native Client», часть 1

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

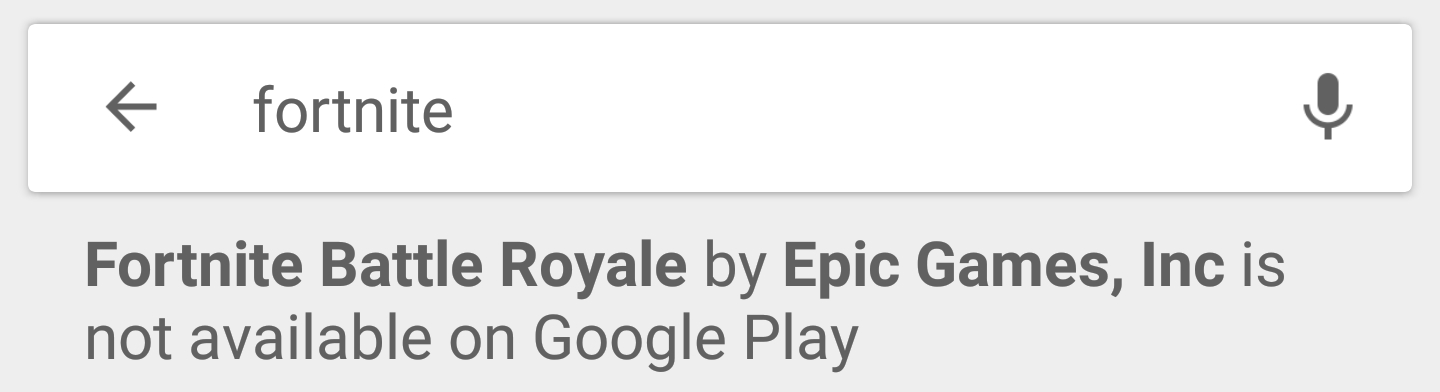

Security Week 32: Fortnite-Android-драма

Тот ловкий момент, когда ты написал пророческий дайджест. В прошлом выпуске речь шла о рисках безопасности в Android, в частности об уязвимостях типа Man-in-the-disk, а также о неспортивном (все ради денег) поведении компании Epic Games, отказавшейся размещать игру Fortnite в магазине Google Play....

Security Week 32: Fortnite-Android-драма

Тот ловкий момент, когда ты написал пророческий дайджест. В прошлом выпуске речь шла о рисках безопасности в Android, в частности об уязвимостях типа Man-in-the-disk, а также о неспортивном (все ради денег) поведении компании Epic Games, отказавшейся размещать игру Fortnite в магазине Google Play....