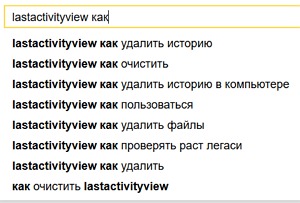

[Из песочницы] Forensic resistance 1 или Last-икActivityView. Данные об активности пользователя в Windows 10 и как их удалить

Доброго времени прочтения, уважаемые читатели Хабра. Побуждением к изысканиям, опубликованным в данной статье, стало набирающее все большую и большую популярность слово «форензика» и желание разобраться в вопросе — какие данные о цифровой жизнедеятельности рядового пользователя собирает ОС Windows...

Разрабатываем процессорный модуль NIOS II для IDA Pro

Скриншот интерфейса дизассемблера IDA Pro IDA Pro — знаменитый дизассемблер, который уже много лет используют исследователи информационной безопасности во всем мире. Мы в Positive Technologies также применяем этот инструмент. Более того, нам удалось разработать собственный процессорный модуль...

Разрабатываем процессорный модуль NIOS II для IDA Pro

Скриншот интерфейса дизассемблера IDA Pro IDA Pro — знаменитый дизассемблер, который уже много лет используют исследователи информационной безопасности во всем мире. Мы в Positive Technologies также применяем этот инструмент. Более того, нам удалось разработать собственный процессорный модуль...

Сервис для торговли на бирже Robinhood обвинили в продаже данных о заявках пользователей высокочастотным трейдерам

Издание о финансах и технологиях Seeking Alpha опубликовало расследование о деятельности финансового стартапа Robinhood. В частности, там утверждается, что сервис, предлагающий пользователям возможность торговли на бирже без комиссий, продает данные о выставляемых ими заявкам высокочастотным...

[Перевод] Создатели ботнета Mirai теперь сражаются с преступностью на стороне ФБР

Три подзащитных студента, стоявшие за ботнетом Mirai – онлайн-инструментом, учинившим разрушения по всему интернету осенью 2016 при помощи мощнейших распределённых атак на отказ от обслуживания – в четверг предстанут перед судом на Аляске и попросят судью вынести новый приговор: они надеются на то,...

[Перевод] Создатели ботнета Mirai теперь сражаются с преступностью на стороне ФБР

Три подзащитных студента, стоявшие за ботнетом Mirai – онлайн-инструментом, учинившим разрушения по всему интернету осенью 2016 при помощи мощнейших распределённых атак на отказ от обслуживания – в четверг предстанут перед судом на Аляске и попросят судью вынести новый приговор: они надеются на то,...

Удаленное выполнение кода в Microsoft JET Database Engine

Участник проекта Zero Day Initiative Lucas Leong (Trend Micro) раскрыл подробности о наличии критической уязвимости в Windows, позволяющей удаленно выполнить произвольный код в контексте текущего процесса. Для успешной эксплуатации проблемы потребуется участие пользователя, который должен открыть...

Удаленное выполнение кода в Microsoft JET Database Engine

Участник проекта Zero Day Initiative Lucas Leong (Trend Micro) раскрыл подробности о наличии критической уязвимости в Windows, позволяющей удаленно выполнить произвольный код в контексте текущего процесса. Для успешной эксплуатации проблемы потребуется участие пользователя, который должен открыть...

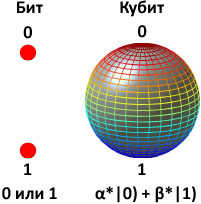

[Перевод] Криптография после высадки инопланетян

Автор статьи: Брюс Шнайер — американский криптограф, писатель и специалист по компьютерной безопасности. Автор нескольких книг по безопасности, криптографии и ИБ. Основатель криптографической компании Counterpane Internet Security, Inc., член совета директоров Международной ассоциации...

Данные пользователей Windows на ПК с поддержкой сенсорного ввода пишутся в отдельный файл

Большое количество моделей ноутбуков и all-in-one рабочих станций в наше время имеют поддержку сенсорного ввода. Это сделано для удобства пользователя и ускорения процесса его работы. Но, как оказалось, у компьютерных систем с активированной поддержкой тач-ввода есть одна малоизвестная функция,...

Вы купили SIEM и уверены, что SOC у вас в кармане, не так ли?

Как-то с месяц назад меня пригласил к себе один мой старый знакомый, директор по ИБ в одной достаточно крупной компании, с целью, по его словам, «удивить меня». Отмечу, что ранее мы с ним обсуждали вызовы, с которыми столкнулись многие компании в области киберугроз и проблемы построения SOC...

Вы купили SIEM и уверены, что SOC у вас в кармане, не так ли?

Как-то с месяц назад меня пригласил к себе один мой старый знакомый, директор по ИБ в одной достаточно крупной компании, с целью, по его словам, «удивить меня». Отмечу, что ранее мы с ним обсуждали вызовы, с которыми столкнулись многие компании в области киберугроз и проблемы построения SOC...

[Из песочницы] Повышение привилегий в Windows-среде

Практика управления информационной безопасностью: pentest Повышение привилегий пользователя до уровня администратора домена Windows Введение Хорошая система управления информационной безопасностью (СУИБ) требует регулярной оценки своей эффективности. Существуют разные методики подобных оценок,...

[Из песочницы] Как обойти SMS идентификацию при подключении к публичным Wi-Fi сетям?

В 2014 году начали свое действие постановления правительства РФ №758 №801, обязывающие владельцев публичных WiFi сетей настроить на роутерах идентификацию пользователей через паспортные данные, sms или портал гос. услуг. Нежелание владельцев кафе тратиться за Captive portal'ы поспособствовало...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 8: «Модель сетевой безопасности», часть 3

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

Погружение в AD: разбираем продвинутые атаки на Microsoft Active Directory и способы их детекта

Изображение: Pexels За последние четыре года ни один Black Hat или DEF CON не обошелся без докладов на тему атак на Microsoft Active Directory. Участники рассказывают о новых векторах и своих изобретениях, но не забывают и о советах, как можно их обнаружить и предотвратить. В этой статье мы...

Погружение в AD: разбираем продвинутые атаки на Microsoft Active Directory и способы их детекта

Изображение: Pexels За последние четыре года ни один Black Hat или DEF CON не обошелся без докладов на тему атак на Microsoft Active Directory. Участники рассказывают о новых векторах и своих изобретениях, но не забывают и о советах, как можно их обнаружить и предотвратить. В этой статье мы...

«Противостояние» на PHDays 8 — взгляд со стороны SOC

В мае этого года прошла конференция Positive Hack Days 8, на которой мы вновь поучаствовали в роли SOC в уже традиционном Противостоянии (The Standoff). В этом году организаторы учли прошлые ошибки и Противостояние началось в срок. Атакующие — молодцы! Нападали практически непрерывно все 30 часов,...