Безопасность машинного обучения: эффективные методы защиты или новые угрозы?

Одними из самых популярных и обсуждаемых новостей последние несколько лет являются — кто куда добавил искусственный интеллект и какие хакеры что и где сломали. Соединив эти темы, появляются очень интересные исследования, и на хабре уже было несколько статей посвященных тому, что есть возможность...

Двойка вам, или аудит со взломом

Как всегда без имен и названий, и так как я дополнительно связан подписью о неразглашении, еще и с немного видоизменённой историей (и опуская некоторые подробности, на публикацию которых я не получил разрешения). Ниже следует реальная история проникновения на компьютер сотрудника… ну скажем...

Популярный VPN-плагин Hola скомпрометирован

Популярный VPN-плагин для Chrome и Android под названием Hola, которым пользуется более 50 млн человек по всему миру, был скомпрометирован. Целью атаки являются пользователи MyEtherWallet — одного из крупнейших горячих онлайн-кошельков для держателей эфира. Атака длилась примерно пять часов и за...

Злоумышленники использовали украденные сертификаты D-Link в своем ПО для воровства паролей

На днях стало известно, что группа злоумышленников завладела валидными сертификатами D-Link, известного производителя сетевого оборудования. Кроме того, были украдены сертификаты у еще одной тайваньской компании. Полученные сертификаты использовались для создания ПО, которое ворует пароли учетных...

Книга «Вскрытие покажет! Практический анализ вредоносного ПО»

Анализ вредоносного ПО напоминает игру в кошки-мышки: никаких правил, ситуация постоянно меняется. Поэтому в данном случае имеет смысл изучать лишь неустаревающие вещи и алгоритмы. Как только перед вами встает задача защитить сеть (или тысячу сетей), вы приступаете к такому анализу, и без этой...

Две трети б/у карт памяти содержат личные данные предыдущих владельцев

Портативные носители данных — вещь очень хорошая. Они позволяют держать при себе крайне необходимую в данный момент информацию. Фотографии, текст, видео — все это теперь можно уместить на карте величиной с ноготь большого пальца. Понятно, что на таких носителях пользователи держат и данные, доступ...

QUIC, TLS 1.3, DNS-over-HTTPS, далее везде

Хабр, привет! Это транскрипция доклада Артема ximaera Гавриченкова, прочитанного им на BackendConf 2018 в рамках прошедшего фестиваля РИТ++. Здравствуйте! В названии доклада приведён длинный список протоколов, мы по нему пройдемся постепенно, но давайте начнем с того, чего в названии нет. Это (под...

QUIC, TLS 1.3, DNS-over-HTTPS, далее везде

Хабр, привет! Это транскрипция доклада Артема ximaera Гавриченкова, прочитанного им на BackendConf 2018 в рамках прошедшего фестиваля РИТ++. Здравствуйте! В названии доклада приведён длинный список протоколов, мы по нему пройдемся постепенно, но давайте начнем с того, чего в названии нет. Это (под...

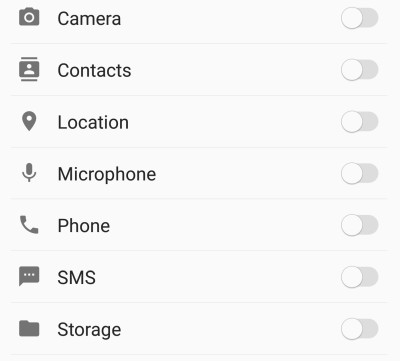

Security Week 25: о приватности данных и технических трудностях

Не откажем же себе в удовольствии пришить друг к другу белыми нитками два произошедших на прошлой неделе события. Во-первых, в самых современных телефонах Samsung Galaxy обнаружились неполадки с отправкой сообщений. Во-вторых, индексация публичных документов с приватной информацией из сервиса...

Security Week 25: о приватности данных и технических трудностях

Не откажем же себе в удовольствии пришить друг к другу белыми нитками два произошедших на прошлой неделе события. Во-первых, в самых современных телефонах Samsung Galaxy обнаружились неполадки с отправкой сообщений. Во-вторых, индексация публичных документов с приватной информацией из сервиса...

Схемы хищений в системах ДБО и пять уровней противодействия им

В мае этого года Управлением «К» МВД России при содействии компании Group-IB был задержан 32-летний житель Волгоградской области, обвиняемый в хищениях денежных средств у клиентов российских банков при помощи фальшивого приложения для интернет-банкинга, на деле оказавшегося вредоносной программой —...

Отправка e-mail с любого адреса

Ошибку, фичу, возможность (как ее только не называть) отправки e-mail с любого адреса я заметил, когда писал обычный php-скрипт отправки заявки со своего сайта на почту моего же домена. Реализуется все с помощью обычной функции mail, в которой среди параметров есть пункт «От кого». Изначально я...

Отправка e-mail с любого адреса

Ошибку, фичу, возможность (как ее только не называть) отправки e-mail с любого адреса я заметил, когда писал обычный php-скрипт отправки заявки со своего сайта на почту моего же домена. Реализуется все с помощью обычной функции mail, в которой среди параметров есть пункт «От кого». Изначально я...

[Перевод] Практические приёмы работы в Wireshark

Джулия Эванс, автор материала, перевод которого мы сегодня публикуем, решила рассказать об одном из своих любимых сетевых инструментов, который называется Wireshark. Это — мощная и сложная программа, оснащённая графическим интерфейсом, предназначенная для анализа трафика в компьютерных сетях....

Локальная авторизация без пароля в Ubuntu

Сегодня поговорим о том, как мы нашли локальную авторизацию без пароля в Ubuntu, которая, похоже, никогда не будет закрыта. Как всё происходило, читайте под катом. Читать дальше →...

Локальная авторизация без пароля в Ubuntu

Сегодня поговорим о том, как мы нашли локальную авторизацию без пароля в Ubuntu, которая, похоже, никогда не будет закрыта. Как всё происходило, читайте под катом. Читать дальше →...

[Перевод] Раскрытие памяти (Memory Disclosure) ядра в современных ОС

Под катом расположен перевод вступительной части документа Detecting Kernel Memory Disclosure with x86 Emulation and Taint Tracking (Статья Project Zero) от Mateusz Jurczyk. В переведенной части документа: специфика языка программирования C (в рамках проблемы раскрытия памяти) специфика работы ядер...

«Неслышимые частоты»: появился файрвол блокирующий ультразвуковые cookies

Ученые из университета прикладных наук им. св. Пёльтена в Австрии разработали мобильное приложение, которое умеет детектировать акустические cookies и блокировать отслеживание устройства с их помощью. Система получила название SoniControl. Под катом — расскажем, как работает приложение. Читать...