Операция на сердце: как мы переписывали основной компонент DLP-системы

Переписывание legacy-кода как поход к стоматологу – вроде, все понимают, что надо бы пойти, но все равно прокрастинируют и стараются оттянуть неизбежное, потому что знают: будет больно. В нашем случае дела обстояли еще хуже: нам надо было переписать ключевую часть системы, и в силу внешних...

Игрушка или находка для шпиона: пишущая машинка Barbie™

В этой статье-обзоре продолжаем тему об искусстве шифрования и всевозможных шпионских изобретениях. Вмонтированные в брелоки видео-фото камеры и аудиорегистраторы, ручки с камерами, пепельницы с диктофонами — чего только не придумывали. Настал черед и таким безобидным вещам, как детские игрушки. На...

Стадион «Центральный» в Екатеринбурге: как мы реконструировали инженерные системы

С каждым годом департаменту интеллектуальных зданий достаются всё более интересные объекты. Начинали мы довольно банально — с СКС в офисах более 20 лет назад. Потом пошли умные здания, энергоцентры, ЦОД, автономные установки далеко за пределами городов, промышленные объекты — и вот теперь несколько...

Стадион «Центральный» в Екатеринбурге: как мы реконструировали инженерные системы

С каждым годом департаменту интеллектуальных зданий достаются всё более интересные объекты. Начинали мы довольно банально — с СКС в офисах более 20 лет назад. Потом пошли умные здания, энергоцентры, ЦОД, автономные установки далеко за пределами городов, промышленные объекты — и вот теперь несколько...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 6: «Возможности», часть 2

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

Security Week 29. Взлом Reddit, кошелька для криптовалюты и роутеров MikroTik

Не было на прошлой неделе новостей о инфобезопасности, достойных детального описания в дайджесте. Это не значит, что ничего не происходило — такая ситуация, кажется, и вовсе невозможна. Кого только не взломали. Что же, в качестве компенсации за предыдущий опус про теоретическую сетевую...

Security Week 29. Взлом Reddit, кошелька для криптовалюты и роутеров MikroTik

Не было на прошлой неделе новостей о инфобезопасности, достойных детального описания в дайджесте. Это не значит, что ничего не происходило — такая ситуация, кажется, и вовсе невозможна. Кого только не взломали. Что же, в качестве компенсации за предыдущий опус про теоретическую сетевую...

[Перевод] Новая техника атаки WPA2, не требующая наличия клиента на AP

Участниками проекта hashcat обнаружен новый вектор атаки на беспроводной стандарт WPA2, не требующий классического перехвата "рукопожатия" между клиентом и точкой доступа. Данная уязвимость выявлена в рамках исследования потенциальных проблем безопасности нового протокола WPA3. Читать дальше →...

[Перевод] Новая техника атаки WPA2, не требующая наличия клиента на AP

Участниками проекта hashcat обнаружен новый вектор атаки на беспроводной стандарт WPA2, не требующий классического перехвата "рукопожатия" между клиентом и точкой доступа. Данная уязвимость выявлена в рамках исследования потенциальных проблем безопасности нового протокола WPA3. Читать дальше →...

Уязвимости из OWASP Top 10. A1: 2017 – Injections (Часть 1)

Описание уязвимостей — это одно, а вот попробовать найти уязвимость и поработать с ней — совсем другое дело. Именно для этих целей создаются и развиваются специальные приложения, в которых намеренно оставлены уязвимости. Если набрать в поисковой системе запрос «Purposely vulnerable app», вы найдете...

Уязвимости из OWASP Top 10. A1: 2017 – Injections (Часть 1)

Описание уязвимостей — это одно, а вот попробовать найти уязвимость и поработать с ней — совсем другое дело. Именно для этих целей создаются и развиваются специальные приложения, в которых намеренно оставлены уязвимости. Если набрать в поисковой системе запрос «Purposely vulnerable app», вы найдете...

Почему Tesla и Deutsche Bank отказываются от бумажных контрактов

23 июля Илон Маск, директор компании Tesla Motors, которая выпускает известные электромобили, поделился планами: «Мы собираемся полностью избавиться от контрактов, — написал он в твиттере. — Должна быть просто кнопка „Нажмите здесь — и получите свою машину”. А затем, если она вам по каким-то...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 6: «Возможности», часть 1

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

[Из песочницы] Основы безопасности IoT

В этой вводной статье мы рассмотрим основные аспекты безопасности одной из самых популярных тем в последнее время — интернета вещей. Если вы, так или иначе, в курсе новостей в сфере кибербезопасности, то могли заметить, что участились случаи создания ботнетов из ip-камер, специалисты по...

[Из песочницы] Основы безопасности IoT

В этой вводной статье мы рассмотрим основные аспекты безопасности одной из самых популярных тем в последнее время — интернета вещей. Если вы, так или иначе, в курсе новостей в сфере кибербезопасности, то могли заметить, что участились случаи создания ботнетов из ip-камер, специалисты по...

Зачем кофемашине своя учетная запись?

Прошлогодняя громкая новость о кофемашине, которая заразила компьютеры одного из европейских нефтехимических заводов вирусом-вымогателем, а также другие участившиеся случаи с участием бытовых приборов, приборов-роботов, дронов и других смарт устройств и систем, используемых в городе, офисе, на...

Зачем кофемашине своя учетная запись?

Прошлогодняя громкая новость о кофемашине, которая заразила компьютеры одного из европейских нефтехимических заводов вирусом-вымогателем, а также другие участившиеся случаи с участием бытовых приборов, приборов-роботов, дронов и других смарт устройств и систем, используемых в городе, офисе, на...

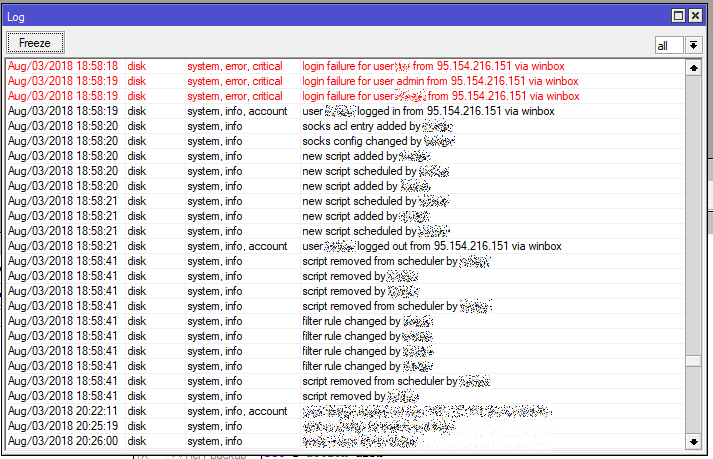

Новая уязвимость Mikrotik? Нет, но стоит проверить свои устройства

Второго августа получил рассылку “MikroTik: URGENT security advisory” о том, что некий ботнет использует уязвимость Winbox Service для взлома и заражения устройств. Из текста рассылки стало ясно, что уязвимость закрыта еще 23 апреля 2018 года в версии v6.42.1. Начал проверять подшефные устройства и...