Кондиционируемый апокалипсис: сценарий блэкаута энергосети с использованием умных климатических приборов

В научно-фантастических фильмах иногда демонстрируются различные ситуации, связанные с действиями кибепреступников. То они работу транспортной сети большого города нарушат, то энергоснабжение целого региона отключат. И это не совсем фантастика, поскольку повлиять на работу энергосети не так и...

33 двухюнитовых сервера на 13 ТБ оперативки и 0,6 ПТ распределённого хранилища — почему это минимум для проактивного UBA

Скриншот собираемых данных: Современные системы безопасности ОЧЕНЬ прожорливы до ресурсов. Почему? Потому что они считают больше, чем многие продакшн-сервера и системы бизнес-аналитики. Что они считают? Сейчас объясню. Начнём с простого: условно первое поколение защитных устройств было очень...

33 двухюнитовых сервера на 13 ТБ оперативки и 0,6 ПТ распределённого хранилища — почему это минимум для проактивного UBA

Скриншот собираемых данных: Современные системы безопасности ОЧЕНЬ прожорливы до ресурсов. Почему? Потому что они считают больше, чем многие продакшн-сервера и системы бизнес-аналитики. Что они считают? Сейчас объясню. Начнём с простого: условно первое поколение защитных устройств было очень...

6. Check Point на максимум. IPS. Часть 2

Добро пожаловать на 6-ой урок и мы продолжаем тему IPS. Предыдущий урок был полностью посвящен заблуждениям на счет IPS, а также мы вкратце рассмотрели историю становления систем предотвращения вторжений. Настоятельно рекомендую посмотреть 5-ый урок, прежде чем начинать этот. Это позволит более...

[Из песочницы] Как мы внедряли DLP-систему в одном международном нефтегазовом холдинге

На заре своей трудовой деятельности в сфере защиты информации довелось мне поучаствовать в одном крайне интересном проекте. Начался он с того, что службой безопасности одного из крупнейших частных производителей и поставщиков природного газа и нефти на территории СНГ в рамках реализации...

Spectre и Meltdown больше не самые опасные атаки на CPU Intel. Исследователи сообщили об уязвимости Foreshadow

В начале этого года информационное пространство потрясли новости о Spectre и Meltdown — двух уязвимостях, использующих спекулятивное исполнение кода для получения доступа к памяти (статьи и переводы на эту тему на Хабре: 0, 1, 2, 3, 4, 5, 6, 7, 8 и в поиске можно найти еще десяток других). Примерно...

Злоумышленники взломали тысячи роутеров D-link и перенаправляли их владельцев на зловредные ресурсы

Группа злоумышленников в течение продолжительного времени эксплуатировала уязвимость в ряде моделей роутеров компании Dlink. Найденная дыра позволяет удаленно изменять настройки DNS-сервера роутера, с тем, чтобы перенаправлять пользователя устройства на ресурс, который создан самими...

Показать всё, что скрыто: четвертая серия и backstage IT ситкома от Cloud4Y

Четвертая серия мини-ситкома про борьбу админа, ИТ-руководителя, генерального директора на полях сражений с мировыми катаклизмами, проверяющими органами, раздолбайством и собственным самолюбием. Эксклюзивно для пользователей Habr мы выкладываем backstage в котором режиссёр Борис Казанцев...

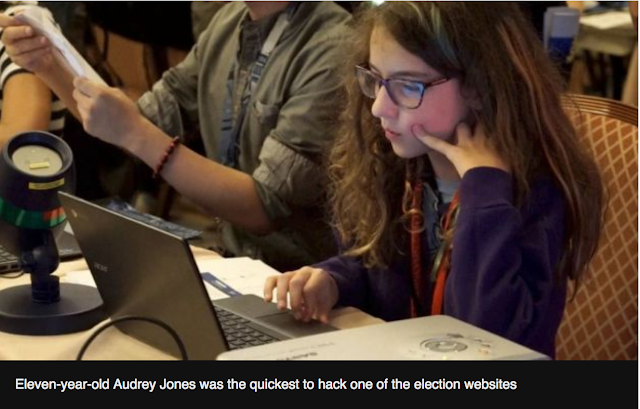

Конференция хакеров DEFCON. Взломы на скорость

На 26-ой крупнейшей в мире конференции хакеров DEFCON, прошедшей на прошлой неделе в США, в специально отведенной комнате в Voting Village для подростков-хакеров было устроено соревнование. Необходимо было взломать выведенное из использования оборудование для голосования, подключенное к копиям...

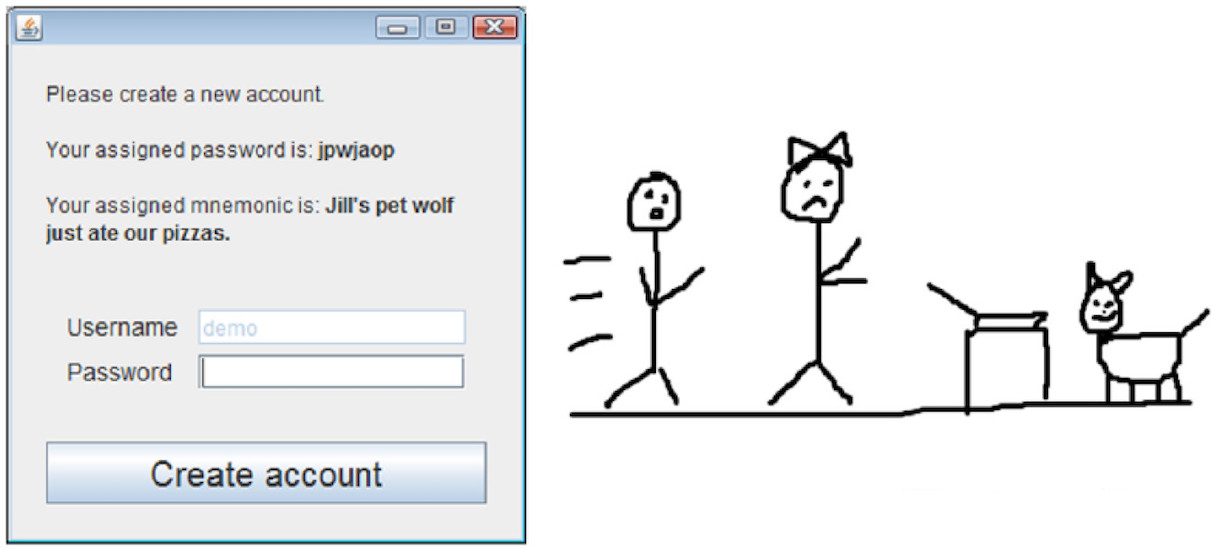

Необычный дуэт — фразы-пароли и мнемонические изображения

Что от вас просит система, когда вы включаете свой компьютер или разблокируете телефон, или вставляете карту в банкомат, или входите на страничку в соц.сети? Система требует ваш пароль. Этот этап защиты данных, за который отвечаем по большей степени мы сами, встречается сплошь и рядом в наше время....

Security Week 30: пять абзацев про Black Hat

Black Hat — это конференция по информационной безопасности, исполненная в традиционном для индустрии жанре «вопросы без ответов». Каждый год в Лас-Вегасе специалисты собираются, чтобы поделиться своими последними достижениями, которые вызывают у производителей «железа» и разработчиков софта...

Security Week 30: пять абзацев про Black Hat

Black Hat — это конференция по информационной безопасности, исполненная в традиционном для индустрии жанре «вопросы без ответов». Каждый год в Лас-Вегасе специалисты собираются, чтобы поделиться своими последними достижениями, которые вызывают у производителей «железа» и разработчиков софта...

Асимметричная криптография с одноразовым секретным ключом: описание идеи и возможное применение

(для понимания того, о чём говорится в этой статье, необходимо и достаточно хотя бы в общих чертах представлять, что такое асимметричная криптография и как работает электронная подпись) Сценарий использования одноразового секретного ключа: Создаётся ключевая пара, состоящая из секретного (secret...

Искусство подбирать чужие пароли

В культовом фильме начала двухтысячных «Рыба-меч» талантливому хакеру необходимо подобрать пароль в течение одной минуты. В этом ему помогает приятель, который заботливо держит пистолет у виска и темпераментная блондинка, прячущаяся под столом. Что делать, если таких друзей поблизости нет, а пароль...

Искусство подбирать чужие пароли

В культовом фильме начала двухтысячных «Рыба-меч» талантливому хакеру необходимо подобрать пароль в течение одной минуты. В этом ему помогает приятель, который заботливо держит пистолет у виска и темпераментная блондинка, прячущаяся под столом. Что делать, если таких друзей поблизости нет, а пароль...

Безопасность Bluetooth по NIST

В настоящее время Bluetooth переживает возрождение. Этому способствует развитие IoT, отсутствие выхода под наушники в современных смартфонах, а также популярные bluetooth-колонки, беспроводные мыши /клавиатуры, гарнитуры и прочее. Мы решили посмотреть, какие рекомендации по безопасности...

Безопасность Bluetooth по NIST

В настоящее время Bluetooth переживает возрождение. Этому способствует развитие IoT, отсутствие выхода под наушники в современных смартфонах, а также популярные bluetooth-колонки, беспроводные мыши /клавиатуры, гарнитуры и прочее. Мы решили посмотреть, какие рекомендации по безопасности...

Информационная безопасность банковских безналичных платежей. Часть 6 — Анализ банковских преступлений

(с) МВД России. Фрагмент записи с камер наблюдения в момент кражи денег из банкомата Ссылки на другие части исследования Информационная безопасность банковских безналичных платежей. Часть 1 — Экономические основы. Информационная безопасность банковских безналичных платежей. Часть 2 — Типовая...