Be a security ninja: начни свой путь к вершинам ИБ

Информационная безопасность – одна из дисциплин, набирающих бешеную популярность в последние годы. Между тем, многих пугает порог вхождения, разрозненность знаний или недостаток академической базы. Мы решили помочь всем желающим и организовали цикл бесплатных вебинаров по информационной...

7. Check Point на максимум. Sandboxing. Заключение

Добро пожаловать на 7 урок. Сразу хотелось бы предупредить, что данный урок последний. Последний для данного курса. В планах уже два новых курса, поэтому следите за обновлениями. А тема сегодняшнего урока — Sandboxing (т.е. песочница). И прежде чем начать рассказывать что это такое и чем полезно,...

Детские приложения массово собирают данные об устройстве и сливают их третьим лицам

К детской продукции всегда выдвигались особые требования. Тут и безопасность, надежность, простота, возможность удаленного управления, если мы говорим о детских устройствах и сервисах, и много чего еще. Функция «родительских контроль» почти так же стара, как и весь цифровой мир, кроме этого вопрос...

Перехват установки Firefox и Chrome в Windows 10

Скриншот thurrott.com В инсайдерской сборке Windows 10 v.1809 появилась новая функция. При попытке пользователя установить Firefox или Chrome система теперь показывает сообщение, что на компьютере уже есть Microsoft Edge — и предлагает запустить этот «более быстрый и безопасный браузер». ОС...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 8: «Модель сетевой безопасности», часть 2

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

[Перевод] Как настроить Apache HTTP с SSL-сертификатом

Apache HTTP все еще является лидером на рынке веб-серверов среди миллиона самых нагруженных сайтов. Очевидно, что показатели Nginx постепенно растут, поэтому, если вы администрируете систему/веб-сеть/связующее программное обеспечение, то вы должны одинаково хорошо знать веб-серверы Apache и Nginx....

[Из песочницы] Глубины SIEM: Корреляции «из коробки». Часть 1: Чистый маркетинг или нерешаемая проблема?

Как часто вы слышите утверждение что правила корреляции, поставляемые производителем SIEM, не работают и удаляются, или отключаются сразу же после инсталляции продукта? На мероприятиях по информационной безопасности любая секция, посвященная SIEM, так или иначе затрагивает данный вопрос. Давайте...

[Из песочницы] Глубины SIEM: Корреляции «из коробки». Часть 1: Чистый маркетинг или нерешаемая проблема?

Как часто вы слышите утверждение что правила корреляции, поставляемые производителем SIEM, не работают и удаляются, или отключаются сразу же после инсталляции продукта? На мероприятиях по информационной безопасности любая секция, посвященная SIEM, так или иначе затрагивает данный вопрос. Давайте...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 8: «Модель сетевой безопасности», часть 1

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

iOS CSS of death

На github опубликован код, приводящий к force restart iOS (11/12 GM) устройств при посещении html-страницы. Также приводит к зависанию Mac OS High Sierra/Mohave при использовании Safari. Читать дальше →...

[Из песочницы] Изучаем Adversarial Tactics, Techniques & Common Knowledge (ATT@CK). Часть 1

Часть 1. Вступление. Получение первоначального доступа Данной публикацией я хотел бы начать цикл постов, посвященных описанию основных техник, применяемых злоумышленниками на различных этапах осуществления хакерских атак. Излагаемый материал будет является свободным пересказом содержания матриц...

[Из песочницы] Изучаем Adversarial Tactics, Techniques & Common Knowledge (ATT@CK). Часть 1

Часть 1. Вступление. Получение первоначального доступа Данной публикацией я хотел бы начать цикл постов, посвященных описанию основных техник, применяемых злоумышленниками на различных этапах осуществления хакерских атак. Излагаемый материал будет является свободным пересказом содержания матриц...

Исследование: половина компаний патчит уязвимости в течение месяца — почему?

Исследователи из компании Kollective, занимающейся разработкой программно-определяемых сетей доставки контента, провели опрос среди двух сотен американских и британских организаций. Они обнаружили, что почти половине компаний на закрытие известной уязвимости нужен целый месяц. Расскажем, почему так...

Исследование: половина компаний патчит уязвимости в течение месяца — почему?

Исследователи из компании Kollective, занимающейся разработкой программно-определяемых сетей доставки контента, провели опрос среди двух сотен американских и британских организаций. Они обнаружили, что почти половине компаний на закрытие известной уязвимости нужен целый месяц. Расскажем, почему так...

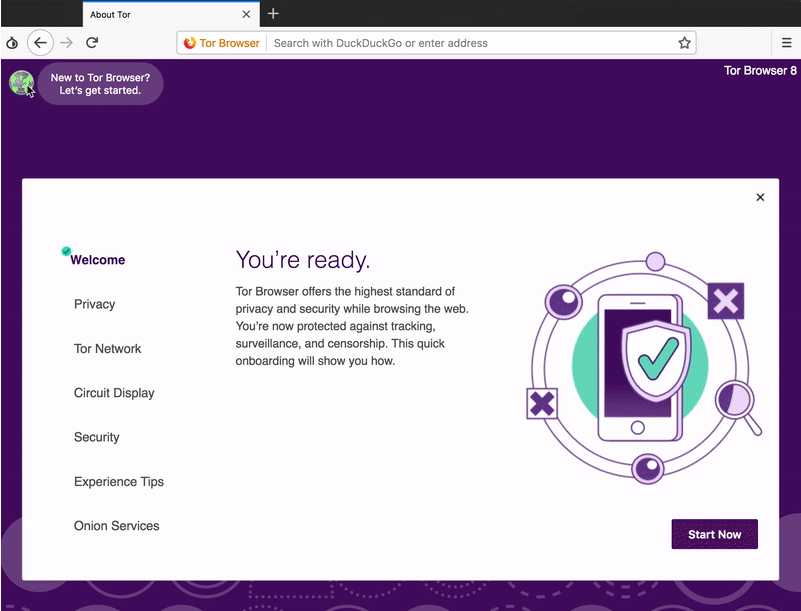

Tor Browser перешел на кодовую базу Firefox Quantum и Photon UI

О Tor на Хабре пишут довольно часто, но новость о том, что Tor Browser все же перешел на Firefox Quantum и новый Photon UI осталась как-то в стороне. А это действительно случилось, что может дать новый толчок в развитии анонимного веб-обозревателя. Как известно, Tor Browser базируется на Firefox,...

Tor Browser перешел на кодовую базу Firefox Quantum и Photon UI

О Tor на Хабре пишут довольно часто, но новость о том, что Tor Browser все же перешел на Firefox Quantum и новый Photon UI осталась как-то в стороне. А это действительно случилось, что может дать новый толчок в развитии анонимного веб-обозревателя. Как известно, Tor Browser базируется на Firefox,...

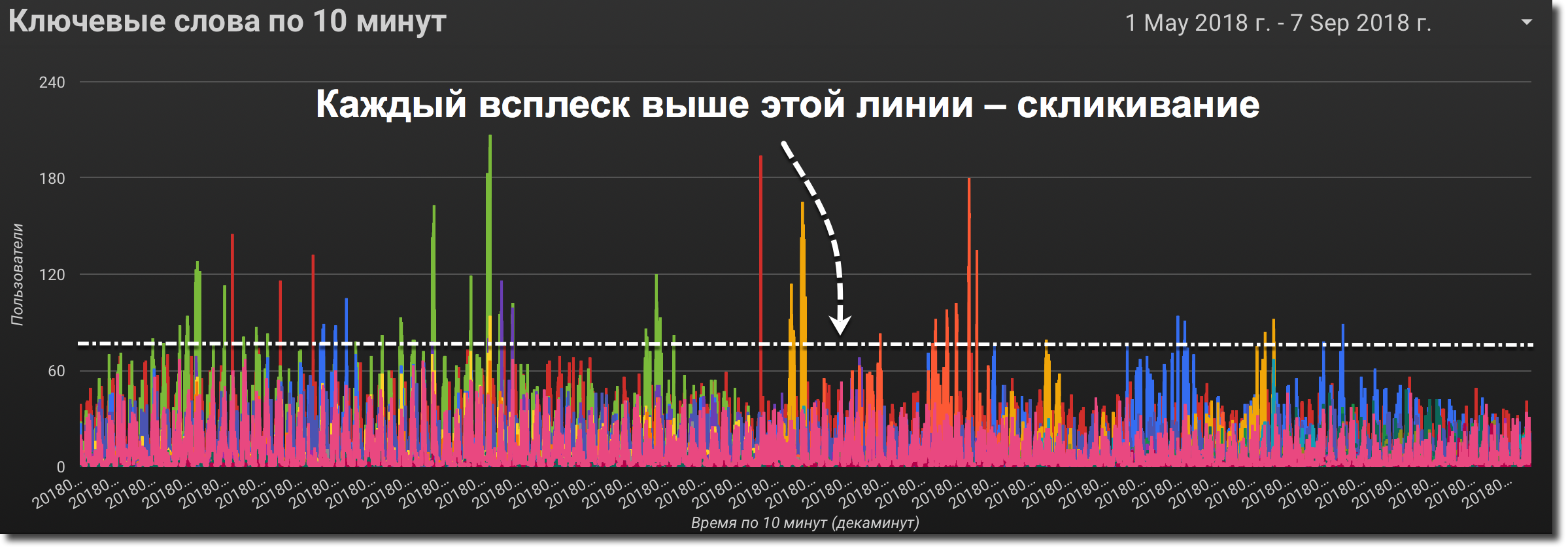

[Из песочницы] Как победить скликивание в Я. Директ и AdWords на 600 тысяч рублей в месяц

За последние полгода нам удалось победить «скликивание» нашей контекстной рекламы с бюджетом в 1 миллион рублей в месяц. Ключом победы над фродом стал поминутный мониторинг трафика с уведомлениями об аномальных изменениях и отключением проблемных объявлений по API, и ряд отчётов, которые отражают...

[Перевод] Защита репозиториев на GitHub от вредоносных коммитов

Mozilla старается защитить свои репозитории на GitHub от вредоносных изменений. Как показал недавний инцидент с Gentoo, такие атаки реальны. https://t.co/Mxtcxki9Ce Today 28 June at approximately 20:20 UTC unknown individuals have gained control of the Github Gentoo organization, and modified the...