Изучаем Adversarial Tactics, Techniques & Common Knowledge (ATT@CK). Часть 3

Часть 3. Закрепление (Persistence). В предыдущей части цикла публикаций «Изучаем Adversarial Tactics, Techniques & Common Knowledge (ATT@CK)» были рассмотрены техники выполнения кода в атакуемой системе, описывающие средства и методы удаленного и локального выполнения различных команд, сценариев и...

Изучаем Adversarial Tactics, Techniques & Common Knowledge (ATT@CK). Часть 3

Часть 3. Закрепление (Persistence). В предыдущей части цикла публикаций «Изучаем Adversarial Tactics, Techniques & Common Knowledge (ATT@CK)» были рассмотрены техники выполнения кода в атакуемой системе, описывающие средства и методы удаленного и локального выполнения различных команд, сценариев и...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 10: «Символьное выполнение», часть 3

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

Big Data resistance 1 или неуловимый Джо. Интернет анонимность, антидетект, антитрекинг для анти-вас и анти-нас

Доброго времени прочтения, уважаемые читатели Хабра. Прочитал за последнее время ряд статей, в том числе на Хабре, по цифровым отпечаткам браузеров и слежке за пользователями в Интернете. Например статья Анонимная идентификация браузеров и Ловушка в интернете журнал Forbes, раздел «технологии» —...

Big Data resistance 1 или неуловимый Джо. Интернет анонимность, антидетект, антитрекинг для анти-вас и анти-нас

Доброго времени прочтения, уважаемые читатели Хабра. Прочитал за последнее время ряд статей, в том числе на Хабре, по цифровым отпечаткам браузеров и слежке за пользователями в Интернете. Например статья Анонимная идентификация браузеров и Ловушка в интернете журнал Forbes, раздел «технологии» —...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 10: «Символьное выполнение», часть 2

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

Калифорния запрещает продажу IoT-устройств с простыми паролями или вовсе без них

О том, почему пароли должны быть сложными, на Хабре говорить в очередной раз не стоит. Можно лишь вспомнить последствия слабой защиты IoT гаджетов, которые были превращены вирусом Mirai в «зомби», готовых слушаться команд удаленного оператора-взломщика. После этого и многих других инцидентов...

Калифорния запрещает продажу IoT-устройств с простыми паролями или вовсе без них

О том, почему пароли должны быть сложными, на Хабре говорить в очередной раз не стоит. Можно лишь вспомнить последствия слабой защиты IoT гаджетов, которые были превращены вирусом Mirai в «зомби», готовых слушаться команд удаленного оператора-взломщика. После этого и многих других инцидентов...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 10: «Символьное выполнение», часть 1

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

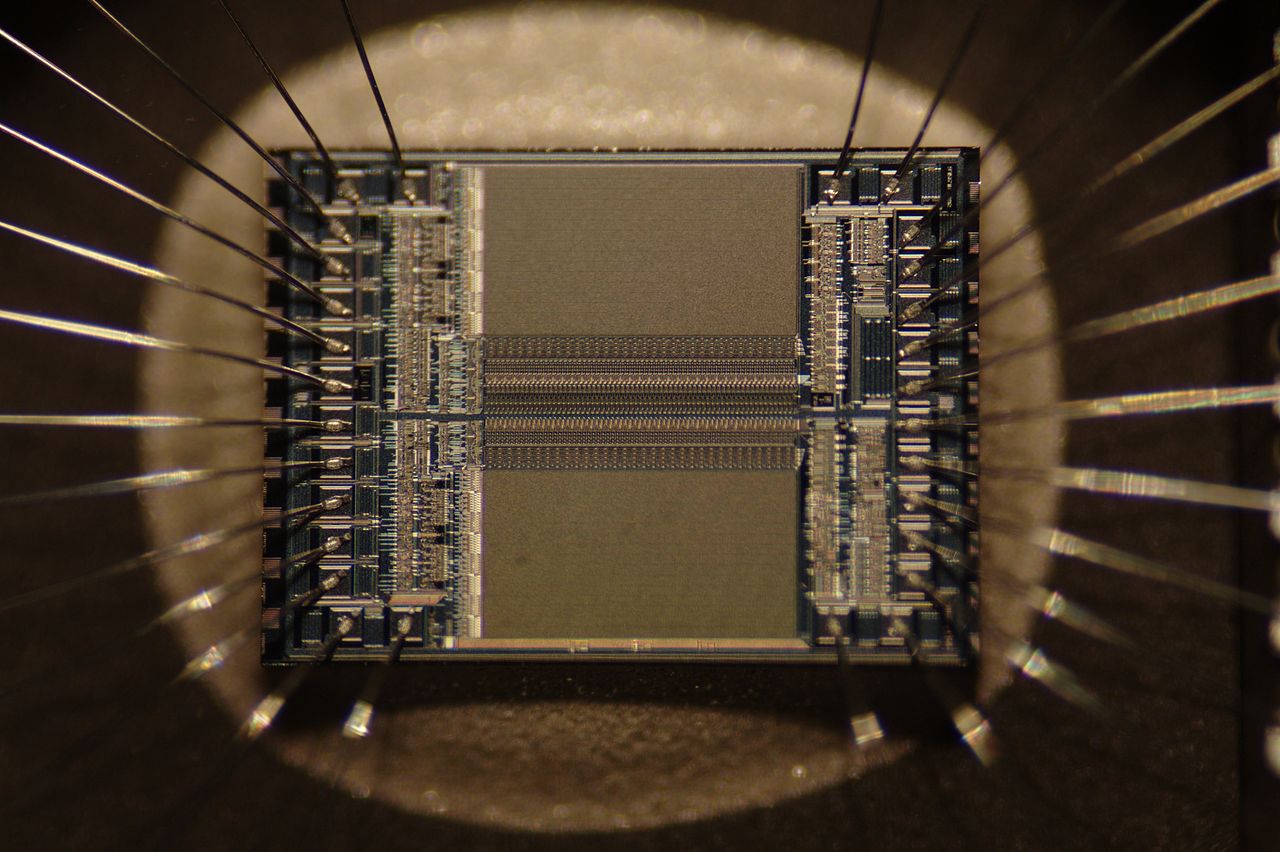

Акции Supermicro обвалились на фоне расследования о внедрении в серверы компании китайских шпионских чипов

Издание Bloomberg Businessweek опубликовало большой материал о шпионском микрочипе, который был разработан китайскими спецслужбами. Его в тайне встраивали в конструкцию материнских плат для серверов Supermicro, происводимых в Китае. С помощью микрочипа атакующие получали возможности удаленного...

Еще один способ увидеть коммуникации приложений

Добрый день, коллеги. Как известно, есть очень полезная утилита — sysmon. В двух словах, она позволяет вам собирать и "логировать" события, происходяшие в Windows. Одним из таких событий является попытка установить сетевое соединение. Таким образом, можно попытаться узнать, куда ходят ваши...

Еще один способ увидеть коммуникации приложений

Добрый день, коллеги. Как известно, есть очень полезная утилита — sysmon. В двух словах, она позволяет вам собирать и "логировать" события, происходяшие в Windows. Одним из таких событий является попытка установить сетевое соединение. Таким образом, можно попытаться узнать, куда ходят ваши...

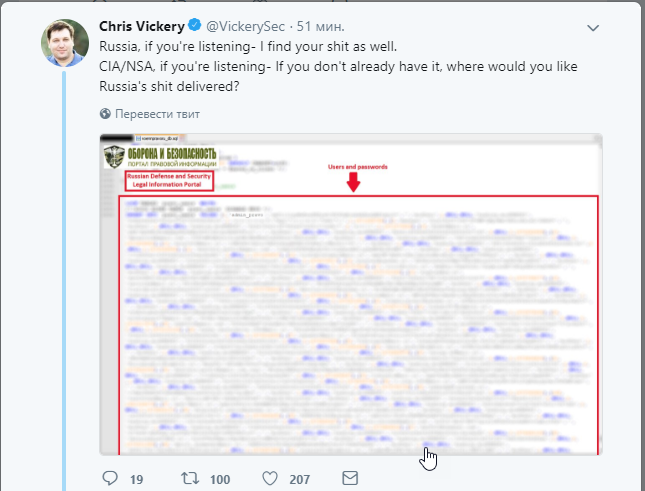

Интересный образчик «хакерского искусства»

Не знаю, является ли это валидной/хорошей статьей, но отчего-то возмущенью моему нет предела. Не знаю что делать еще, написал владельцам, ну и такое всякое. Может кто знает/работает в околовладельческих кругах, и сможет донести сей инцидент до слуха владельцев быстрее?...

Интересный образчик «хакерского искусства»

Не знаю, является ли это валидной/хорошей статьей, но отчего-то возмущенью моему нет предела. Не знаю что делать еще, написал владельцам, ну и такое всякое. Может кто знает/работает в околовладельческих кругах, и сможет донести сей инцидент до слуха владельцев быстрее?...

Китайцы использовали микрочип, чтобы контролировать американские компьютеры

По сообщению Bloomberg, во многих материнских платах производства компании Supermicro был обнаружен микрочип, не являвшийся изначально частью схем платы, и позволявший злоумышленникам удаленно контроллировать компьютер с такой материнской платой. Читать дальше →...

Форум Positive Hack Days 9 состоится 21 и 22 мая в «Крокус Экспо»

Друзья, мы объявляем даты девятого форума Positive Hack Days: он состоится 21 и 22 мая 2019 года. Очередной форум пройдет на новом месте, площадкой станет международный выставочный центр «Крокус Экспо». Количество гостей PHDays с каждым годом растет: в 2018 году нас посетили более пяти тысяч...

Форум Positive Hack Days 9 состоится 21 и 22 мая в «Крокус Экспо»

Друзья, мы объявляем даты девятого форума Positive Hack Days: он состоится 21 и 22 мая 2019 года. Очередной форум пройдет на новом месте, площадкой станет международный выставочный центр «Крокус Экспо». Количество гостей PHDays с каждым годом растет: в 2018 году нас посетили более пяти тысяч...

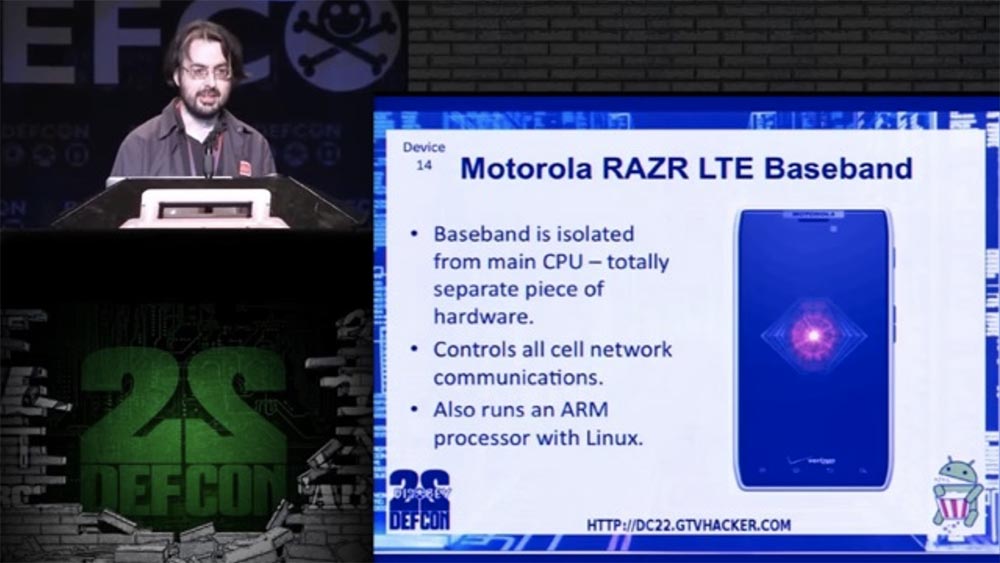

[Перевод] Конференция DEFCON 22. Группа GTVHacker. Взламываем всё: 20 устройств за 45 минут. Часть 2

Конференция DEFCON 22. Группа GTVHacker. Взламываем всё: 20 устройств за 45 минут. Часть 1 Майк Бейкер: следующее, 14-е устройство, к которому мы получили root-доступ – это смартфон Motorola RAZR LTE Baseband. Я не собираюсь говорить про Android, он уже «прорутован». Этот телефон особенный, так как...