[Перевод] Конференция DEFCON 20. Как поиметь плохих парней (и мафию) с помощью JavaScript ботнета. Часть 2

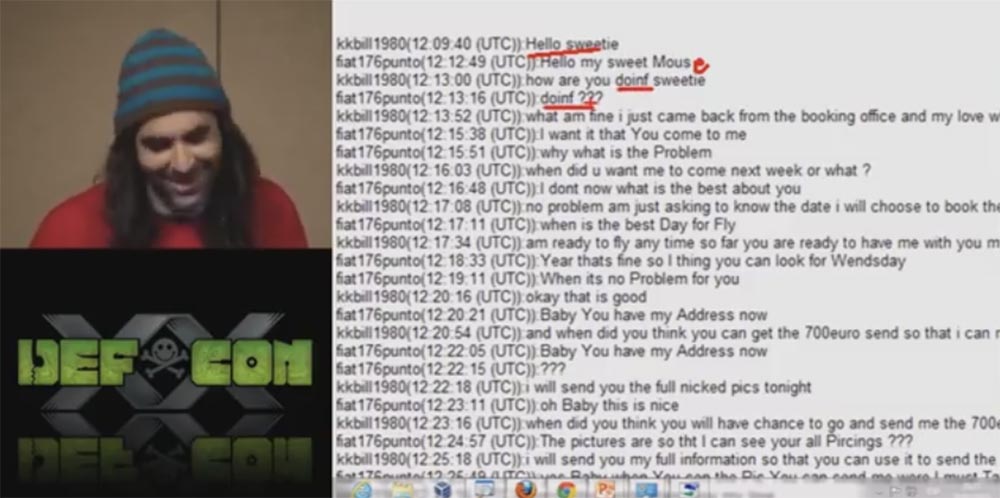

Конференция DEFCON 20. Как поиметь плохих парней (и мафию) с помощью JavaScript ботнета. Часть 1 Этот парень хранил все чаты с теми, кого заинтересовал профиль этой девушки. На этом слайде приведён мой любимый чат, kkbill1980 – это тот, кто выдаёт себя за девушку, а fiat176puntо – его жертва....

Появились доказательства присутствия шпионских чипов в серверах Supermicro

Где умный человек прячет листик? В лесу. Где он прячет шпионский чип? В сервере Только вчера на Хабре была опубликована статья о том, что доказательств присутствия шпионских модулей в оборудовании компании Supermicro нет. Ну а сегодня они появились. Обнаружил их в оборудовании одной из крупнейших...

Появились доказательства присутствия шпионских чипов в серверах Supermicro

Где умный человек прячет листик? В лесу. Где он прячет шпионский чип? В сервере Только вчера на Хабре была опубликована статья о том, что доказательств присутствия шпионских модулей в оборудовании компании Supermicro нет. Ну а сегодня они появились. Обнаружил их в оборудовании одной из крупнейших...

Как взламывают блокчейн и криптовалюты: 6 успешных атак «51 процента»

Изображение: Unsplash Одна из главных угроз информационной безопасности для криптовалют, созданных на технологии блокчейна – это так называемые атаки 51%. Они позволяют злоумышленникам контролировать сеть и проходящие в ней транзакции. В 2018 году жертвами такой атаки стали шесть криптовалютных...

Мониторинг сотрудников: польза или вред?

Здравствуйте! Меня зовут Анна Попова, я являюсь руководителем блока DLP ГК Infosecurity. Сегодня мне хочется поговорить про мониторинг сотрудников и зачем он вообще нужен. Этот материал мне хотелось бы адресовать не сотрудникам служб безопасности, которым в большинстве адресованы такие статьи, а...

Мониторинг сотрудников: польза или вред?

Здравствуйте! Меня зовут Анна Попова, я являюсь руководителем блока DLP ГК Infosecurity. Сегодня мне хочется поговорить про мониторинг сотрудников и зачем он вообще нужен. Этот материал мне хотелось бы адресовать не сотрудникам служб безопасности, которым в большинстве адресованы такие статьи, а...

Книга «Инфраструктура безопасности Microsoft Azure»

В этой книге приводится общая информация, соображения о проектировании, рассматриваются сценарии развертывания, передовые методики, результаты опросов на технологические темы и инструкции, которые помогут вам составить всеобъемлющее предоставление о возможностях обеспечения безопасности Azure....

Глава Apple заявил, что китайские шпионские чипы в серверах Supermicro — выдумка

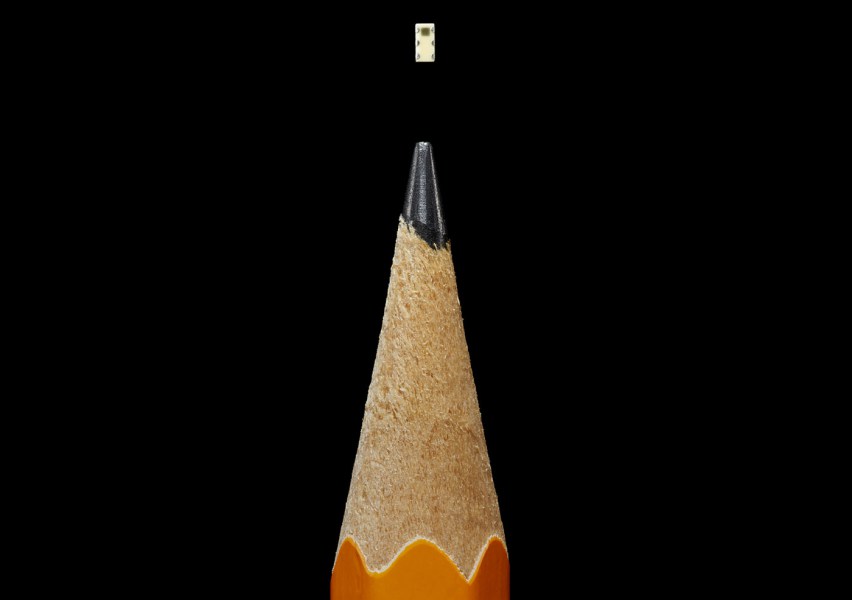

«Шпионский чип», о котором рассказывалось в материале Boomberg, выглядит, по словам журналистов СМИ, именно так На прошлой неделе издание Bloomberg Businessweek опубликовало развернутую статью о китайском шпионском микрочипе, который тайно устанавливался на материнские платы серверов Supermicro....

Глава Apple заявил, что китайские шпионские чипы в серверах Supermicro — выдумка

«Шпионский чип», о котором рассказывалось в материале Boomberg, выглядит, по словам журналистов СМИ, именно так На прошлой неделе издание Bloomberg Businessweek опубликовало развернутую статью о китайском шпионском микрочипе, который тайно устанавливался на материнские платы серверов Supermicro....

[Перевод] Конференция DEFCON 20. Как поиметь плохих парней (и мафию) с помощью JavaScript ботнета. Часть 1

Я рад представить сегодняшнюю тему «Как поиметь плохих парней и мафию, используя JavaScript ботнет». Сначала я хочу представить себя и мою страну – я Чема Алонсо, работаю в маленькой компании под названием Informatica64. Я также занимаюсь безопасностью Microsoft и живу в Испании. Если вы ещё не...

[Из песочницы] Как капчи рассказали об уязвимости Яндекса

Привет, Хабр! Присаживайтесь поудобней, заварите себе чайку, ибо я пишу немного затянуто и через правое ухо. Итак, Вы готовы? Отлично, тогда приступаем. ВНИМАНИЕ! Информация, описанная ниже, написана исключительно в исследовательских целях и не предназначена для использования в корыстных целях!...

Zeppelin OS — еще один шаг к безопасным смарт-контрактам

Ethereum сейчас одна из самых популярных платформ для создания децентрализованных приложений, которая активно развивается. Одно из новшеств Zeppelin мы сегодня попробуем своими руками. А для тех кто в «танке», Zeppelin — это компания, занимающаяся разработкой и проверкой безопасности...

Zeppelin OS — еще один шаг к безопасным смарт-контрактам

Ethereum сейчас одна из самых популярных платформ для создания децентрализованных приложений, которая активно развивается. Одно из новшеств Zeppelin мы сегодня попробуем своими руками. А для тех кто в «танке», Zeppelin — это компания, занимающаяся разработкой и проверкой безопасности...

Алгоритм работы протокола SSH

Периодически читая статьи, посвящённые SSH, обратил внимание, что их авторы порой не имеют понятия, как работает этот протокол. В большинстве случаев они ограничиваются рассмотрением темы генерации ключей и описанием опций основных команд. Даже опытные системные администраторы часто несут полную...

Google+ RIP

Компания Google официально объявила, что закрывает свою социальную сеть Google+ We are shutting down Google+ for consumers. Если точнее, в Google заявили, что решили отключить большинство функций Google+ для рядовых пользователей и оставить сервис полноценно доступным только корпоративных клиентов....

IoT Security Week 38: уязвимости в роутерах MikroTik, D-Link и TP-Link

Кажется, пора переименовывать дайджест. За прошедшую неделю вышло сразу три исследования про новые дыры в трех разных роутерах, еще одно — про уязвимость в умных телевизорах Sony, и еще — про безопасность роутеров в целом, в межгалактическом мировом масштабе. К счастью, есть что обсудить. К...

IoT Security Week 38: уязвимости в роутерах MikroTik, D-Link и TP-Link

Кажется, пора переименовывать дайджест. За прошедшую неделю вышло сразу три исследования про новые дыры в трех разных роутерах, еще одно — про уязвимость в умных телевизорах Sony, и еще — про безопасность роутеров в целом, в межгалактическом мировом масштабе. К счастью, есть что обсудить. К...

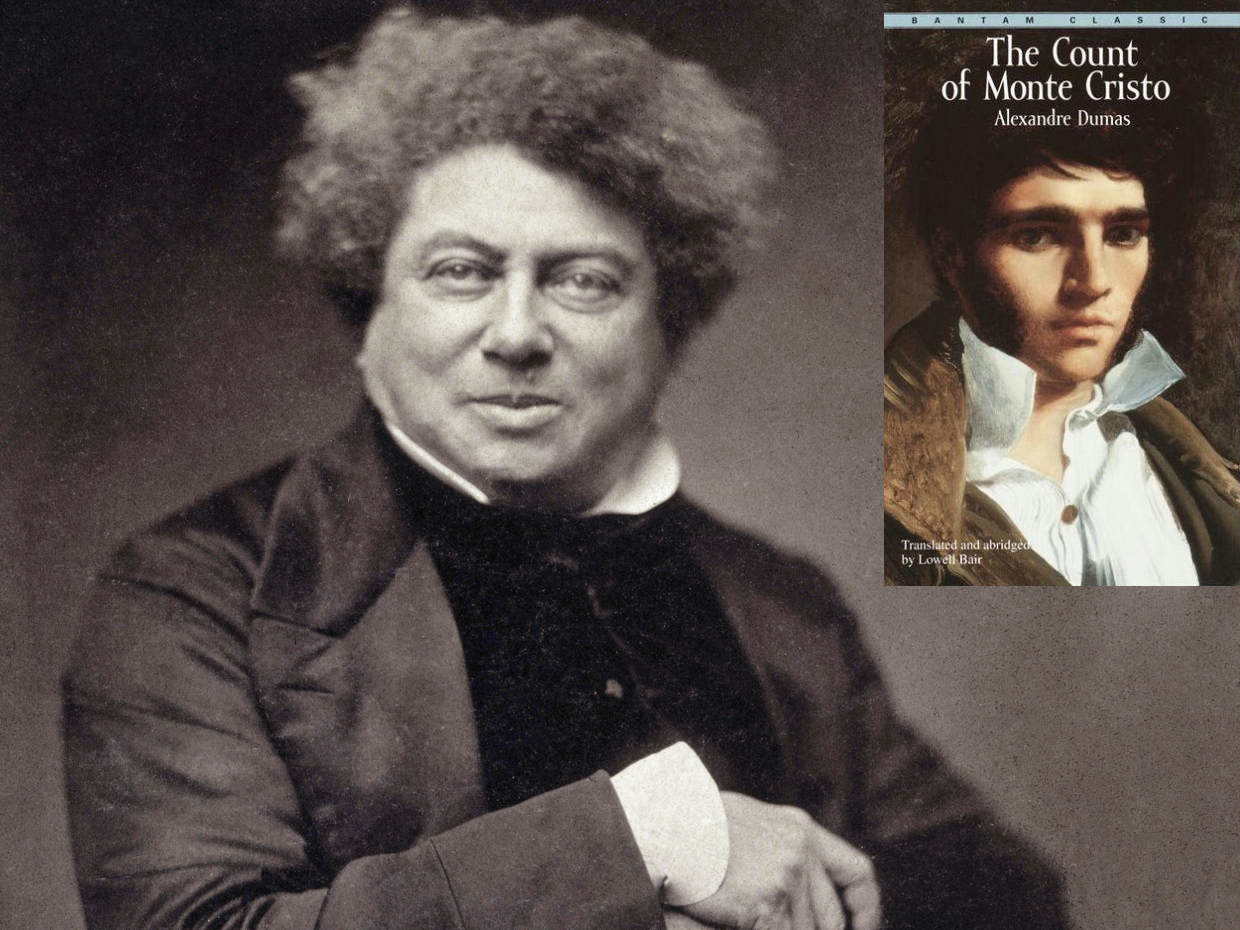

[Перевод] Что граф Монте-Кристо может рассказать нам о кибербезопасности

В 1844 году Александр Дюма описал взлом телекоммуникаций, основанный на инсайдерских угрозах и социальной инженерии Что вообще может рассказать о кибербезопасности 174-летний французский роман? Оказывается, многое. Роман Александра Дюма "Граф Монте-Кристо" был опубликован в 1844 году, и он,...