[Перевод] Не доверять Facebook уже поздно

Более 30 миллионов человек пострадали от излишней доверчивости, и кажется, что последствия этого оставят отпечаток навсегда. За несколько лет, до появления iPhone, iWatch и твитов президента (речь о Дональде Трампе), я поделился с социальной сетью Facebook всеми возможными данными обо мне. Почему...

[Перевод] Не доверять Facebook уже поздно

Более 30 миллионов человек пострадали от излишней доверчивости, и кажется, что последствия этого оставят отпечаток навсегда. За несколько лет, до появления iPhone, iWatch и твитов президента (речь о Дональде Трампе), я поделился с социальной сетью Facebook всеми возможными данными обо мне. Почему...

Уязвимость в PlayStation 4 — набор символов в сообщении для пользователя удаленно превращает приставку в почти «кирпич»

Если Ваша PlayStation 4 получит сообщение с определённым набором символов, то консоль просто отключится. Причём, похоже, для этого даже не обязательно самому пользователю открывать и читать полученное сообщение. Если включены уведомления и символы появятся в превью, то приставка также отключится....

Уязвимость в PlayStation 4 — набор символов в сообщении для пользователя удаленно превращает приставку в почти «кирпич»

Если Ваша PlayStation 4 получит сообщение с определённым набором символов, то консоль просто отключится. Причём, похоже, для этого даже не обязательно самому пользователю открывать и читать полученное сообщение. Если включены уведомления и символы появятся в превью, то приставка также отключится....

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 11: «Язык программирования Ur/Web», часть 3

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

В одном из цехов АВТОВАЗа нашли ферму для майнинга

Служба безопасности АВТОВАЗа, пишет корпоративная газета автозавода «Волжский автостроитель», столкнулась с интеллектуальной преступностью. Таинственный злоумышленник, два года майнил криптовалюту, спрятав и запитав ферму в электрических шкафах 19-го зала управления конвейерами. Майнил сотрудник...

Не пора ли обновиться?

Не секрет, что многие граждане считают, что обновления ключевых систем — зло, работает — не трогай. Некоторые доходят в стремлении сохранить все как было до очень высокого уровня старины — контроллеры домена с сервером 2003 и соответствующим уровнем домена и леса, Exchange 2010 без SP, антивирусы...

Не пора ли обновиться?

Не секрет, что многие граждане считают, что обновления ключевых систем — зло, работает — не трогай. Некоторые доходят в стремлении сохранить все как было до очень высокого уровня старины — контроллеры домена с сервером 2003 и соответствующим уровнем домена и леса, Exchange 2010 без SP, антивирусы...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 11: «Язык программирования Ur/Web», часть 2

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

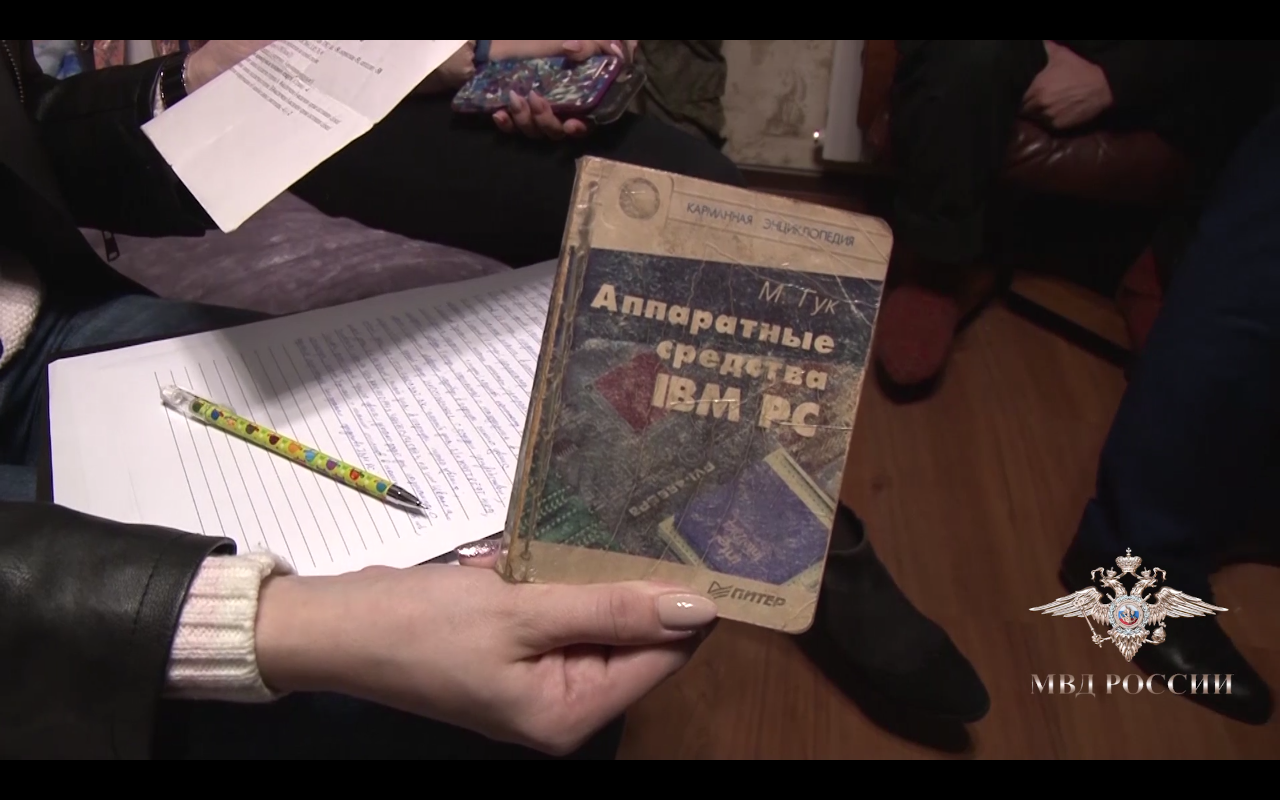

Задержана группа сотрудников АЗС, которые с помощью ПО и электроники корректировали и организовывали 5% недолив на АЗС

Немного лукавят про обычную программу, конечно. Там целый ПАК использовался с внедрением, R&D и программированием нужных контроллеров и доступом со всеми нужными правами на устройства АЗС. Читать дальше →...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 11: «Язык программирования Ur/Web», часть 1

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

Импортозамещение, сказки продолжаются (продолжение)

Немного продолжив изучение вопроса «импортозамещения» на основе вновь появившейся информации (тестов, поисков решения), я пришел к неутешительному выводу- что ранее я был оптимистом. В реальности дела обстоят намного хуже (в общем как в сказке) чем дальше -тем страшнее. По замечаниям коллег...

Импортозамещение, сказки продолжаются (продолжение)

Немного продолжив изучение вопроса «импортозамещения» на основе вновь появившейся информации (тестов, поисков решения), я пришел к неутешительному выводу- что ранее я был оптимистом. В реальности дела обстоят намного хуже (в общем как в сказке) чем дальше -тем страшнее. По замечаниям коллег...

[Bug bounty | mail.ru] Доступ к админ панели партнерского сайта и раскрытие данных 2 млн пользователей

Относительно недавно я перешёл от поиска уязвимостей на случайных сайтах к Bug Bounty площадкам, и для многих такой выбор кажется очевидным — в таких программах исследователь в 90% случаев получит не только хороший опыт, но и гарантированную награду за валидную уязвимость, в то время как на...

[Из песочницы] Авторизация без авторизации: не собираем персональные данные

В эпоху тотального слива данных интернет-гигантами и уголовного преследования в цифровой среде пользователи боятся оставлять какую-либо информацию о себе. Тем более, если речь идет о VPN-сервисе, где вводить свои персональные данные пользователь не хочет даже при регистрации, а обеспечивать доступ...

Использование offensive-методов для обогащения Threat Intelligence

На сегодняшний день Threat Intelligence, или активный сбор информации об угрозах информационной безопасности, представляет собой инструмент первой необходимости в процессе выявления инцидентов ИБ. Среди типовых источников TI можно выделить бесплатные подписки с вредоносными индикаторами, бюллетени...

Использование offensive-методов для обогащения Threat Intelligence

На сегодняшний день Threat Intelligence, или активный сбор информации об угрозах информационной безопасности, представляет собой инструмент первой необходимости в процессе выявления инцидентов ИБ. Среди типовых источников TI можно выделить бесплатные подписки с вредоносными индикаторами, бюллетени...

Карьера новичка в «ЛК»: Семимильными шагами потихоньку расти вперед

Некоторые хабровчане считают, что сотрудников «Лаборатории Касперского» клонируют в секретных лабораториях или с детства воспитывают сами знаете где. Мы решили исследовать этот вопрос подробнее и отловили нескольких молодых коллег на предмет интервьюирования. Оказалось, что нет, это вполне живые...