Как проходить кибер испытания на «Checkpoint»

Привет всем, я Никита Куртин, куратор израильской высшей школы IT и безопасности HackerU Этим летом ведущая израильская компания в области информационной безопасности Checkpoint, опубликовала серию кибер испытаний. Задачи поделили на шесть категорий: • Logic • Web • Programming • Networking •...

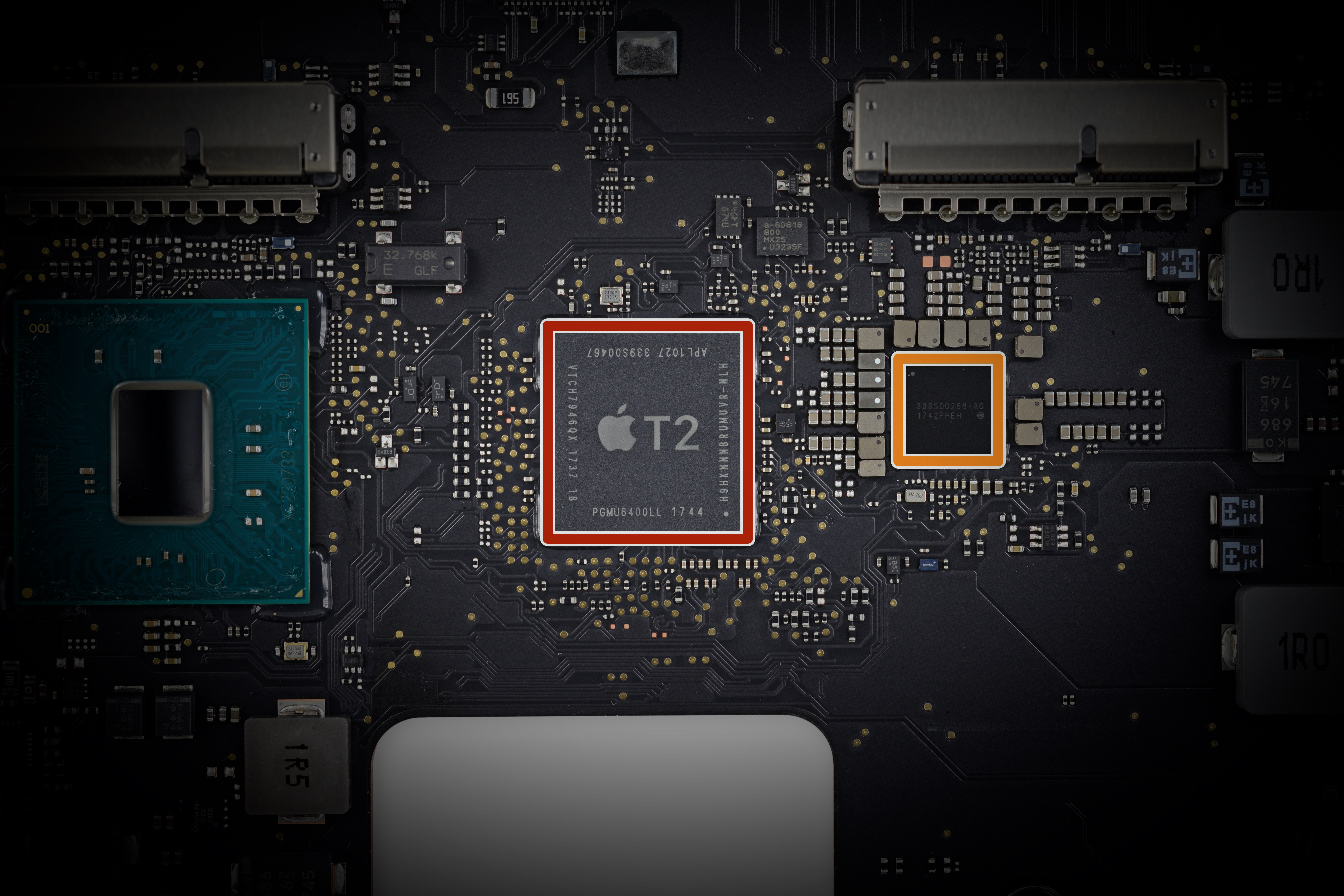

На новых MacBook невозможно загрузить Linux из-за чипа T2

Энтузиасты Linux частенько ставят свободную ОС на оборудовании Apple, в том числе MacBook Air. Так они получают двойную выгоду: и удобную операционную систему из привычного дистрибутива, и надёжность «железа» Apple, Даже Линус Торвальдс раньше использовал MacBook Air таким образом. Однако эти...

На новых MacBook невозможно загрузить Linux из-за чипа T2

Энтузиасты Linux частенько ставят свободную ОС на оборудовании Apple, в том числе MacBook Air. Так они получают двойную выгоду: и удобную операционную систему из привычного дистрибутива, и надёжность «железа» Apple, Даже Линус Торвальдс раньше использовал MacBook Air таким образом. Однако эти...

Зафиксирована атака на криптовалютную биржу Gate.io

4 ноября злоумышленники скомпрометировали StatCounter, платформу для анализа веб-трафика. Сервис используется для сбора статистических данных о посетителях сайтов, примерно как Google Analytics. Для этого веб-мастера добавляют на каждую страницу сайта внешний тег JavaScript, содержащий фрагмент...

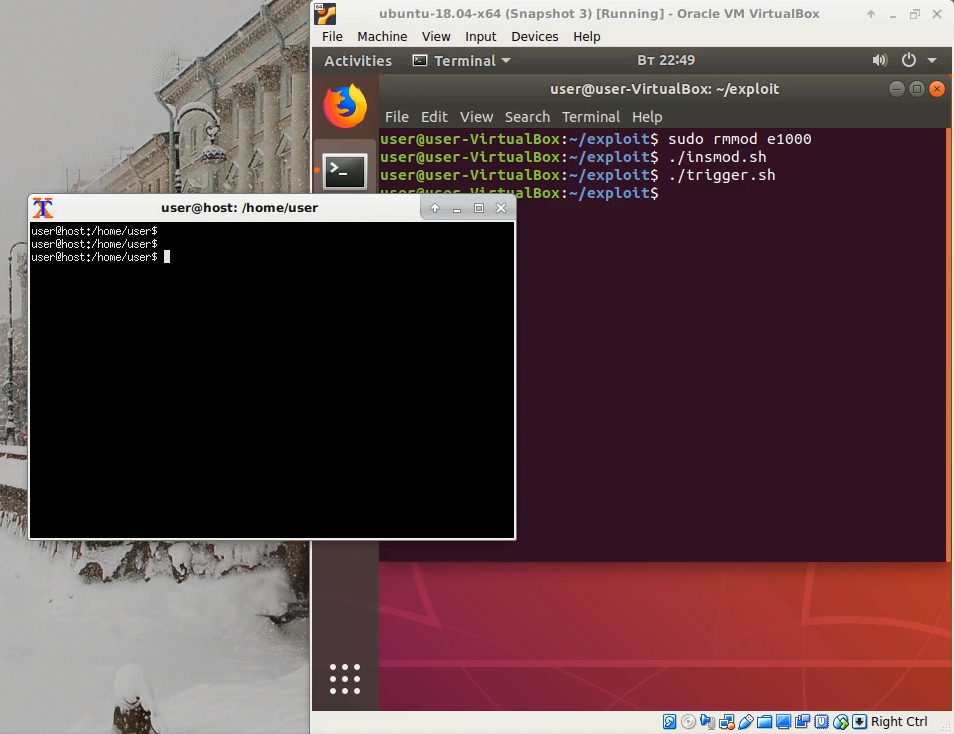

[Из песочницы] Full disclosure: 0day-уязвимость побега из VirtualBox

Мне нравится VirtualBox, и он не имеет никакого отношения к причине, по которой я выкладываю информацию об уязвимости. Причина заключается в несогласии с текущими реалиями в информационной безопасности, точнее, в направлении security research и bug bounty. Читать дальше →...

[Из песочницы] Full disclosure: 0day-уязвимость побега из VirtualBox

Мне нравится VirtualBox, и он не имеет никакого отношения к причине, по которой я выкладываю информацию об уязвимости. Причина заключается в несогласии с текущими реалиями в информационной безопасности, точнее, в направлении security research и bug bounty. Читать дальше →...

Безопасность Microsoft Office: встраиваемые объекты

Изначально архитектура Microsoft Office строилась на основе концепции составных документов, они же документы OLE, активно продвигаемой Microsoft на заре 32-разрядных Windows. В те времена идея «бесшовного» объединения в одном документе данных самых разных форматов казалась заманчивой и...

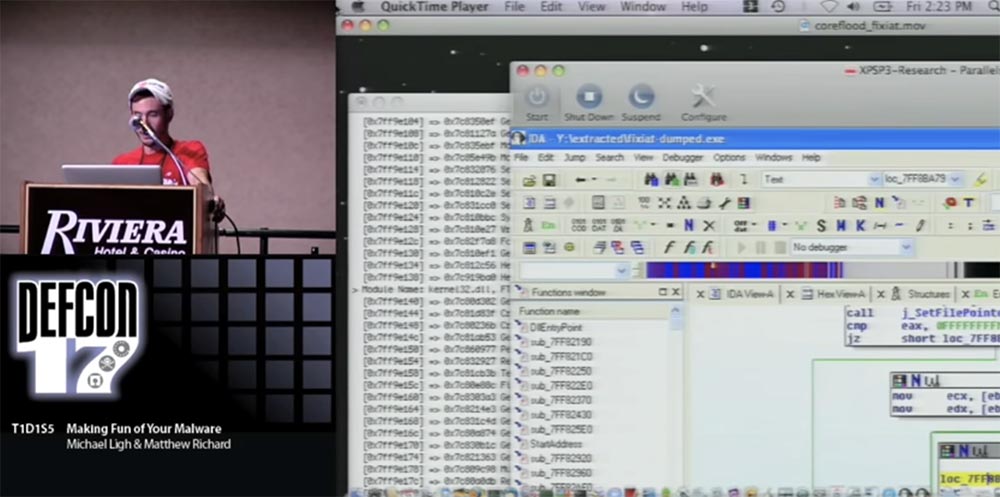

[Перевод] Конференция DEFCON 17. Посмеёмся над вашими вирусами! Часть 2

Конференция DEFCON 17. Посмеёмся над вашими вирусами! Часть 1 Далее можно загрузить это в IDA и увидеть, что всё в таблице импортированных адресов выглядит нормально, и мы можем проследовать по перекрёстным ссылкам для установки указателя на нужном файле. Так мы попадаем именно в точку расположения...

Уязвимости SSD с аппаратным шифрованием позволяют злоумышленникам легко обходить защитные меры

Исследователи из университета Радбоуд (Нидерланды) рассказали об уязвимостях в системе защиты некоторых твердотельных накопителях. Они позволяют взломщику обходить функцию шифрования данных диском и получать доступ к информации на диске без необходимости знать пароль доступа. Правда, озвученная...

Уязвимости SSD с аппаратным шифрованием позволяют злоумышленникам легко обходить защитные меры

Исследователи из университета Радбоуд (Нидерланды) рассказали об уязвимостях в системе защиты некоторых твердотельных накопителях. Они позволяют взломщику обходить функцию шифрования данных диском и получать доступ к информации на диске без необходимости знать пароль доступа. Правда, озвученная...

Security Week 45: кое-что об уязвимостях в Bluetooth

Пришло время исправить трехнедельную ошибку в нумерации дайджестов, заложенную в самом начале этого года. Поэтому сегодняшний выпуск — немного високосный, и посвящен он уязвимостям, затрагивающим интерфейс беспроводной связи Bluetooth. За последний год отмечено три значимых исследования этой темы,...

Опубликованы служебные файлы DevOps от сотрудника «Сбербанка»

Утечки из «Сбербанка» продолжаются. На этот раз в открытом доступе появились файлы отдела DevOps, которые показывают, каким образом Сбербанк проверяет работоспособность собственных систем, пишет «Коммерсантъ». Эксперты считают, что эти файлы утекли одновременно с адресной книгой сотрудников....

Новые методы аутентификации — угроза приватности?

Специалистам известно, что однофакторная аутентификация по паролю устарела. Да, она подходит для малозначимых систем вроде Хабра, но действительно ценные активы неприемлемо защищать подобным образом. Не бывает «надёжных» и «стойких» паролей, даже криптостойкая парольная фраза на 44 бита энтропии...

[Перевод] Конференция DEFCON 17. Посмеёмся над вашими вирусами! Часть 1

Майкл: приветствую всех, я Майкл Лай, это Мэттью Ричард, вы можете звать его Мэтт или Ричард, потому что у него два имени, но это не имеет значения. Мэтт: Тема нашего сегодняшнего разговора – высмеивание вредоносных программ, и это именно то, что мы стараемся делать. Итак, не все, кто пишет код,...

[Из песочницы] История маленького взлома, или адекватный багБаунти местного провайдера интернета

Введение Доброго времени суток, друзья. Эта история небольшого взлома произошла со мной в середине августа этого 18-го года. Начиналась история в маленьком городе краснодарского края, с тырнетом плохо, есть 4g но это все не то, тут за городом можно было только мечтать о проводах. И вот недавно это...

[Из песочницы] История маленького взлома, или адекватный багБаунти местного провайдера интернета

Введение Доброго времени суток, друзья. Эта история небольшого взлома произошла со мной в середине августа этого 18-го года. Начиналась история в маленьком городе краснодарского края, с тырнетом плохо, есть 4g но это все не то, тут за городом можно было только мечтать о проводах. И вот недавно это...

Новый чип Apple T2 затрудняет прослушку через встроенный микрофон ноутбука

Компания Apple опубликовала документацию по микросхеме безопасности T2, которая встроена в последние модели фирменных ноутбуков, в том числе представленный в начале года MacBook Pro и только что анонсированный MacBook Air. До сегодняшнего дня о чипе было мало известно. Но теперь выясняется, что это...

Новый чип Apple T2 затрудняет прослушку через встроенный микрофон ноутбука

Компания Apple опубликовала документацию по микросхеме безопасности T2, которая встроена в последние модели фирменных ноутбуков, в том числе представленный в начале года MacBook Pro и только что анонсированный MacBook Air. До сегодняшнего дня о чипе было мало известно. Но теперь выясняется, что это...