Приватные сообщения из 81 000 аккаунтов Facebook выставлены на продажу

Расширения для браузеров — основной канал утечки конфиденциальной информации Из крупнейшей в мире социальной сети произошла очередная утечка данных. На этот раз утекла не только базовая информация о пользователях, но и самое «секретное» на Facebook — личные сообщения как минимум 81 000...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 16: «Атаки через побочный канал», часть 3

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

Microsoft рассказала, как можно решить проблему безопасности данных на SSD с «дырявым» аппаратным шифрованием

Несколько дней назад на Хабре публиковалась статья об исследовании ученых из университета Радбоуд, которые нашли уязвимость в системе шифрования данных некоторыми моделями SSD с аппаратной защитой. Так, используя специальные методы можно получить доступ к защищенным данным, причем пароль знать...

Microsoft рассказала, как можно решить проблему безопасности данных на SSD с «дырявым» аппаратным шифрованием

Несколько дней назад на Хабре публиковалась статья об исследовании ученых из университета Радбоуд, которые нашли уязвимость в системе шифрования данных некоторыми моделями SSD с аппаратной защитой. Так, используя специальные методы можно получить доступ к защищенным данным, причем пароль знать...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 16: «Атаки через побочный канал», часть 2

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

Пентагон начал рассекречивать чужие зловреды

Кибернетическое командование США (U.S. Cyber Command) объявило о необычной инициативе. Оно обещает регулярно заливать в базу VirusTotal образцы «рассекреченных зловредов». Несложно догадаться, что речь идёт о кибероружии, которые используют иностранные спецслужбы в текущих операциях (подразделения...

Пентагон начал рассекречивать чужие зловреды

Кибернетическое командование США (U.S. Cyber Command) объявило о необычной инициативе. Оно обещает регулярно заливать в базу VirusTotal образцы «рассекреченных зловредов». Несложно догадаться, что речь идёт о кибероружии, которые используют иностранные спецслужбы в текущих операциях (подразделения...

[Из песочницы] 22 порт SSH переносить или нет

Случайно наткнулся на дискуссию трехмесячной давности, о необходимости переноса порта SSH. Очень много участников дискуссии убеждено в отсутствии необходимости переноса порта на нестандартный порт. Достаточно перейти на авторизацию по ключам и поставить Fail2ban и это уже будет гарантией...

[Из песочницы] 22 порт SSH переносить или нет

Случайно наткнулся на дискуссию трехмесячной давности, о необходимости переноса порта SSH. Очень много участников дискуссии убеждено в отсутствии необходимости переноса порта на нестандартный порт. Достаточно перейти на авторизацию по ключам и поставить Fail2ban и это уже будет гарантией...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 16: «Атаки через побочный канал», часть 1

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

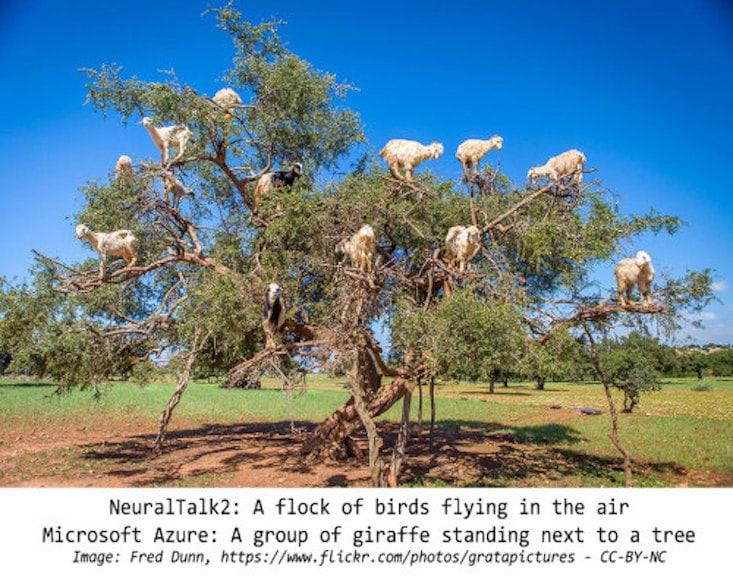

[Перевод] Вредоносное машинное обучение как диагностический метод

Привет всем! Продолжая проработку темы глубокого обучения, мы как-то раз хотели поговорить с вами о том, почему нейронным сетям повсюду мерещатся овцы. Эта тема рассмотрена в 9-й главе книги Франсуа Шолле. Таким образом мы вышли на замечательные исследования компании «Positive Technologies»,...

Как уязвимость в REG.RU позволяла получить данные регистрации любого домена

Сегодня я хочу рассказать о том, как в далеком 2012 году я нашел уязвимость в системе регистрации доменов компании REG.RU. Очень часто я вижу истории, в которых авторы рассказывают об уязвимостях при этом упоминая, что компания не уделила найденному багу должного внимания в течение длительного...

Статический анализ мобильных приложений

Одним из этапов тестирования мобильного приложения — это статический анализ. Статический анализ приложения — это анализ приложения без выполнения каких либо функций приложения. Наиболее удобным для меня из open source фреймворков есть MobSF. Кому интересно, добро пожаловать под кат. Читать дальше →...

[Перевод] Делаем собственный имплант для электроники

История от Bloomberg о том, что на материнских платах якобы были установлены некие импланты [Китайцы использовали микрочип, чтобы контролировать американские компьютеры], не прошла незамеченной. После неё многие люди делились идеями по поводу возможности создания подобных имплантов (их...

[Перевод] Делаем собственный имплант для электроники

История от Bloomberg о том, что на материнских платах якобы были установлены некие импланты [Китайцы использовали микрочип, чтобы контролировать американские компьютеры], не прошла незамеченной. После неё многие люди делились идеями по поводу возможности создания подобных имплантов (их...

Splunk Essentials for the Financial Services Industry App, или как Splunk выходит на рынок аналитики финансов

Обычно Splunk ассоциируется с решениями по аналитике ИТ и ИБ. Так происходит не случайно, так как многие надстройки и приложения ориентированы именно на эти сферы. Но, кроме того, Splunk способен решать вопросы, которые выходят за традиционные кейсы по ИТ и ИБ, связанные, например, с бизнес...

[Перевод] Что скрывает PDF

В файлах PDF много информации. Бóльшая часть используется для одинаковой визуализации документа на разных платформах. Но также есть множество метаданных: дата и время создания и редактирования, какое приложение было использовано, тема документа, название, автор и многое другое. Это стандартный...

Как проходить кибер испытания на «Checkpoint» 2 часть

Привет всем, я Никита Куртин, куратор израильской высшей школы IT и безопасности HackerU И я продолжаю рассказывать про кибер испытания от ведущей израильской компании в области информационной безопасности Checkpoint. В предыдущем посте я описал как прошел четыре испытания, а в этом хочу рассказать...