Клонируем бесконтактную карту с помощью мобильного приложения

Всегда было интересно посмотреть, что происходит у банковской карточки под «капотом». Как реализуется протокол общения банковской карточки и POS-терминала, как это работает и насколько это безопасно. Такая возможность предстала передо мной, когда я проходил стажировку в компании Digital Security. В...

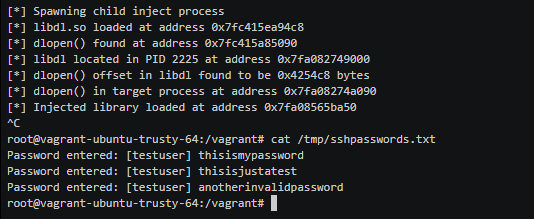

[Перевод] Введение в ptrace или инъекция кода в sshd ради веселья

Цель, которой я задался, была весьма проста: узнать введённый в sshd пароль, используя ptrace. Конечно, это несколько искусственная задача, так как есть множество других, более эффективных, способов достичь желаемого (и с гораздо меньшей вероятностью получить SEGV), однако, мне показалось клёвым...

Головоломка «Test My Patience» от Check Point Security Academy

Я несколько раз упоминал на Хабре программу «Check Point Security Academy»: суть её в том, что фирма Check Point летом объявила конкурс в формате «Capture the Flag», где не важен прошлый опыт участника, а важны только его способности к распутыванию кибер-головоломок. По результатам этого конкурса...

Нейросеть научили подделывать отпечатки пальцев

Дактилоскопическая идентификация пользователей — один из относительно надежных способов определить личность человека. Конечно, лучше всего использовать его в совокупности с другими методами, многофакторность никто не отменял. Но все же дактилоскопические технололгии используются разработчиками ПО и...

Нейросеть научили подделывать отпечатки пальцев

Дактилоскопическая идентификация пользователей — один из относительно надежных способов определить личность человека. Конечно, лучше всего использовать его в совокупности с другими методами, многофакторность никто не отменял. Но все же дактилоскопические технололгии используются разработчиками ПО и...

[Перевод] Враг внутри: как я попался на инсайдерском редтиминге

У меня были все преимущества. Я уже был внутри сети. Я был вне подозрений. Но они обнаружили мой взлом, выкинули из сети… и выследили физически. Читать дальше →...

[Перевод] Враг внутри: как я попался на инсайдерском редтиминге

У меня были все преимущества. Я уже был внутри сети. Я был вне подозрений. Но они обнаружили мой взлом, выкинули из сети… и выследили физически. Читать дальше →...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 18: «Частный просмотр интернета», часть 1

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 17: «Аутентификация пользователя», часть 3

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

Утечка персональных данных из московских МФЦ

Все СМИ уже успели раструбить о страшной утечке персональных данных из московских многофункциональных центров предоставления государственных и муниципальных услуг (МФЦ) «Мои Документы». Давайте попробуем разобраться в ситуации… Читать дальше →...

[Из песочницы] Настолько ли стар твой Windows?

Как показывает бурное обсуждение последних статей на Хабре, посвященных Windows системам, большое количество продвинутых и не очень пользователей отдает свое предпочтение «устаревшей» Windows 7 и не торопится переходить на Windows 10. Причины бывают очень разные — от недовольства политикой...

[Из песочницы] Настолько ли стар твой Windows?

Как показывает бурное обсуждение последних статей на Хабре, посвященных Windows системам, большое количество продвинутых и не очень пользователей отдает свое предпочтение «устаревшей» Windows 7 и не торопится переходить на Windows 10. Причины бывают очень разные — от недовольства политикой...

Что мы узнали о безопасности Intel ME за последние годы: 7 фактов о таинственной подсистеме

Изображение: Unsplash В последние пару лет технология Intel ME находится под пристальным вниманием исследователей. Эту технологию окружает ореол таинственности – несмотря на то, что она имеет доступ практически ко всем данным на компьютере и ее компрометация позволяет захватить полный контроль над...

Как я чуть не подхватил вирус, пытаясь продать сапоги

Я из тех людей, кто с наступлением осени старается проводить на улице меньше времени. В Москве это не сложно: ограничиваешься маршрутом от дома до офиса и обратно. Однако промозглая погода может причинить дискомфорт и в помещении, особенно если ваше рабочее место, как и моё, находится у окна, а...

[Перевод] Воры и гики: российские и китайские хакинг-сообщества

Команда Insikt Group (проект Recorded Future) исследовала возможности, культуру и принципы организации китайских и российских хакинг-сообществ. Для этого ребята анализировали рекламные объявления, создавали фиктивные учётки и общались с участниками хакинг-форумов. Recorded Future— компания...

Охранное агентство и «новые» технологии

История о том, как не надо делать авторизацию, особенно в важных для жизни и имущества сферах, таких как, например управление охранной сигнализацией через приложение с телефона. Читать дальше →...

Охранное агентство и «новые» технологии

История о том, как не надо делать авторизацию, особенно в важных для жизни и имущества сферах, таких как, например управление охранной сигнализацией через приложение с телефона. Читать дальше →...

Сравнение скриптов для сбора информации о поддоменах

Всем привет! Хочу поднять тему сбора поддоменов в рамках OSINT. Существует довольно большое количество тулзов для автоматизации этой задачи. Расскажу о тех с которыми сталкивался я. В качестве целевого домена использован group-ib.ru. Читать дальше →...