Троянский пингвин: Делаем вирус для Linux

Нет, я не собираюсь рассказывать, как написать своего шифровальщика-вымогателя, майнера или эксплуатировать супер-новую уязвимость, как вы могли подумать. И тем более я не горю желанием поднимать холивар «Linux безопаснее Windows?()». Моей целью было написание простого вируса для linux, некого, так...

Новая уязвимость в Facebook приводит к утечке персональных данных пользователей

Изображение: Pexels Исследователи информационной безопасности обнаружили уязвимость в социальной сети Facebook – эта ошибка могла приводить к утечкам конфиденциальной информации о пользователях и их друзьях. Ошибка обнаружена в функции поиска соцсети. Читать дальше →...

Вебинар Group-IB: «Криминалистическое исследование RDP артефактов в Windows»

Всем привет! Специалисты Лаборатории компьютерной криминалистики Group-IB, международной компании, специализирующейся на предотвращении кибератак, подготовили вебинар об исследовании RDP артефактов в Windows. Вебинар начнется 27-го ноября 2018 года в 11:00 (мск), проведет встречу Александр Иванов,...

В Германии разработали требования к домашним маршрутизаторам

Продолжительное время в Интернете регулярно появляются статьи об уязвимости маршрутизаторов для SOHO сегмента. Я тоже публиковал статью как обнаружить, что Ваш Микротик взломан. Резкий рост участников нашего канала в Телеграм показал, что проблема крайне остра. Но проблема стоит глобальней....

В Германии разработали требования к домашним маршрутизаторам

Продолжительное время в Интернете регулярно появляются статьи об уязвимости маршрутизаторов для SOHO сегмента. Я тоже публиковал статью как обнаружить, что Ваш Микротик взломан. Резкий рост участников нашего канала в Телеграм показал, что проблема крайне остра. Но проблема стоит глобальней....

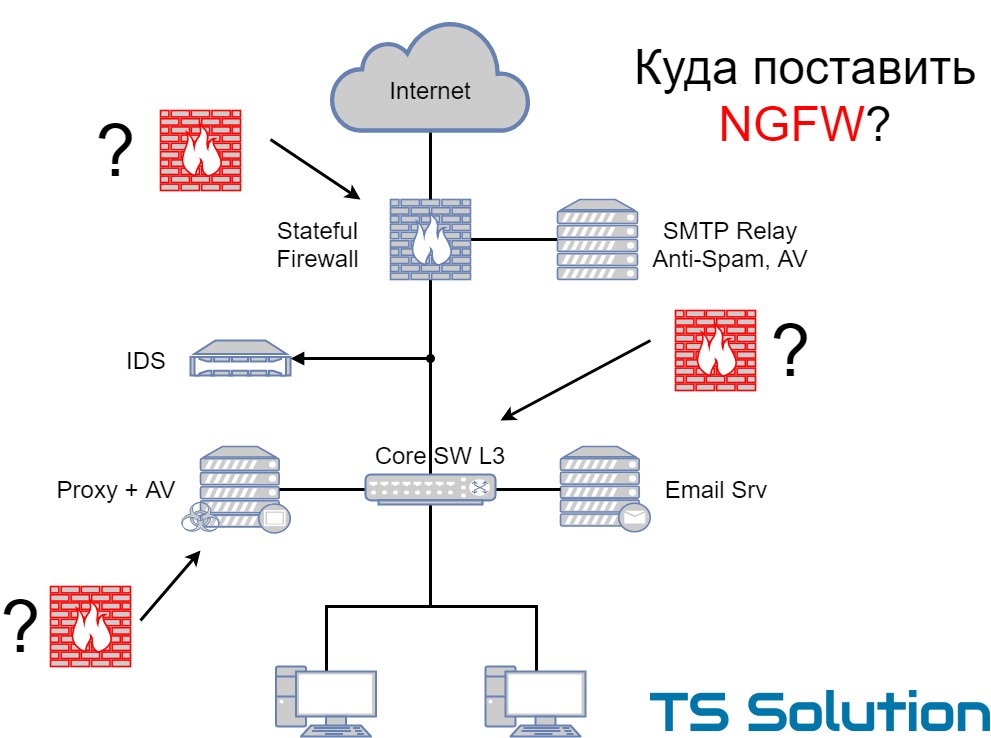

Типовые сценарии внедрения NGFW

Disclaimer В данной статье приводятся лишь примеры типовых сценариев внедрения NGFW. Не стоит брать предложенные схемы за готовый шаблон. В реальной жизни, почти каждое внедрение уникально. Есть много подводных камней, на которые нужно обратить внимание перед планированием топологии сети. Но в...

InfoWatch Traffic Monitor. По лезвию багов и фич

«Игорь, у него ДВА сердца!!!» Анна Попова, руководитель Блока DLP ГК Инфосекьюрити, продолжает делиться своими впечатлениями от использования разных DLP-систем. В прошлой статье она рассказала о плюсах и минусах решения КИБ SearchInform. Сегодня, как и было обещано, поговорим про линейку продуктов...

[Из песочницы] Безопасность в iOS приложениях

Добрый день, Хабр! Представляю вашему вниманию перевод статьи про базовые основы безопасности конфиденциальных данных в iOS приложениях «Application Security Musts for every iOS App» автора Arlind Aliu. Безопасность приложений – один из самых важных аспектов разработки программного обеспечения....

[Из песочницы] Безопасность в iOS приложениях

Добрый день, Хабр! Представляю вашему вниманию перевод статьи про базовые основы безопасности конфиденциальных данных в iOS приложениях «Application Security Musts for every iOS App» автора Arlind Aliu. Безопасность приложений – один из самых важных аспектов разработки программного обеспечения....

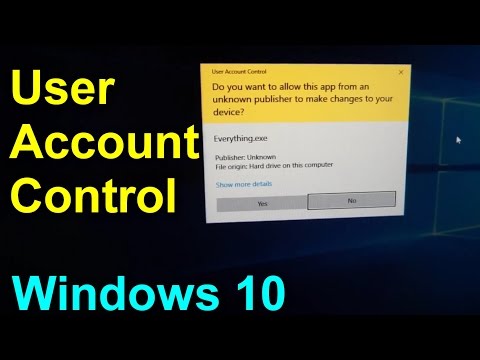

[Перевод] Обход контроля учетных записей (UAC) путем пародирования доверенных директорий

Эксперт по информационной безопасности Дэвид Уэллс (David Wells) опубликовал способ обхода контроля учетных записей UAC в Windows 10 Читать дальше →...

[Перевод] Обход контроля учетных записей (UAC) путем пародирования доверенных директорий

Эксперт по информационной безопасности Дэвид Уэллс (David Wells) опубликовал способ обхода контроля учетных записей UAC в Windows 10 Читать дальше →...

[Перевод] По пути к QUIC: что лежит в основе HTTP/3

Новая веха Интернет-истории начинается на наших глазах: можно считать, что HTTP/3 уже объявлен. В конце октября Mark Nottingham из IETF предложил уже определиться с названием для нового протокола, надо которым IETF корпит с 2015 года. Так вместо QUIC-подобных названий появилось громкое HTTP/3....

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 18: «Частный просмотр интернета», часть 3

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

Security Week 47: взлом вприсядку

За прошедшую неделю подобралось сразу три новости о нетривиальных прорехах в безопасности. У нас в этом году уже был выпуск на эту тему, тогда мы изучали вывод из строя жестких дисков при помощи воплей звука и кражу личных данных через баг в CSS. Сегодня поговорим об особенностях распознавания...

[Перевод] Подробности беспорядочной и тёмной стороны пиратских игр для Nintendo Switch

Вражда, взаимная кража файлов, испытание на прочность серверов Nintendo – обычные вещи растущих сцен взлома и пиратства для Nintendo Switch Не было никаких шансов на то, что источник утечки удастся отследить. Кто-то, возможно, профессиональный автор обзоров игр, помог слить копию Diablo III, весьма...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 18: «Частный просмотр интернета», часть 2

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

GlobalSign Russia выпустил первый сертификат с использованием кириллических символов

GMO GlobalSign Russia (www.globalsign.com.ru-ru), мировой удостоверяющий центр и ведущий поставщик решений идентификации и безопасности для Интернета Всего (Internet of Everything) объявил о первом выпуске SSL-сертификата с использованием кириллических символов. Ранее GlobalSign регистрировал...

Как DeviceLock DLP предотвращает утечки конфиденциальных данных на GitHub

В последнее время стало много новостей про случайные утечки различных конфиденциальных данных из веб-сервиса для хостинга IT-проектов и их совместной разработки GitHub. Подчеркну, что речь пойдет именно о случайных утечках, т.е. произошедших по неосторожности и без злого умысла со стороны...