Собственный VPN клиент на JavaScript. 1 часть — Вводная

Приветствую, Хабр. Наконец пришло время написать еще одну статью, которую я задумал довольно давно, и необходимость в написании которой я особенно остро ощущаю с тех пор, как 26 октября этого года решил снова взяться за один незаслуженно забытый проект. Поскольку сам я не особенно люблю читать...

Бэкдор в одной из зависимостей библиотеки EventStream

Еженедельно из репозитория NPM загружается более 1,9 миллионов копий библиотеки EventStream. Она используется во многих крупных проектах для простой и удобной работы с потоками в Node.JS. Среди прочих, эта библиотека обрабатывает потоки и в популярном криптокошельке Copay (впрочем, об этом позже)....

1. Анализ логов Check Point: официальное приложение Check Point для Splunk

Работая с шлюзами безопасности компании Check Point, очень часто возникает задача разбора логов для обнаружения и анализа инцидентов информационной безопасности. Обычно в организациях существует уже какая-либо система логирования, и стоит задача транспортировки логов с сервера управления Check...

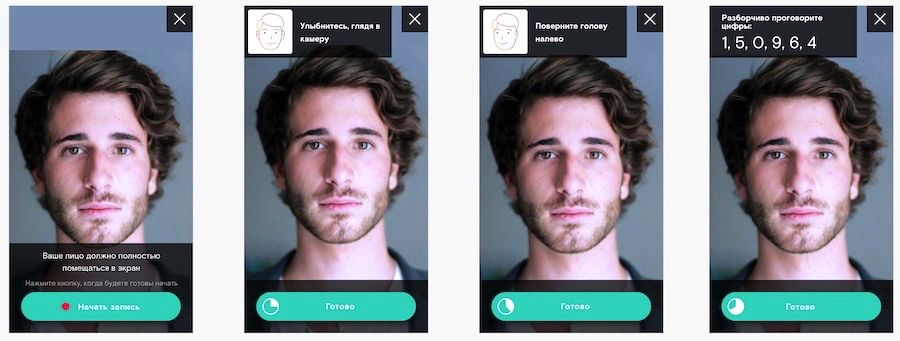

Биометрия с «Ключом Ростелекома»: как ФСБ впервые пустила российскую криптографию в магазины приложений

Летом этого года в России заработала Единая биометрическая система для юридически значимого и при этом простого для пользователя подтверждения личности. О том, как она устроена, мы писали в недавнем посте. Чтобы системой было удобно пользоваться, необходимо приложение. Создание этого приложения —...

Security Week 48: взлом «Черной пятницы»

Всемирный праздник потребления под названием «Черная пятница», к счастью, закончился. Осталось выяснить, сэкономили ли вы деньги или все же потеряли. И этот вопрос имеет отношение не только к нужности и полезности приобретенных товаров. Иногда вместо покупки выходит утечка данных кредитной карты...

Эльфы в памяти. Выполнение ELF в оперативной памяти Linux

Бесфайловое распространение вредоносного ПО набирает популярность. Что не удивительно, ведь работа таких программ практически не оставляет следов. В этой статье мы не будем касаться техник выполнения программ в памяти Windows. Сконцентрируемся на GNU/Linux. Linux по праву доминирует в серверном...

[Перевод] Как физический адрес отображается в строках и банках DRAM

В прошлой статье мы обсуждали, как процессоры Intel Sandy Bridge отображают физические адреса в кэше L3. Теперь я расскажу, как контроллеры памяти этих процессоров сопоставляют физические адреса с местоположением в DRAM — в частности, с номерами строк, банков и столбцов в модулях DRAM. Назовём это...

[Перевод] Как физический адрес отображается в строках и банках DRAM

В прошлой статье мы обсуждали, как процессоры Intel Sandy Bridge отображают физические адреса в кэше L3. Теперь я расскажу, как контроллеры памяти этих процессоров сопоставляют физические адреса с местоположением в DRAM — в частности, с номерами строк, банков и столбцов в модулях DRAM. Назовём это...

Анализ цен черного рынка на персональные данные и пробив

В начале этого года я делал небольшой обзор цен черного рынка на российские персональные данные, и вот пришло время его обновить и дополнить. Заодно посмотрим, изменились ли цены и предложение на «рынке». Следует учитывать, что анализ услуг и цен на них делался по объявлениям на различного рода...

[Перевод] Быть или не быть… Использовать ли www на своём домене?

В течение 20 лет или около того идёт дискуссия, использовать ли www в каноническом имени хоста (CNAME) вашего веб-сайта. Так что, использовать или нет? Хотя многие взаимозаменяемо используют термины «доменное имя» и «имя хоста», между ними есть разница, и дело не только в семантике. Я немного...

[Перевод] Память вашего компьютера лагает каждые 7,8 мкс

Современная DDR3 SDRAM. Источник: BY-SA/4.0 by Kjerish Во время недавнего посещения Музея компьютерной истории в Маунтин-Вью моё внимание привлёк древний образец ферритовой памяти. Источник: BY-SA/3.0 by Konstantin Lanzet Читать дальше →...

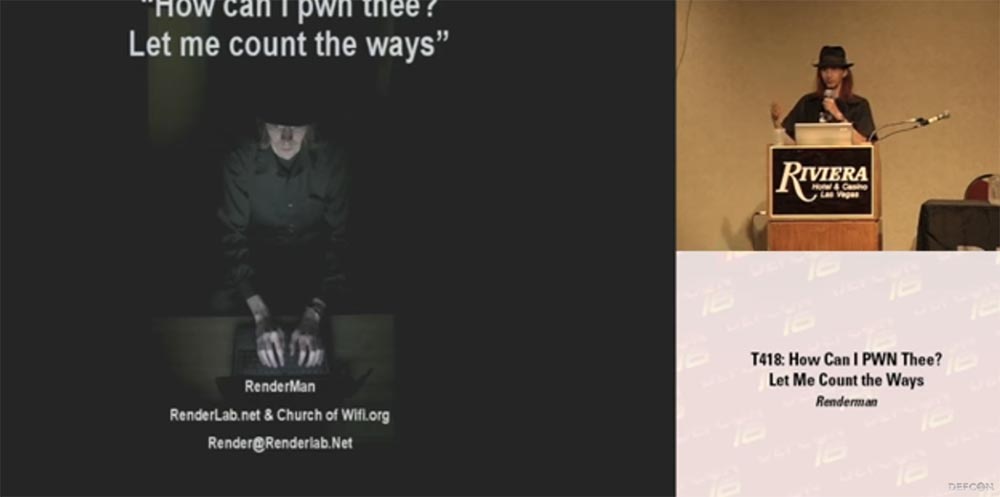

[Перевод] Конференция DEFCON 16. Как я могу завладеть вами? Позвольте мне перечислить способы. Часть 1

Я всегда поражаюсь количеству присутствующих здесь людей, особенно учитывая, кто я по сравнению с Филом Циммерманом, так что спасибо, что потешили моё эго. Я Рендермен, и если хотя бы трое из вас меня не знают, скажу, что выступаю здесь на DefCon уже 10 лет. Я люблю это место, этих ребят, это наша...

[Перевод] Конференция DEFCON 21. DNS может быть опасен для вашего здоровья. Часть 2

Конференция DEFCON 21. DNS может быть опасен для вашего здоровья. Часть 1 При этом предполагалось, что границы домена организации – это foo.com и вы никогда не захотите использовать www.com. Microsoft изменила это поведение DNS, потому что, очевидно, не все организации имеют два уровня для доменных...

Хакеры украли более 21 млн рублей из российского банка

Изображение: Unsplash Правоохранительные органы завершили предварительное расследование дела о хищении 21,5 млн рублей у одного из российских банков. Неназванная финансовая организация расположена в Якутии. Ее инфраструктура, включая банкоматы, была атакована с помощью трояна для получения...

Применяем блокчейн для борьбы с коррупцией и кибербуллингом

Вопрос, который я не перестаю себе задавать — каково практическое применение блокчейн технологий здесь и сейчас? Какие потребности технология может закрыть на текущем этапе развития? В поисках ответа за последний год я принял участие в десятке хакатонов, экспериментируя с технологией, разрабатывая...

Информационная безопасность интернета вещей: кто вещь, а кто хозяин?

Источник Ни для кого не секрет, что в области интернета вещей (Internet of Things, IoT), пожалуй, меньше всего порядка в плане обеспечения информационной безопасности (ИБ). Сегодня мы наблюдаем развивающуюся технологию, постоянно меняющийся ландшафт отрасли, прогнозы, порой уводящие в сторону от...

Be a security ninja: secret level

Информационная безопасность – одна из дисциплин, набирающих бешеную популярность в последние годы. Мы решили помочь всем желающим и организовали цикл бесплатных вебинаров по ИБ. Сегодня мы публикуем видеозаписи заключительного цикла вебинаров, посвященных практической информационной безопасности....

[Перевод] Конференция DEFCON 21. DNS может быть опасен для вашего здоровья. Часть 1

Меня зовут Роб Стакл, я консультант по безопасности из Феникса, штат Аризона, и в основном работаю пентестером. Я участвую в конференциях DefCon с 1996 года, увлекаюсь высотной фотографией, а в эти выходные была одиннадцатая годовщина нашей свадьбы. Я хочу поблагодарить мою удивительную и...