[Из песочницы] Как непринужденно снять нагрузку с севера одним байтом и логарифмической функцией

Вполне вероятно, вы замечали, что зачастую ваш север совершает работу, которую, строго говоря, сложно назвать полезной нагрузкой. Обычно, это те случаи, когда клиент совершает некие действия, требующие работы сервера, но не направленные на запланированный вами результат. Читать дальше →...

Solar Dozor – что скрывается за звездами?

За время работы с Дозором мы видели всякое. Но неизменно одно – при первой встрече система мало кого оставляет равнодушным. Одна группа клиентов встречает демонстрацию словами: «Ну наконец-то! DLP, где всё просто и наглядно!». Однако они ошибаются. Другая чем-то вроде «Да это игрушка какая-то. Для...

Конференция Роскомнадзора «Защита персональных данных»

В Москве 8 ноября 2018 г. состоялась IX международная конференция «Защита персональных данных» (https://zpd-forum.com/ru), организованная при поддержке Минкомсвязи РФ и Роскомнадзора. Среди спикеров конференции (с их полным списком можно ознакомиться на сайте самой конференции), конечно же были...

Как я взломал одного хостинг провайдера

С недавних пор мне стали приходить предложение проверить работу различных сервисов на предмет наличия ошибок и уязвимостей. И в таких предложениях я стараюсь работать на результат и получать максимальное удовольствие от процесса. Но результат последнего «проекта» меня мягко сказать шокировал. Мне...

Как я взломал одного хостинг провайдера

С недавних пор мне стали приходить предложение проверить работу различных сервисов на предмет наличия ошибок и уязвимостей. И в таких предложениях я стараюсь работать на результат и получать максимальное удовольствие от процесса. Но результат последнего «проекта» меня мягко сказать шокировал. Мне...

Кто продает ваши аккаунты?

В начале 2016 года злоумышленник, действующий под псевдонимом tessa88, выставил на продажу широкий список скомпрометированных баз пользователей «Вконтакте», Mobango, Myspace, Badoo, QIP, Dropbox, Rambler, LinkedIn, Twitter и др. Недавно данные злоумышленника были раскрыты специалистами компании...

Между безопасностью и паранойей: тенденции больших корпораций

Наблюдение за бытом больших корпораций вгоняет меня в депрессию. Это дикая паранойя и одновременно жуткие, зияющие дыры в безопасности. Впрочем, возможно эти вещи как раз связаны — ведь параноик сфокусирован на определенных вещах, и легко может проглядеть очевидное. Он может выйти на улицу,...

Как мы собираем биометрические данные клиентов

В этом году Ростелеком представил Единую Биометрическую Систему — проект идентификации клиентов банков для удаленного доступа к банковским услугам. Благодаря биометрической верификации пользователи имеют возможность удаленно пользоваться услугами, для которых ранее требовалось обязательное...

[Перевод] Схема разделения секрета Шамира

Рассмотрим сценарий, когда необходимо обеспечить безопасность банковского хранилища. Оно считается абсолютно неприступным без ключа, который вам выдают в первый же день работы. Ваша цель — надёжно сохранить ключ. Предположим, вы решили всё время хранить ключ при себе, предоставляя доступ к...

[Перевод] Объясняем бэкдор в event-stream

Если вы работаете с Javascript, то скорее всего вы заметили много шума об уязвимости в npm-пакете event-stream. (На Хабре тоже опубликовали пост об этом — пер.) К сожалению, детальный анализ ситуации похоронен под более чем 600 комментариями в issue на Github, большая часть которых – флейм о...

О чем нужно помнить покупая NGFW? Чек-лист

Мы уже публиковали небольшую статью "критерии выбора NGFW". Здесь же предполагается что вы уже выбрали свой NGFW и собираетесь его покупать. О чем нужно помнить? Как не оступиться на последнем этапе — закупке. На наш взгляд, это очень важный вопрос, т.к. NGFW любого вендора стоит недешево. И если...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 19: «Анонимные сети», часть 1 (лекция от создателя сети Tor)

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

ШОК! Новый софт для фишинга побеждает второй фактор

Всем привет! Бывают случаи, когда тебе нужно кого-то зафишить. Бывает, когда у целевой организации настроен второй фактор для аутентификации — sms, Google authenticator, Duo. Что делать в таких случаях? Нанимать гопников? Подрезать телефоны у сотрудников? Нет! Оказывается, хитрые хакеры написали...

ШОК! Новый софт для фишинга побеждает второй фактор

Всем привет! Бывают случаи, когда тебе нужно кого-то зафишить. Бывает, когда у целевой организации настроен второй фактор для аутентификации — sms, Google authenticator, Duo. Что делать в таких случаях? Нанимать гопников? Подрезать телефоны у сотрудников? Нет! Оказывается, хитрые хакеры написали...

Великобритания и Голландия оштрафовали Uber на $1.2 млн. за утечку персональных данных

Власти Великобритании и Голландии оштрафовали европейский Uber на $1.2 млн. за утечку персональных данных 7 миллионов водителей и 57 миллионов пассажиров, произошедшую в 2016 году. В том числе была похищена информация о 2.7 млн. пассажиров и 82 тыс. водителях из Великобритании и 174 тыс. граждан...

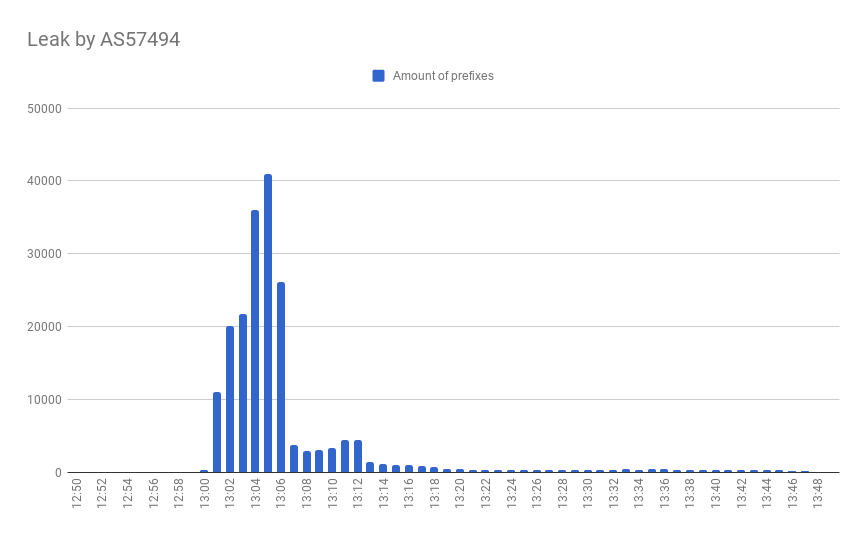

«Два нефильтрованных» или легкий способ прострелить ногу

Уже несколько раз в отчетах об инцидентах маршрутизации мы рассказывали о возможных последствиях отсутствия фильтров BGP-анонсов на стыках с клиентами. Подобная, некорректная, конфигурация большую часть времени будет работать совершенно нормально — до тех пор, пока в один прекрасный день не станет...

TLS и Веб-Сертификаты

Всем привет! А мы вот запустили тихой сапой один из самых необычных для нас курсов — «Цифровая подпись в информационной безопасности». Несмотря на всё мы вроде справились и людей привлекли, посмотрим, что получится. А сегодня мы разберём оставшийся интересный материал и посмотрим вкратце, как...

Исследование Solar JSOC: киберпреступники становятся профессиональнее

Мы в Solar JSOC на постоянной основе собираем данные о событиях и инцидентах информационной безопасности в инфраструктурах заказчиков. На базе этой информации мы раз в полгода делаем аналитику, которая демонстрирует, как меняются атаки на российские организации. Сегодня мы собрали для вас самые...