ТОП-3 инноваторов средств тестирования безопасности мобильного ПО

Статья подготовлена на основе пресс-релиза IDC 19 декабря 2018 года аналитическое агентство IDC опубликовало отчет IDC Innovators: Mobile App Security Testing, 2018, в котором представила трех инноваторов 2018 года, предлагающих решения для тестирования безопасности мобильных приложений (Mobile App...

Тенденции сетевой безопасности в 2019-м году

Так принято, что в конце каждого года компании напоминают о себе, делясь своими достижениями и публикуя прогнозы, которые, по счастливой случайности, связаны с продуктами компании. Я не стану нарушать эту традицию с двумя небольшими дополнениями. Я не буду рассказывать о наших достижениях за...

[Перевод] Как усилить защищенность веб-приложений при помощи HTTP заголовков

Это третья часть серии по веб-безопасности: вторая часть была «Web Security: введение в HTTP», первая "Как работают браузеры — введение в безопасность веб-приложений". Как мы видели в предыдущих частях этой серии, серверы могут отправлять заголовки HTTP, чтобы предоставить клиенту дополнительные...

Security Week 52: The Greatest Hits

Запомните этот пост, через 10 лет все будут говорить: вот, все правильно в дайджесте написали. Или наоборот: вообще не угадали, ни в одном месте. Предсказывать будущее — занятие, обреченное на провал, так как предсказание всегда основано на знаниях о настоящем и прошлом. Наступающий 2019 год описан...

ФСТЭК vs NIST: защита от утечек по-русски и по-американски

На тему различий российского и западного менталитетов написана куча текстов, издано немало книг, снято множество фильмов. Ментальное расхождение сквозит буквально во всем, начиная с бытовых нюансов и заканчивая нормотворчеством – в том числе в области применения систем защиты от утечек информации...

[Перевод] Рассказ о возмутительной лёгкости взлома инфраструктуры разработки современного ПО

В конце октября появилось сообщение о проблеме в чрезвычайно популярном Node.js-инструменте nodemon. Дело было в том, что в консоль выводилось предупреждение следующего содержания: DeprecationWarning: crypto.createDecipher is deprecated. Подобные оповещения об устаревших возможностях — не редкость....

И еще раз про КИБ SearchInform: разбираемся с новинками

Для начала поясню, почему решила написать «вторую серию». В прошлом обзоре я описала опыт работы с КИБ, с которым тесно работала много лет. И в комментариях к статье получила комменты, что с тех пор утекло много воды и нужно бы посмотреть, что изменилось. К счастью, прошедший год был насыщенный, к...

Staffcop: взгляд со стороны

Всем привет! Меня зовут Михаил, и я работаю с данными в системах класса предотвращения утечек информации (DLP) и системах поведенческого анализа. За много лет работы в сфере ИБ мне посчастливилось познакомиться со многими системами. Одно из недавних знакомств — StaffCop Enterprise v.4.4. В этом...

Самые значительные утечки данных в 2018 году. Часть вторая (июль-декабрь)

В первой части обзора утечек 2018 года, я рассматривал наиболее значимые утечки данных за первое полугодие и вот пришло время второй части. Как уже говорилось ранее — в обзор попали только крупные случаи утечек информации по всему миру и месяц инцидента указан не по времени его происшествия, а по...

SpEL injection

Intro В процессе работы и исследований различных сервисов мы всё чаще можем встретить Spring Framework. И логичным шагом является знакомство с его структурой и возможными уязвимостями. Самыми интересными для любого пентестера являются уязвимости, которые приводят к исполнению кода. Одним из...

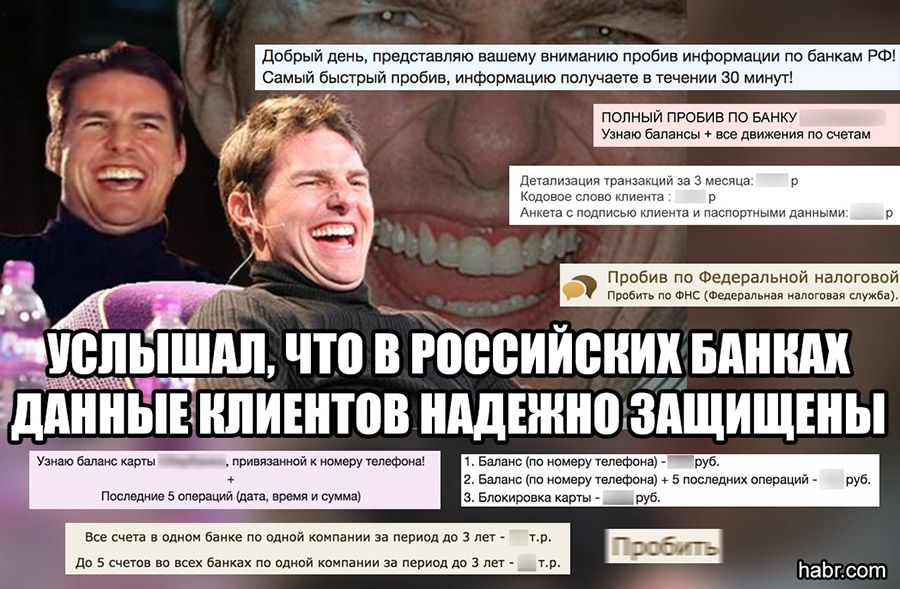

Почему в России не существует банковской тайны

О регулярных утечках персональных данных в России было в последнее время говорится довольно много. К большому сожалению, картина получается довольно грустной: мы уже успели привыкнуть к неработающему законодательству в этой области, к продажам баз, к «пробивам» и к черному рынку. Привыкли и к...

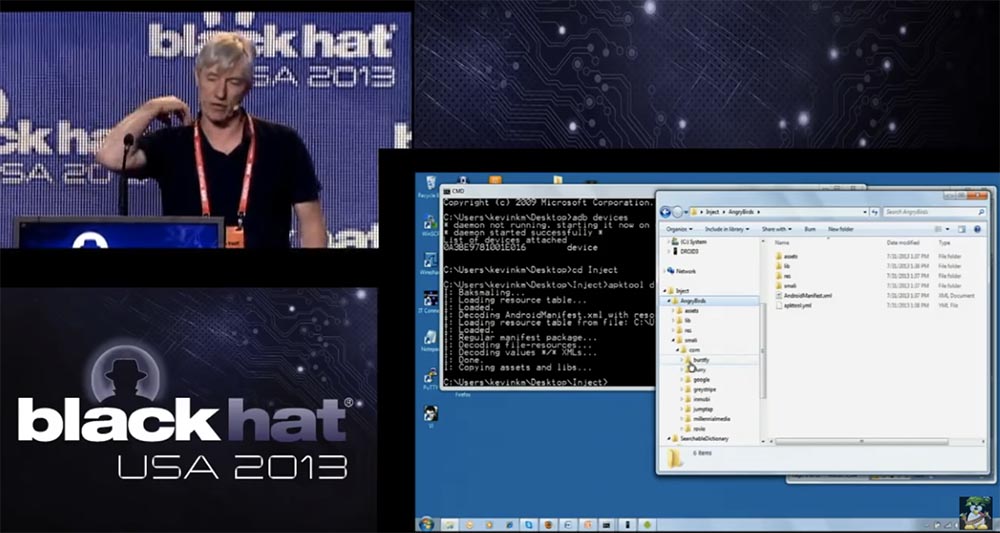

[Перевод] Конференция BLACK HAT. Как сделать шпионский телефон. Часть 2

Конференция BLACK HAT. Как сделать шпионский телефон. Часть 1 Следующая вещь, которую мы должны модифицировать – это манифест. Эта вещь, которая говорит, какие службы задействованы при работе приложения, какие они имеют разрешения и так далее. Итак, мы начнём с самого кода, и именно с кода...

ФБР закрыло 15 сайтов для проведения DDoS-атак. Случится ли первое Рождество без падения игровых платформ?

Пользовательский интерфейс для Downthem[.] org, одного из 15 загрузочных сайтов, захваченного федералами Министерство юстиции опубликовало победный пресс-релиз, в котором сообщает о захвате 15 доменов. По этим адресам раньше можно было заказать услуги «стрессинга», то есть проверки на прочность...

ФБР закрыло 15 сайтов для проведения DDoS-атак. Случится ли первое Рождество без падения игровых платформ?

Пользовательский интерфейс для Downthem[.] org, одного из 15 загрузочных сайтов, захваченного федералами Министерство юстиции опубликовало победный пресс-релиз, в котором сообщает о захвате 15 доменов. По этим адресам раньше можно было заказать услуги «стрессинга», то есть проверки на прочность...

Спустя четыре месяца после обнаружения зловред Windshift для Maс до сих пор не определяется антивирусами

Источник: ASSOCIATED PRESS В обычной ситуации malware любого рода после обнаружения одной из антивирусных компаний начинает детектироваться антивирусным ПО других компаний уже через день-два (если не несколько часов). Недавно обнаружилось, что вирус под Mac, который был найден четыре месяца назад,...

Amazon отослала 1700 аудиозаписей пользователя Alexa случайному человеку

Право на частную жизнь, защита приватной информации с каждым годом становятся все более важными аспектами нашей жизни. Появляются инструменты для защиты частных данных, постепенно они становятся все более сложными и надежными. Тем не менее, они не всегда помогают, случаются ситуации, которые делают...

[Перевод] Конференция BLACK HAT. Как сделать шпионский телефон. Часть 1

Ведущий: Кевин Макнами является директором Лаборатории исследований проблем безопасности Bell Labs, которая является частью компании Alcatel-Lucent. Его презентация называется «Как сделать шпионский телефон», и если у вас есть какие-либо вопросы, пожалуйста, приберегите их до конца выступления,...

ШОК! Новый софт для фишинга НЕ побеждает нормальную 2FA (двухфакторная аутентификация)

Последний месяц все кому не лень пишут что 2FA (двухфакторная аутентификация) в опасности из-за качественно выполненных фейковых страниц. Собственно, заголовок статьи пародирует один из таких постов на Хабре. Конечно, 2FA бывают разные. В некоторых «особо продвинутых» европейских банках до сих пор...