Взломана DRM-защита Widevine L3

На днях специалист по кибербезопасности Дэвид Бьюкенен из Великобритании заявил об успешном взломе технологии защиты аудио/видео контента Widevine L3. Взлом дает возможность дампить все данные, которые передаются через защищенный этой технологией канал связи. Widevine L3 является разработкой...

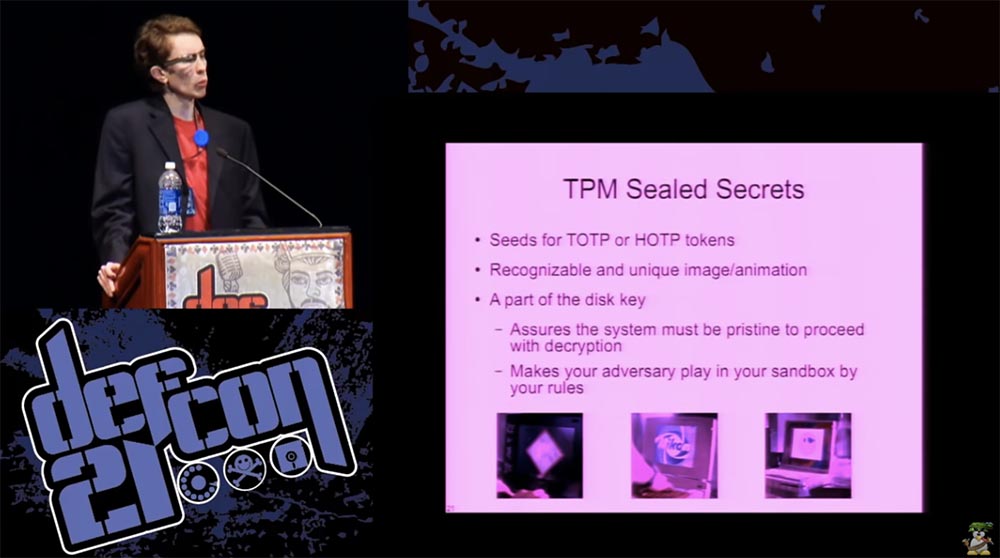

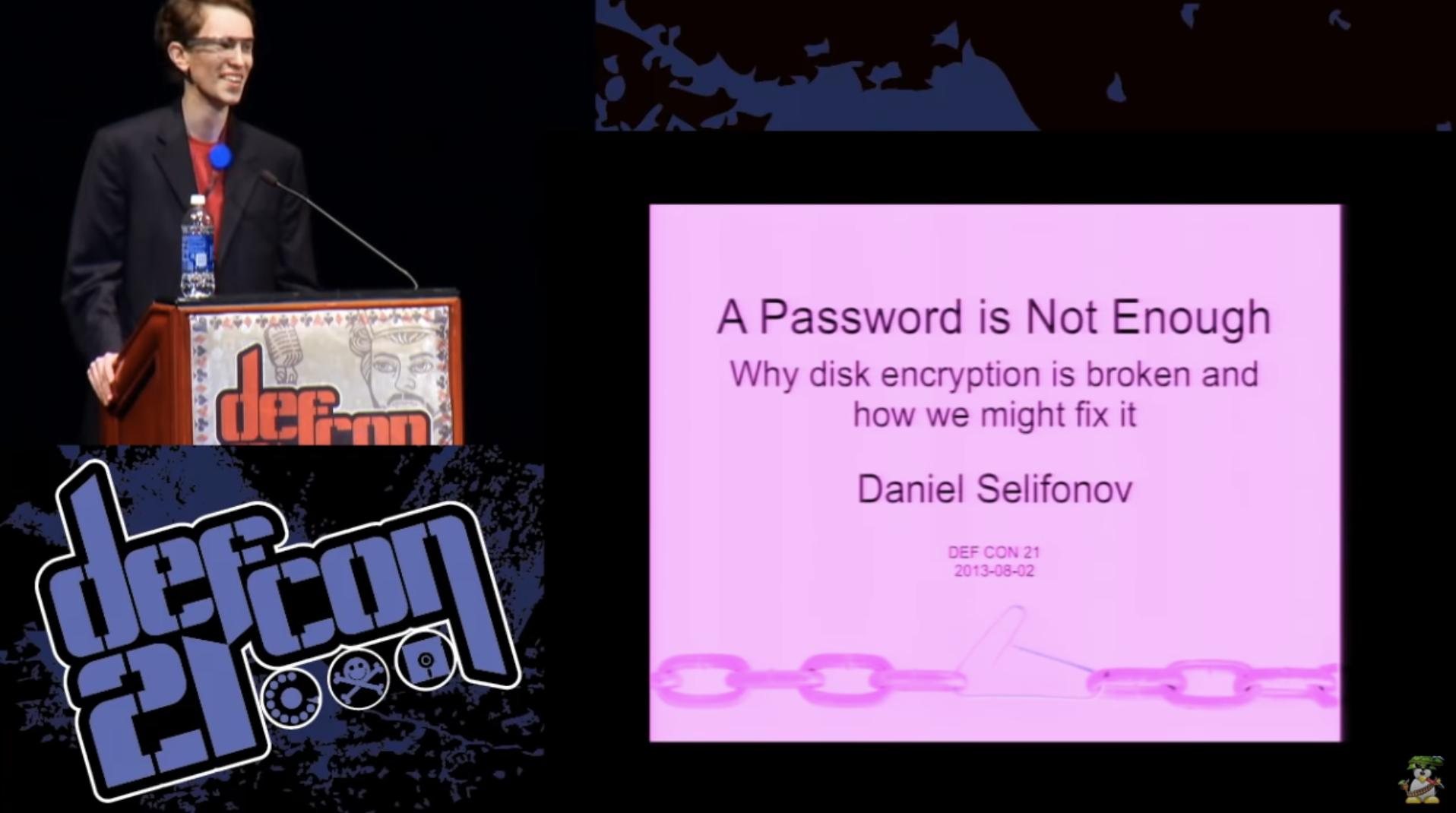

[Перевод] DEFCON 21. Одних паролей недостаточно, или почему «ломается» шифрование диска и как это можно исправить. Часть 2

DEFCON 21. Одних паролей недостаточно, или почему «ломается» шифрование диска и как это можно исправить. Часть 1 Существуют забавные штуки, такие, как монотонно возрастающие счетчики, с помощью которых можно контролировать активность TMP, а затем проверять полученные значения. Есть небольшой...

Исследователи проходят ReCAPTCHA при помощи сервисов Google

Проверки «докажи, что ты не робот» раздражают многих. Да, ReCAPTCHA и другие подобные инструменты помогают отсекать массу ботов и спамеров, но обычные пользователи теряют время и тратят нервные клетки на эти тесты. Поэтому специалисты по информационной безопасности со всего мира пытаются найти...

Исследователи проходят ReCAPTCHA при помощи сервисов Google

Проверки «докажи, что ты не робот» раздражают многих. Да, ReCAPTCHA и другие подобные инструменты помогают отсекать массу ботов и спамеров, но обычные пользователи теряют время и тратят нервные клетки на эти тесты. Поэтому специалисты по информационной безопасности со всего мира пытаются найти...

[Перевод] DEFCON 21. Одних паролей недостаточно, или почему «ломается» шифрование диска и как это можно исправить. Часть 1

Спасибо всем, что пришли, сегодня мы поговорим о полном шифровании жёсткого диска (FDE), которое не так безопасно, как вы думаете. Поднимите руки, кто шифрует таким образом HDD своего компьютера. Поразительно! Ну что же, добро пожаловать на DefCon! Похоже на то, что 90% из вас используют для...

Выборочный обход блокировок на маршрутизаторах с прошивкой Padavan и Keenetic OS

Инструкций с разными вариантами обхода блокировок Интернет-ресурсов опубликовано огромное количество. Но тема не теряет актуальности. Даже всё чаще звучат инициативы на законодательном уровне заблокировать статьи о методах обхода блокировок. И появились слухи, что Роскомнадзор получит ещё одну...

Выборочный обход блокировок на маршрутизаторах с прошивкой Padavan и Keenetic OS

Инструкций с разными вариантами обхода блокировок Интернет-ресурсов опубликовано огромное количество. Но тема не теряет актуальности. Даже всё чаще звучат инициативы на законодательном уровне заблокировать статьи о методах обхода блокировок. И появились слухи, что Роскомнадзор получит ещё одну...

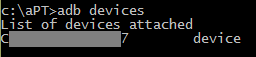

ADB vs Spy Cam

Как проверить, ведет ли какое-нибудь приложение на Android-смартфоне фото- или видеорепортаж, хотя ему это ни разу ни к чему? Нижепредлагаемый вариант совсем не идеален, но не требует «рута» или кастомной прошивки. Что требуется установить: ADB (например, в составе Android SDK Platform Tools);...

ADB vs Spy Cam

Как проверить, ведет ли какое-нибудь приложение на Android-смартфоне фото- или видеорепортаж, хотя ему это ни разу ни к чему? Нижепредлагаемый вариант совсем не идеален, но не требует «рута» или кастомной прошивки. Что требуется установить: ADB (например, в составе Android SDK Platform Tools);...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 22: «Информационная безопасность MIT», часть 3

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

Обратная сторона zero knowledge: бэкдор в zk-SNARK, который невозможно обнаружить

Используя протокол доказательства с нулевым разглашением из семейства SNARK, вы никогда не знаете правил игры. Эти правила устанавливают участники процедуры генерации доверенных параметров системы, однако после её завершения проверить эти правила не представляется возможным. Вы можете поверить в...

Новый загрузчик Buhtrap

Сегодня мы расскажем вам о новом подходе к рассылке ВПО группировкой Buhtrap. Модуль загрузчика 19 декабря нам стало известно о вредоносной рассылке, содержащей исполняемый файл (md5: faf833a1456e1bb85117d95c23892368). Файл принимал различные названия: «Сверка за декабрь.exe», «Док-ты среда.exe»,...

Universal Radio Hacker — легкий способ исследовать цифровые радиопротоколы

Universal Radio Hacker (URH) — невероятно простой и понятный инструмент для анализа цифровых радиопротоколов. В отличие от монстров вроде GnuRadio, освоить его можно за пять минут без мучений. Главные особенности URH: Работает на всех платформах — на macOS/Linux/Windows из коробки! Не нужно часами...

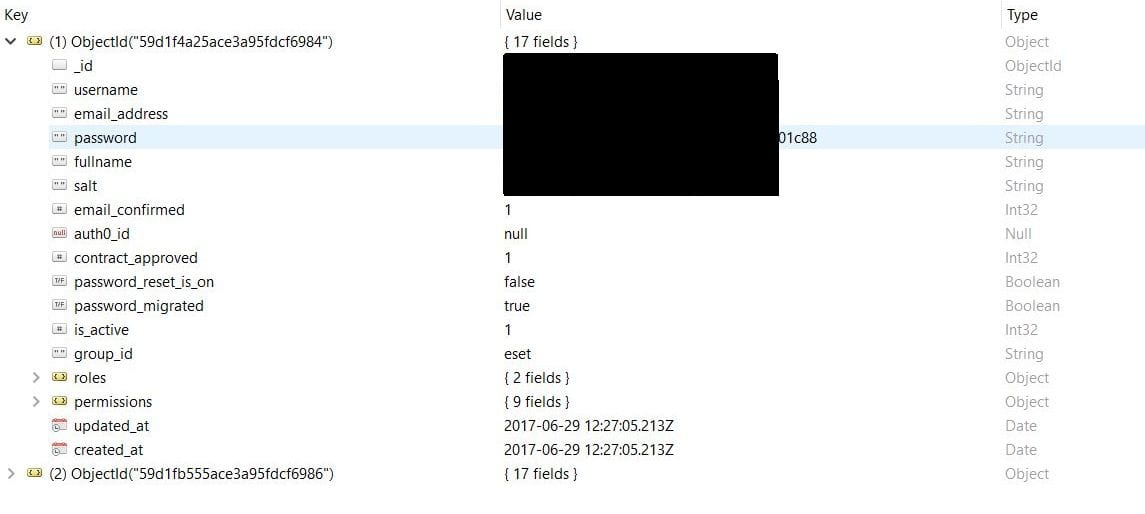

Утечка лицензий из базы южноафриканского ESET

Южноафриканский филиал антивирусной компании ESET допустил утечку данных пользователей, оставив в открытом доступе базу данных MongoDB. База данных размером 50 Гб содержала такую информацию о приобретенных лицензиях, как: имена пользователей, лицензионные ключи, пароли к лицензиям, адреса...

Дополнительные программные средства безопасности для NAS

Цикл статей назван "Построение защищённого NAS". Поэтому в данной статье будет рассматриваться повышение уровня защищённости. Также, будут описаны и те инструменты, которые я не использовал, но возможно применить. Читать дальше →...

Цифровая гигиена: правила игры

Всем привет, меня зовут Александр Дворянский, в компании «Инфосекьюрити» я работаю коммерческим директором уже больше пяти лет и сегодня хочу поговорить с вами о базовых принципах работы с конфиденциальной информацией. В свое время канадский ученый-психолог Эллиот Джекс ввел понятие «корпоративная...

После установки обновления Windows 10 на некоторых ноутбуках Lenovo придётся отключить Secure Boot

Lenovo X260 ThinkPad с Windows 10 19 декабря 2018 года Microsoft выпустила экстренный патч KB4483229 для устранения 0day-уязвимости в Internet Explorer 9−11. Критическая уязвимость CVE-2018-8653 действительно требовала немедленных действий, ведь она позволяет злоумышленнику удалённо запускать...

После установки обновления Windows 10 на некоторых ноутбуках Lenovo придётся отключить Secure Boot

Lenovo X260 ThinkPad с Windows 10 19 декабря 2018 года Microsoft выпустила экстренный патч KB4483229 для устранения 0day-уязвимости в Internet Explorer 9−11. Критическая уязвимость CVE-2018-8653 действительно требовала немедленных действий, ведь она позволяет злоумышленнику удалённо запускать...