[Из песочницы] Почему нам нужна децентрализация интернета и почему она неизбежна

За последний год, а особенно после скандала с Facebook и Cambridge Analytica, в Европе и США начали активно появляться статьи о нарушении конфиденциальности данных IT-компаниями. В особенности со стороны Google и Facebook. Большая часть этих историй преподносится как «вопиющий акт недобросовестного...

Виртуальные Check Point'ы: чек-лист по настройке

Многие клиенты, арендующие у нас облачные ресурсы, используют виртуальные Check Point’ы. С их помощью клиенты решают различные задачи: кто-то контролирует выход серверного сегмента в Интернет или же публикует свои сервисы за нашим оборудованием. Кому-то необходимо прогонять весь трафик через IPS...

Пройди квест «наблюдение против свободы» и захвати трофеи

Неофициальное название квеста «Эпоха Цифры» Посвящается науке, которая ценит конфиденциальность, и движению шифропанков. Если Вам нравятся логические головоломки/квесты/CTF/forensic, то статья опубликована именно для Вас! Читать дальше →...

Пройди квест «наблюдение против свободы» и захвати трофеи

Неофициальное название квеста «Эпоха Цифры» Посвящается науке, которая ценит конфиденциальность, и движению шифропанков. Если Вам нравятся логические головоломки/квесты/CTF/forensic, то статья опубликована именно для Вас! Читать дальше →...

Лаборатория хакера: Ч1. LibSSH auth bypass

Я начинаю цикл статей, посвященных разбору задач сервиса pentesterlab. К сожалению, у меня нет Про-версии курса, поэтому я ограничен только списком свободных задач. Каждый кейс — система, содержащая уязвимость, которой необходимо воспользоваться для достижения определенной цели. Читать дальше →...

Лаборатория хакера: Ч1. LibSSH auth bypass

Я начинаю цикл статей, посвященных разбору задач сервиса pentesterlab. К сожалению, у меня нет Про-версии курса, поэтому я ограничен только списком свободных задач. Каждый кейс — система, содержащая уязвимость, которой необходимо воспользоваться для достижения определенной цели. Читать дальше →...

[Из песочницы] Арестован создатель трояна Anubis

Судя по сообщениям на хакерских форумах, правоохранители задержали создателя банковского трояна Anubis, известного под псевдонимом maza-in. В 2017 году про maza-in даже писал американский Форбс. Читать дальше →...

[Из песочницы] Социальная инженерия как драматургия, или что общего у фишингового домена и «чеховского ружья»

Здравствуйте! Меня зовут Виталий Андреев и я работаю ведущим экспертом направления ETHIC в компании «Инфосекьюрити». За последний год у меня накопилось много примеров различных популярных мошеннических схем, которыми я бы хотел поделиться, а заодно и проанализировать некоторые тенденции из мира...

[Из песочницы] Социальная инженерия как драматургия, или что общего у фишингового домена и «чеховского ружья»

Здравствуйте! Меня зовут Виталий Андреев и я работаю ведущим экспертом направления ETHIC в компании «Инфосекьюрити». За последний год у меня накопилось много примеров различных популярных мошеннических схем, которыми я бы хотел поделиться, а заодно и проанализировать некоторые тенденции из мира...

[recovery mode] Команда Google Project Zero нашла серьезную уязвимость в ядре macOS

Команда Google Project Zero хорошо известна своим умением находить недостатки безопасности как в собственных продуктах компании, так и в продуктах других фирм. Её члены обнаруживают недостатки в программном обеспечении, сообщают о них производителям в частном порядке и дают им 90 дней на решение...

[recovery mode] Команда Google Project Zero нашла серьезную уязвимость в ядре macOS

Команда Google Project Zero хорошо известна своим умением находить недостатки безопасности как в собственных продуктах компании, так и в продуктах других фирм. Её члены обнаруживают недостатки в программном обеспечении, сообщают о них производителям в частном порядке и дают им 90 дней на решение...

Intel SGX Card. Своего SGX достоен каждый сервер

Разрешите вам напомнить, что представляют из себя Intel Software Guard Extensions. Как следует из названия, дело тут в безопасности. Человечество придумало множество программных способов защитить свою IT-инфраструктуру от злонамеренного или неправомочного кода, однако все эти способы имеют свои...

[Из песочницы] Инстансы по информационной безопасности на платформе attackdefense.com

… Мы живем в эпоху больших событий и маленьких людей … Уинстон Черчилль Сегодня вашему вниманию представляем первую статью из цикла о разборе и прохождении лабораторных работ с ресурса attackdefense.com с поддержкой известного организатор конференций (Black Hat и Pentes Академии) — проект, который...

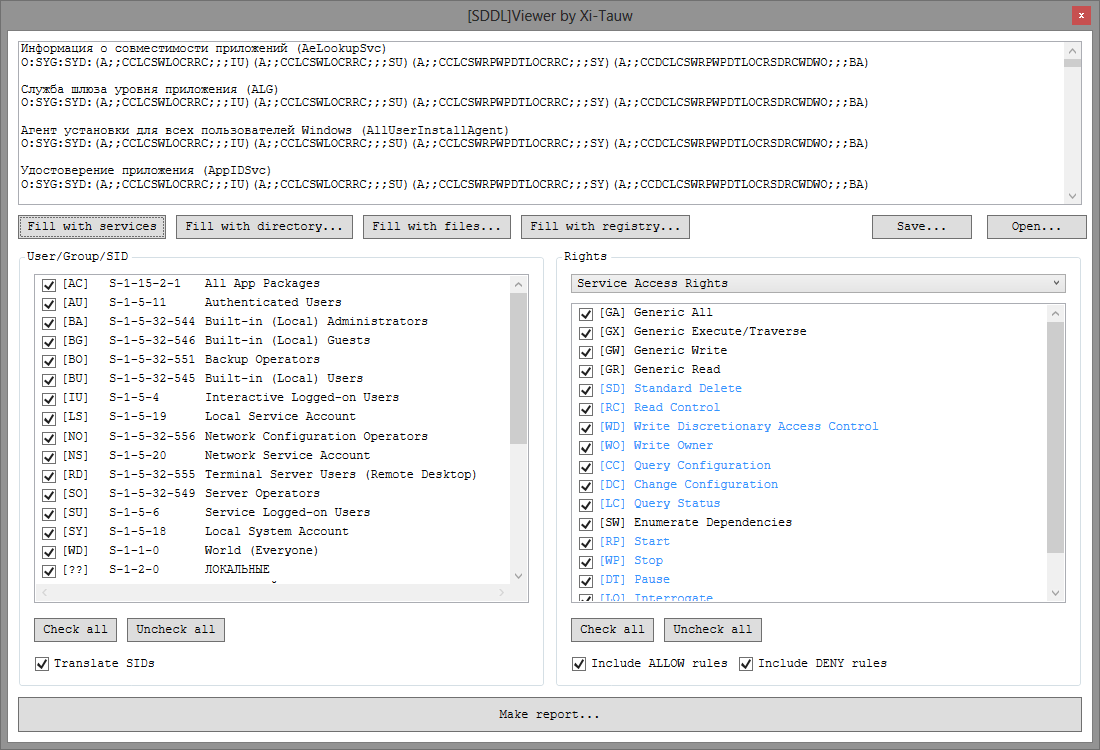

Как смотреть SDDL и не ломать глаза о точки с запятыми

Мой путь в ИБ начался с удивительного открытия: «безопасно ≠ зашифровано». Это сейчас такое утверждение выглядит простым и очевидным, а на первом курсе осознание этого факта произвело эффект сравнимый с ментальной атомной бомбой. Информационная безопасность атаковала расширением границ предметной...

Карстен Ноль выступит на PHDays 9

Одним из ключевых докладчиков Positive Hack Days 9 станет знаменитый исследователь безопасности сетей GSM Карстен Ноль (Karsten Nohl). В студенческие годы его знали как члена немецкой хакерской группы Chaos Computer Club, сегодня Карстен специалист в области шифрования и безопасности данных....

Sigma rules. Поделка или новый стандарт для SOC

Я Сергей Рублев, руководитель SOC (Security Operations Center) в компании «Инфосекьюрити». В этой статье подробно рассмотрю амбициозный проект Sigma Rules, девиз которого: «Sigma для логов — это как Snort для трафика и Yara для файлов». Речь пойдет про три аспекта: Применимость синтаксиса...

А вы все-все за меня мониторить будете? Ага

Обычно Хабр используется как информационное решение — кто-то делится наработанной и структурированной информацией, а кто-то эту информацию впитывает (я хотел написать “потребляет”, но это слово маркетологи уже испоганили). Я же, на правах старожила, и учитывая легкую расслабленность между 23...

Наказывают ли в России за незаконную торговлю персональными данными?

Наверное, уже весь Хабр знает, что наши персональные данные давно и успешно стали объектом законной и незаконной торговли. Про рынок банковской информации, данных мобильных операторов и госорганов я писал тут в статье: «Анализ цен черного рынка на персональные данные и пробив». Про так называемую...