10 лучших техник веб-хакинга 2018

Каждый год сообщество экспертов по веб-безопасности выбирает TOP-10 техник атак на веб-приложения. Организатором конкурса выступает компания Portswigger, разрабатывающая один из лучших инструментов для тестирования на проникновение веб-приложений — Burp Suite. Под катом вас ждет 10 лучших...

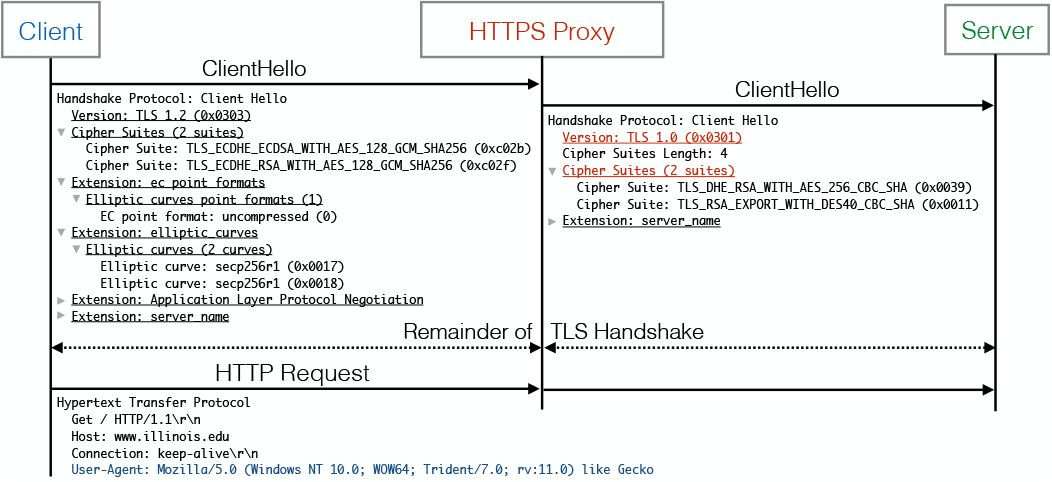

Новые инструменты для обнаружения HTTPS-перехвата

По мере роста использования HTTPS растёт желание посторонних лиц внедриться в защищённый трафик. Исследование 2017 года The Security Impact of HTTPS Interception показало, что это становится всё более распространённой практикой. Анализ трафика на серверах обновления Firefox показал, что в отдельных...

Я просканировал Украину

В феврале австриец Christian Haschek в своем блоге опубликовал интересную статью под названием «Я просканировал всю Австрию». Конечно, мне стало интересно, что будет, если повторить это исследование, но уже с Украиной. Несколько недель круглосуточного сбора информации, еще пару дней на то, чтобы...

Я просканировал Украину

В феврале австриец Christian Haschek в своем блоге опубликовал интересную статью под названием «Я просканировал всю Австрию». Конечно, мне стало интересно, что будет, если повторить это исследование, но уже с Украиной. Несколько недель круглосуточного сбора информации, еще пару дней на то, чтобы...

[Перевод] Что такое ботнет Mirai, и как я могу защитить свои устройства?

Впервые обнаруженный в 2016 году, ботнет Mirai захватил беспрецедентное количество устройств и нанес огромный ущерб интернету. Теперь он вернулся и опаснее, чем когда-либо. Читать дальше →...

[Перевод] Миллионы бинарников спустя. Как укреплялся Linux

TL;DR. В этой статье мы исследуем защитные схемы (hardening schemes), которые из коробки работают в пяти популярных дистрибутивах Linux. Для каждого мы взяли конфигурацию ядра по умолчанию, загрузили все пакеты и проанализировали схемы защиты во вложенных двоичных файлах. Рассматриваются...

[Перевод] Миллионы бинарников спустя. Как укреплялся Linux

TL;DR. В этой статье мы исследуем защитные схемы (hardening schemes), которые из коробки работают в пяти популярных дистрибутивах Linux. Для каждого мы взяли конфигурацию ядра по умолчанию, загрузили все пакеты и проанализировали схемы защиты во вложенных двоичных файлах. Рассматриваются...

DLP-система DeviceLock 8.3: прошёл год, Билли, а ты совсем не изменился

По следам более чем прошлогодней статьи представляю грустное продолжение. Осенью 2018 года наткнулся на комментарий одного из создателей продукта и решил таки посмотреть, устранены ли дыры в новой версии и попробовать поискать новые. В итоге обнаружено следующее: Читать дальше →...

Как побывать в корейском университете с помощью Network File System

Предисловие Давным-давно в начале 2000-х многие развлекались тем, что регулярно «сканировали» сети своего провайдера, а иногда и более далекие цели на предмет обнаружения Windows машин и ресурсов на них (SMB), доступных на чтение (запись). Процесс поиска был примитивен: задавался диапазон...

Семинар «Требования ИБ: как бизнесу с ними жить»

Всем привет! Если вам регулярно приходится ломать голову над тем, как организовать ИТ-инфраструктуру, соответствующую 152-ФЗ, 187-ФЗ, PCI DSS и пр., то приходите на наш семинар 28 марта. Мы расскажем, как выполнить требования законодательства в сфере информационной безопасности и не сойти с ума....

Письма от социальных сетей: достаточно ли хороша ваша приватность? Две проблемы и их решение

При использовании социальных сетей имеют место разнообразные проблемы, выходящие за рамки темы этой статьи. Но есть две проблемы, о которых обыкновенно забывают. Социальные сети периодически посылают своим пользователям письма о недавних событиях: публикациях друзей, ответах, лайках, личных...

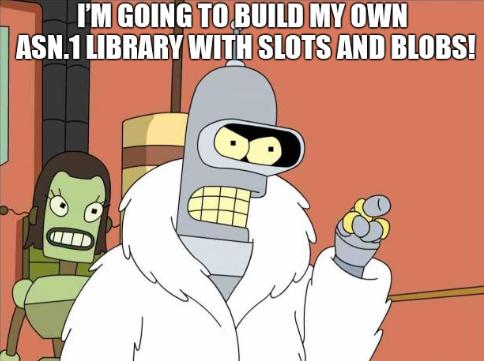

PyDERASN: как я написал ASN.1 библиотеку с slots and blobs

ASN.1 это стандарт (ISO, ITU-T, ГОСТ) языка описывающего структурированную информацию, а также правил кодирования этой информации. Для меня как программиста это просто ещё один формат сериализации и представления данных, наравне с JSON, XML, XDR и другими. Он крайне распространён в нашей обычной...

Вебинар Group-IB «Подход Group-IB к киберобразованию: обзор актуальных программ и практических кейсов»

Знания в сфере информационной безопасности – сила. Актуальность непрерывного процесса обучения в этой области обусловлена стремительно меняющимися тенденциями киберпреступлений, а также потребностью в новых компетенциях. Cпециалисты Group-IB, международной компании, специализирующейся на...

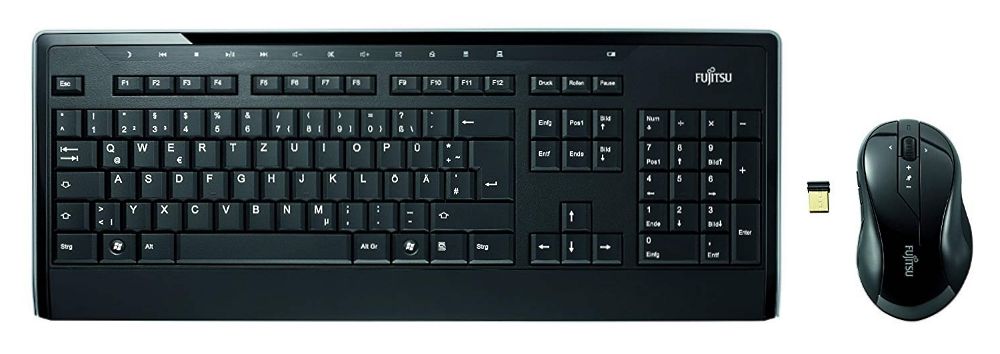

Security Week 12: клавиатурные атаки

Когда мы писали про уязвимости в драйверах NVIDIA, стоило упомянуть, что чаще всего дополнительный вектор атаки в вашу систему добавляют не видеокарты, а беспроводные клавиатуры и мыши. Недавно исследователи из немецкой команды SySS обнаружили проблему в комплекте Fujitsu LX901 (новость,...

[Перевод] Когда дети понимают, что вся их жизнь уже находится в онлайне

Поиск в Google информации о себе превратился в обряд перехода Уже несколько месяцев Кара набиралась смелости для того, чтобы поговорить с мамой о том, что она увидела в Instagram. Не так давно эта 11-летняя девочка – которую мы, как и остальных детей в этой истории, будем называть вымышленным...

[Перевод] Когда дети понимают, что вся их жизнь уже находится в онлайне

Поиск в Google информации о себе превратился в обряд перехода Уже несколько месяцев Кара набиралась смелости для того, чтобы поговорить с мамой о том, что она увидела в Instagram. Не так давно эта 11-летняя девочка – которую мы, как и остальных детей в этой истории, будем называть вымышленным...

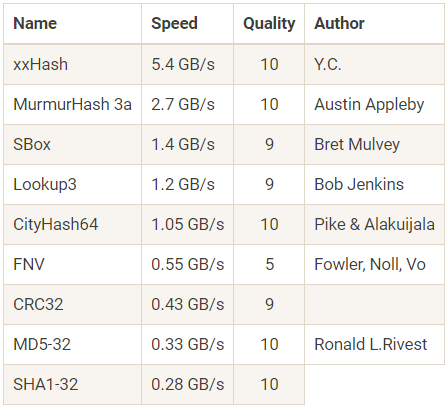

XXH3: новый рекордсмен по скорости хеширования

Бенчмарки сделаны в программе SMHasher на Core 2 Duo 3,0 ГГц На Хабре неоднократно рассказывали про некриптографические хеш-функции, которые на порядок быстрее криптографических. Они применяются там, где важна скорость и нет смысла применять медленные MD5 или SHA1. Например, для построения...

1. Check Point Getting Started R80.20. Введение

Добро пожаловать на первый урок! И начнем мы c Введения. Прежде чем начать разговор о Check Point мне хотелось бы сначала настроиться с вами «на одну волну». Для этого я постараюсь объяснить несколько концептуальных вещей: Что такое UTM решения и почему они появились? Что такое Next Generation...