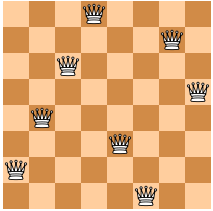

[Из песочницы] Формальная верификация на примере задачи о волке, козе и капусте

На мой взгляд, в русскоязычном секторе интернета тематика формальной верификации освещена недостаточно, и особенно не хватает простых и наглядных примеров. Я приведу такой пример из зарубежного источника, и дополню собственным решением известной задачи о переправе волка, козы и капусты на другую...

Двухфакторная аутентификация для SSH

«Безопасная оболочка» SSH — сетевой протокол для установления защищённого соединения между хостами, стандартно по порту 22 (который лучше поменять). SSH-клиенты и SSH-серверы доступны для большинства ОС. Внутри SSH работает практически любой другой сетевой протокол, то есть можно удалённо работать...

Двухфакторная аутентификация для SSH

«Безопасная оболочка» SSH — сетевой протокол для установления защищённого соединения между хостами, стандартно по порту 22 (который лучше поменять). SSH-клиенты и SSH-серверы доступны для большинства ОС. Внутри SSH работает практически любой другой сетевой протокол, то есть можно удалённо работать...

Настройка IPSec Site-to-Site VPN на оборудовании Palo Alto Networks

Данная статья представляет собой продолжение предыдущего материала, посвященного особенностям настройки оборудования Palo Alto Networks habr.com/ru/company/crosstech/blog/443726. Здесь мы хотим рассказать о настройке IPSec Site-to-Site VPN на оборудовании Palo Alto Networks и о возможном варианте...

Настройка IPSec Site-to-Site VPN на оборудовании Palo Alto Networks

Данная статья представляет собой продолжение предыдущего материала, посвященного особенностям настройки оборудования Palo Alto Networks habr.com/ru/company/crosstech/blog/443726. Здесь мы хотим рассказать о настройке IPSec Site-to-Site VPN на оборудовании Palo Alto Networks и о возможном варианте...

Вебинар — Двухфакторная аутентификация и ЭП в инфраструктуре VMware Horizon View с использованием продуктов Аладдин Р.Д

Аладдин Р.Д и VMware приглашают на технический вебинар «Аутентификация и электронная подпись в инфраструктуре VMware Horizon View с использованием продуктов Аладдин Р.Д.». Вебинар состоится 25 апреля, в 11:00 по московскому времени. В рамках вебинара Алексей Рыбалко, эксперт компании VMware по...

Вебинар — Двухфакторная аутентификация и ЭП в инфраструктуре VMware Horizon View с использованием продуктов Аладдин Р.Д

Аладдин Р.Д и VMware приглашают на технический вебинар «Аутентификация и электронная подпись в инфраструктуре VMware Horizon View с использованием продуктов Аладдин Р.Д.». Вебинар состоится 25 апреля, в 11:00 по московскому времени. В рамках вебинара Алексей Рыбалко, эксперт компании VMware по...

Досужие мысли досужего человека о криптографии и защите данных

Почему о криптографии? Сам я имею о ней достаточно поверхностные знания. Да, я читал классический труд Брюса Шнайера, но очень давно; да, я понимаю разницу между симметричным и асимметричным шифрованием, понимаю что такое эллиптические кривые, но и только. Более того, существующие криптографические...

Досужие мысли досужего человека о криптографии и защите данных

Почему о криптографии? Сам я имею о ней достаточно поверхностные знания. Да, я читал классический труд Брюса Шнайера, но очень давно; да, я понимаю разницу между симметричным и асимметричным шифрованием, понимаю что такое эллиптические кривые, но и только. Более того, существующие криптографические...

Шпаргалки по безопасности: Docker

Docker контейнеры — самая популярная технология для контейнеризации. Изначально она использовалась в основном для dev и test окружений, со временем перешла и в production. Docker контейнеры начали плодиться в production среде, как грибы после дождя, однако мало из тех, кто использует данную...

Шпаргалки по безопасности: Docker

Docker контейнеры — самая популярная технология для контейнеризации. Изначально она использовалась в основном для dev и test окружений, со временем перешла и в production. Docker контейнеры начали плодиться в production среде, как грибы после дождя, однако мало из тех, кто использует данную...

[Из песочницы] Как я хакера ловил

Аннотация Каждый из нас может стать жертвой злоумышленника, но иногда жертва и добыча меняются местами. Это краткая история о том, как неумелое использовании технологий может привести к раскрытию личности. Стать я будет полезна как юным хакерам, желающим получить «легкие деньги», так и тем, кто...

[Из песочницы] Как я хакера ловил

Аннотация Каждый из нас может стать жертвой злоумышленника, но иногда жертва и добыча меняются местами. Это краткая история о том, как неумелое использовании технологий может привести к раскрытию личности. Стать я будет полезна как юным хакерам, желающим получить «легкие деньги», так и тем, кто...

Когда шифрование не поможет: рассказываем про физический доступ к устройству

В феврале мы опубликовали статью «Не VPN-ом единым. Шпаргалка о том, как обезопасить себя и свои данные». Один из комментариев побудил нас написать продолжение статьи. Эта часть — вполне автономный источник информации, но всё же рекомендуем ознакомиться с обоими постами. Новый пост посвящён вопросу...

Когда шифрование не поможет: рассказываем про физический доступ к устройству

В феврале мы опубликовали статью «Не VPN-ом единым. Шпаргалка о том, как обезопасить себя и свои данные». Один из комментариев побудил нас написать продолжение статьи. Эта часть — вполне автономный источник информации, но всё же рекомендуем ознакомиться с обоими постами. Новый пост посвящён вопросу...

Вебинар Group-IB «Новый взгляд на Threat Hunting: о технологиях выявления инфраструктуры атакующих»

В этом квартале клиентам Group-IB Threat Intelligence стал доступен новый аналитический инструмент, позволяющий выявлять связанную сетевую инфраструктуру на основе графового анализа. Читать дальше →...

Вебинар Group-IB «Новый взгляд на Threat Hunting: о технологиях выявления инфраструктуры атакующих»

В этом квартале клиентам Group-IB Threat Intelligence стал доступен новый аналитический инструмент, позволяющий выявлять связанную сетевую инфраструктуру на основе графового анализа. Читать дальше →...

Как PROCESS_DUP_HANDLE превращается в PROCESS_ALL_ACCESS

В MSDN'овской статье Process Security and Access Rights есть интересная ремарка: … if process A has a handle to process B with PROCESS_DUP_HANDLE access, it can duplicate the pseudo handle for process B. This creates a handle that has maximum access to process B. Если вольно перевести это на...