Ботнеты в 2019 году: актуальные опасности и вред, наносимый малому и среднему бизнесу

О ботнетах на Хабре писали много раз, чем не приходится удивляться — это действительно значительная угроза, которая никуда не исчезла. В нашей сегодняшней статье мы поговорим о том, какие ботнеты актуальны в 2019 году и какой вред они могут нанести бизнесу — не крупным корпорациям, а небольшим и...

Художественные детские книги про социнжиниринг

Привет! Я три года назад читал в детском лагере лекцию про социнжиниринг, троллил детей и немного бесил вожатых. В итоге испытуемые спросили, что почитать. Мой дежурный ответ про две книги Митника и две книги Чалдини, вроде, убедителен, но только для примерно восьмиклассника и старше. Если младше —...

Художественные детские книги про социнжиниринг

Привет! Я три года назад читал в детском лагере лекцию про социнжиниринг, троллил детей и немного бесил вожатых. В итоге испытуемые спросили, что почитать. Мой дежурный ответ про две книги Митника и две книги Чалдини, вроде, убедителен, но только для примерно восьмиклассника и старше. Если младше —...

[Перевод] Основы движков JavaScript: оптимизация прототипов. Часть 2

Добрый день, друзья! Курс «Безопасность информационных систем» запущен, в связи с этим делимся с вами завершающей частью статьи «Основы движков JavaScript: оптимизация прототипов», первую часть которой можно прочитать тут. Также напоминаем о том, что нынешняя публикация является продолжением вот...

[Перевод] Основы движков JavaScript: оптимизация прототипов. Часть 2

Добрый день, друзья! Курс «Безопасность информационных систем» запущен, в связи с этим делимся с вами завершающей частью статьи «Основы движков JavaScript: оптимизация прототипов», первую часть которой можно прочитать тут. Также напоминаем о том, что нынешняя публикация является продолжением вот...

Как «шпионская» компания пробивалась в хранилище сертификатов Mozilla и что из этого вышло

По-настоящему детективная история развернулась в последние месяцы вокруг компании DarkMatter, которая подала заявку на включение своего центра сертификации в доверенное корневое хранилище сертификатов Mozilla. Дело в том, что это не простая компания, а разработчик «шпионского» программного...

Как «шпионская» компания пробивалась в хранилище сертификатов Mozilla и что из этого вышло

По-настоящему детективная история развернулась в последние месяцы вокруг компании DarkMatter, которая подала заявку на включение своего центра сертификации в доверенное корневое хранилище сертификатов Mozilla. Дело в том, что это не простая компания, а разработчик «шпионского» программного...

10 способов, как вас могут обмануть при обмене криптовалют

Во время работы по запуску мониторинга обменников криптовалют на Bits.media занялся я составлением списка рисков, с которыми сталкивался, и о которых мне писали пользователи после инцидентов. А чтоб добру не пропадать, решил оформить все в отдельную статью. Немного дополнил ее пунктами при работе с...

10 способов, как вас могут обмануть при обмене криптовалют

Во время работы по запуску мониторинга обменников криптовалют на Bits.media занялся я составлением списка рисков, с которыми сталкивался, и о которых мне писали пользователи после инцидентов. А чтоб добру не пропадать, решил оформить все в отдельную статью. Немного дополнил ее пунктами при работе с...

Security Week 17: атаки по цепи поставок

В начале апреля мы обсуждали атаку ShadowHammer на ноутбуки Asus как пример вредоносной кампании с использованием цепочки поставщиков. Атаки на supply chain представляют особый интерес для исследователей и особую опасность для бизнеса именно потому, что компрометируют доверенные каналы связи....

Security Week 17: атаки по цепи поставок

В начале апреля мы обсуждали атаку ShadowHammer на ноутбуки Asus как пример вредоносной кампании с использованием цепочки поставщиков. Атаки на supply chain представляют особый интерес для исследователей и особую опасность для бизнеса именно потому, что компрометируют доверенные каналы связи....

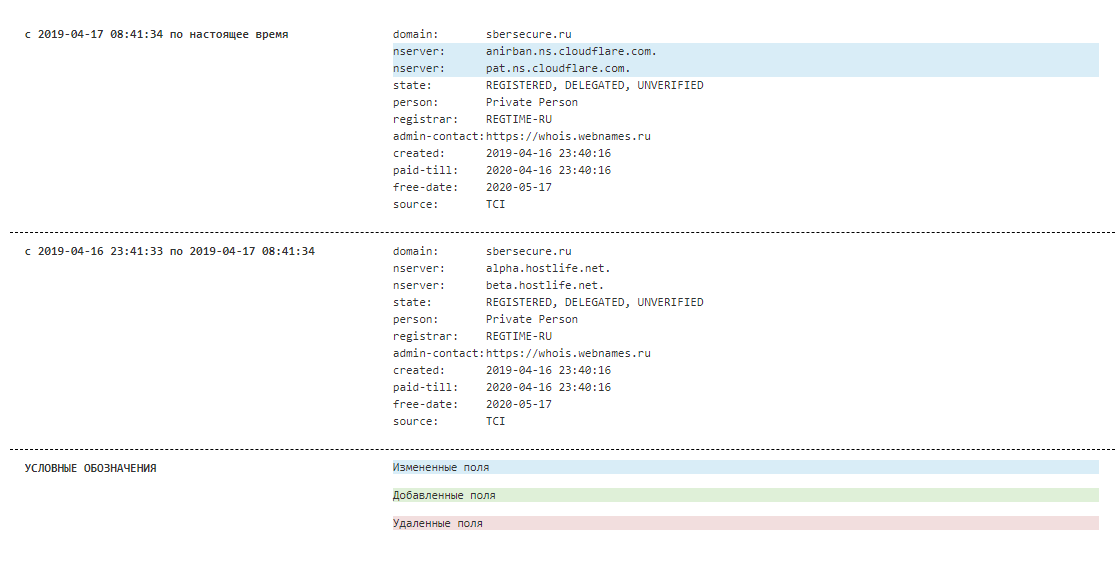

И снова волк в овечьей шкуре

Фишинговый сайт должен выглядеть достаточно правдоподобно и соответствовать какой-либо легенде злоумышленников. Нередко в качестве легенды выбирают что-нибудь связанное с безопасностью, такие ресурсы вызывают больше доверия у потенциальных жертв. И вот вам свежий пример такого подхода:...

И снова волк в овечьей шкуре

Фишинговый сайт должен выглядеть достаточно правдоподобно и соответствовать какой-либо легенде злоумышленников. Нередко в качестве легенды выбирают что-нибудь связанное с безопасностью, такие ресурсы вызывают больше доверия у потенциальных жертв. И вот вам свежий пример такого подхода:...

Стеганография в файловой системе оптических дисков

Будучи в поисках интересной информации о стеганографии, я наткнулся на занимательную статью о стеганографии в файловой системе, и, спустя какое -то время, та навела меня на мысль о создании стеганографии в файловой системе оптических дисков Вероятно, в наши дни, уже почти не осталось людей, которые...

Стеганография в файловой системе оптических дисков

Будучи в поисках интересной информации о стеганографии, я наткнулся на занимательную статью о стеганографии в файловой системе, и, спустя какое -то время, та навела меня на мысль о создании стеганографии в файловой системе оптических дисков Вероятно, в наши дни, уже почти не осталось людей, которые...

Новое в сертификации средств защиты информации

Около года назад, 3 апреля 2018-го года ФСТЭК России опубликовал приказ №55. Он утвердил Положение о системе сертификации средств защиты информации. Это определило, кто является участником системы сертификации. Также оно уточнило организацию и порядок сертификации продукции, которая используется...

Новое в сертификации средств защиты информации

Около года назад, 3 апреля 2018-го года ФСТЭК России опубликовал приказ №55. Он утвердил Положение о системе сертификации средств защиты информации. Это определило, кто является участником системы сертификации. Также оно уточнило организацию и порядок сертификации продукции, которая используется...

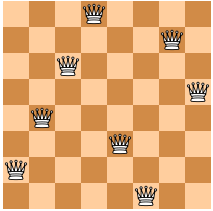

[Из песочницы] Формальная верификация на примере задачи о волке, козе и капусте

На мой взгляд, в русскоязычном секторе интернета тематика формальной верификации освещена недостаточно, и особенно не хватает простых и наглядных примеров. Я приведу такой пример из зарубежного источника, и дополню собственным решением известной задачи о переправе волка, козы и капусты на другую...