Обман автоматизированных камер наблюдения

В последние годы возрос интерес к моделям машинного обучения, в том числе для распознавания зрительных образов и лиц. Хотя технология далека от совершенства, она уже позволяет вычислять преступников, находить профили в социальных сетях, отслеживать изменения и многое другое. Simen Thys и Wiebe Van...

[Перевод] Как «этичный взлом» производителя ПО для азартных игр обернулся полным кошмаром

«Этичные хакеры» пытались раскрыть глаза компании, делающей программы для азартных игр, на ошибки в её продуктах – но в итоге всё полетело к чертям Люди, обнаруживающие проблемы с безопасностью у компании, часто сталкиваются с трудностями, пытаясь сообщить ей об этом. Однако гораздо реже подобные...

[Перевод] Как «этичный взлом» производителя ПО для азартных игр обернулся полным кошмаром

«Этичные хакеры» пытались раскрыть глаза компании, делающей программы для азартных игр, на ошибки в её продуктах – но в итоге всё полетело к чертям Люди, обнаруживающие проблемы с безопасностью у компании, часто сталкиваются с трудностями, пытаясь сообщить ей об этом. Однако гораздо реже подобные...

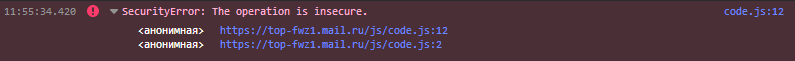

Виджет vk.com без спроса устанавливает на сайт счетчик от mail.ru

Сегодня на одном из наших сайтов в консоли разработчика была обнаружена неожиданная ошибка: Это счетчик от mail.ru пытается отправить статистику. Читать дальше →...

Виджет vk.com без спроса устанавливает на сайт счетчик от mail.ru

Сегодня на одном из наших сайтов в консоли разработчика была обнаружена неожиданная ошибка: Это счетчик от mail.ru пытается отправить статистику. Читать дальше →...

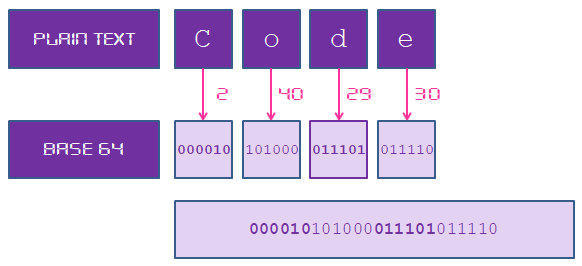

Веб-разработчики пишут небезопасный код по умолчанию

«Если хотите, я могу зашифровать пароли» Некоторые разработчики, которым дали прямое указание применить криптографию, использовали шифрование парольной базы с помощью Base64 Когда в СМИ появляется информация об очередной утечке данных, всегда вызывает недоумение, почему компания хранила пароли...

Веб-разработчики пишут небезопасный код по умолчанию

«Если хотите, я могу зашифровать пароли» Некоторые разработчики, которым дали прямое указание применить криптографию, использовали шифрование парольной базы с помощью Base64 Когда в СМИ появляется информация об очередной утечке данных, всегда вызывает недоумение, почему компания хранила пароли...

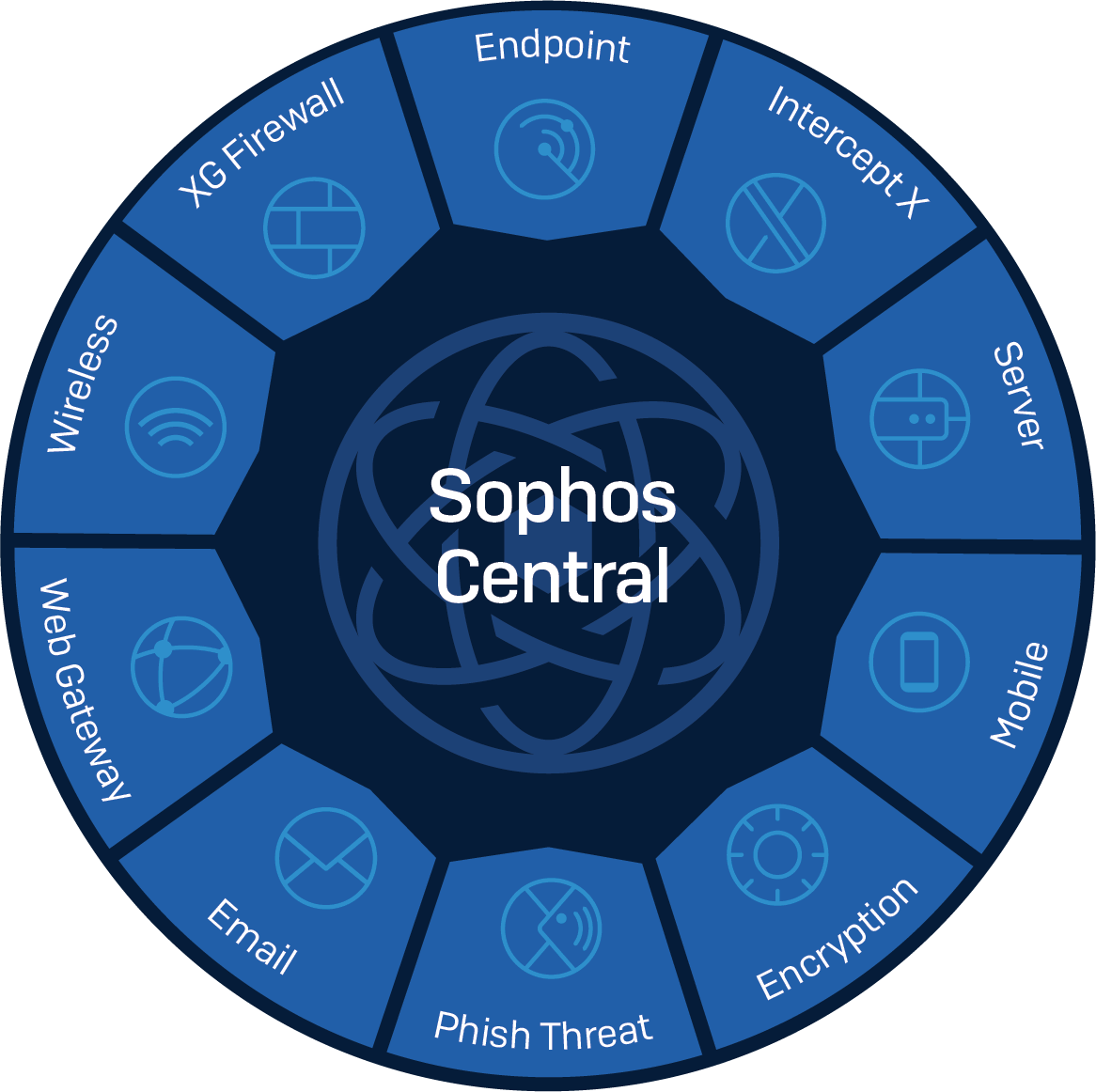

Синхронизированная безопасность в Sophos Central

Для обеспечения высокой эффективности средств информационной безопасности большую роль играет связь ее компонентов. Она позволяет перекрыть не только внешние, но и внутренние угрозы. При проектировании сетевой инфраструктуры важное значение имеет каждое средство защиты, будь это антивирус или...

Синхронизированная безопасность в Sophos Central

Для обеспечения высокой эффективности средств информационной безопасности большую роль играет связь ее компонентов. Она позволяет перекрыть не только внешние, но и внутренние угрозы. При проектировании сетевой инфраструктуры важное значение имеет каждое средство защиты, будь это антивирус или...

[Перевод] Keybase и настоящий TOFU

В мессенджерах со сквозным шифрованием (E2E) пользователь отвечает за свои ключи. Когда он теряет их, то вынужден переустанавливать учётную запись. Сброс учётной записи опасен. Вы стираете открытые ключи и во всех разговорах становитесь криптографическим незнакомцем. Вам нужно восстановить...

[Перевод] Keybase и настоящий TOFU

В мессенджерах со сквозным шифрованием (E2E) пользователь отвечает за свои ключи. Когда он теряет их, то вынужден переустанавливать учётную запись. Сброс учётной записи опасен. Вы стираете открытые ключи и во всех разговорах становитесь криптографическим незнакомцем. Вам нужно восстановить...

Как менялась информационная безопасность за последние 20 лет

Изображение: Unsplash Руководитель отдела анализа приложений Positive Technologies Дмитрий Скляров делится своим взглядом на историю развития отрасли информационной безопасности на протяжении последних 20 лет. Если взглянуть на программу любой современной конференции по информационной безопасности,...

Как менялась информационная безопасность за последние 20 лет

Изображение: Unsplash Руководитель отдела анализа приложений Positive Technologies Дмитрий Скляров делится своим взглядом на историю развития отрасли информационной безопасности на протяжении последних 20 лет. Если взглянуть на программу любой современной конференции по информационной безопасности,...

По следам RTM. Криминалистическое исследование компьютера, зараженного банковским трояном

Об атаках банковского трояна RTM на бухгалтеров и финансовых директоров писали довольно много, в том числе и эксперты Group-IB, но в публичном поле пока еще не было ни одного предметного исследования устройств, зараженных RTM. Чтобы исправить эту несправедливость, один из ведущих специалистов...

По следам RTM. Криминалистическое исследование компьютера, зараженного банковским трояном

Об атаках банковского трояна RTM на бухгалтеров и финансовых директоров писали довольно много, в том числе и эксперты Group-IB, но в публичном поле пока еще не было ни одного предметного исследования устройств, зараженных RTM. Чтобы исправить эту несправедливость, один из ведущих специалистов...

Зомби-проекты – сливают данные пользователей даже после своей смерти

Я снова про утечки персональных данных, но на этот раз расскажу немного про загробный мир ИТ-проектов на примере двух недавних находок. В процессе аудита безопасности баз данных часто бывает, что обнаруживаешь сервера (как искать базы данных, я писал в блоге), принадлежащие проектам давно (или не...

Зомби-проекты – сливают данные пользователей даже после своей смерти

Я снова про утечки персональных данных, но на этот раз расскажу немного про загробный мир ИТ-проектов на примере двух недавних находок. В процессе аудита безопасности баз данных часто бывает, что обнаруживаешь сервера (как искать базы данных, я писал в блоге), принадлежащие проектам давно (или не...

Ботнеты в 2019 году: актуальные опасности и вред, наносимый малому и среднему бизнесу

О ботнетах на Хабре писали много раз, чем не приходится удивляться — это действительно значительная угроза, которая никуда не исчезла. В нашей сегодняшней статье мы поговорим о том, какие ботнеты актуальны в 2019 году и какой вред они могут нанести бизнесу — не крупным корпорациям, а небольшим и...