Об open-source реализациях хэш-функции ГОСТ Р 34.11-2012 и их влиянии на электронную подпись ГОСТ Р 34.10-2012

В свое время реализация отечественных криптографических алгоритмов в библиотеке libgcrypt очень меня вдохновила. Стало возможным задействовать эти алгоритмы и в Kleopatra и в Kmail и в GnuPg в целом, рассматривать библиотеку libgcrypt как алтернативу openssl с ГОСТ-ым engine. И все было...

Создание системы формальной верификации смарт-контрактов. Часть 1: символьная виртуальная машина на php и python

Формальная верификация подобна атомной бомбе в мире информационной безопасности: это средство, которое позволяет найти в программе все баги либо же доказать, что их нет. Разумеется, со своими преимуществами, недостатками и ограничениями. Раньше я описывал основы формальной верификации на примере...

Создание системы формальной верификации смарт-контрактов. Часть 1: символьная виртуальная машина на php и python

Формальная верификация подобна атомной бомбе в мире информационной безопасности: это средство, которое позволяет найти в программе все баги либо же доказать, что их нет. Разумеется, со своими преимуществами, недостатками и ограничениями. Раньше я описывал основы формальной верификации на примере...

Что будет с аутентификацией и паролями? Перевод отчета Javelin «Состояние строгой аутентификации» с комментариями

Спойлер из заголовка отчета «Количество случаев использования строгой аутентификации выросло благодаря угрозам новых рисков и требованиям регуляторов». Исследовательская компания «Javelin Strategy & Research» опубликовала отчёт «The State of Strong Authentication 2019» ( оригинал в формате pdf...

Что будет с аутентификацией и паролями? Перевод отчета Javelin «Состояние строгой аутентификации» с комментариями

Спойлер из заголовка отчета «Количество случаев использования строгой аутентификации выросло благодаря угрозам новых рисков и требованиям регуляторов». Исследовательская компания «Javelin Strategy & Research» опубликовала отчёт «The State of Strong Authentication 2019» ( оригинал в формате pdf...

Хождение по мукам или Шифрование трафика в Direct Connect, ч.3

И никто не вливает молодого вина в мехи ветхие; а иначе молодое вино прорвет мехи, и само вытечет, и мехи пропадут; но молодое вино должно вливать в мехи новые; тогда сбережется и то и другое. Лк. 5:37,38 В апреле этого года администрация крупнейшего в мире DC хаба объявила о начале поддержки...

Хождение по мукам или Шифрование трафика в Direct Connect, ч.3

И никто не вливает молодого вина в мехи ветхие; а иначе молодое вино прорвет мехи, и само вытечет, и мехи пропадут; но молодое вино должно вливать в мехи новые; тогда сбережется и то и другое. Лк. 5:37,38 В апреле этого года администрация крупнейшего в мире DC хаба объявила о начале поддержки...

[Из песочницы] Под чёрным флагом пост, или Как я не выложил ваш видеокурс на трекер

Привет, Хабр, салют, ИнфоПротектор. В трудное время мы живем, не находите? Люди эгоистичны, не признают ценность чужих трудов, любят приходить сразу на все готовое. Интеллектуальная собственность для многих вообще выглядит не более чем бюрократической шуткой: «Как же это так, информация должна быть...

[Из песочницы] Под чёрным флагом пост, или Как я не выложил ваш видеокурс на трекер

Привет, Хабр, салют, ИнфоПротектор. В трудное время мы живем, не находите? Люди эгоистичны, не признают ценность чужих трудов, любят приходить сразу на все готовое. Интеллектуальная собственность для многих вообще выглядит не более чем бюрократической шуткой: «Как же это так, информация должна быть...

Ящик Пандоры: разбираем эксплуатацию уязвимости WinRAR на примере задания NeoQUEST-2019

Как часто нам на помощь приходит старый добрый WinRAR! Из раза в раз он заботливо и бескорыстно распаковывает наши архивы, и запаковывает их обратно. Но мы стали старше, и теперь хочется попробовать что-то поинтереснее, правда? А тут как раз нашли 19-летнюю уязвимость, позволяющую сохранять...

Ящик Пандоры: разбираем эксплуатацию уязвимости WinRAR на примере задания NeoQUEST-2019

Как часто нам на помощь приходит старый добрый WinRAR! Из раза в раз он заботливо и бескорыстно распаковывает наши архивы, и запаковывает их обратно. Но мы стали старше, и теперь хочется попробовать что-то поинтереснее, правда? А тут как раз нашли 19-летнюю уязвимость, позволяющую сохранять...

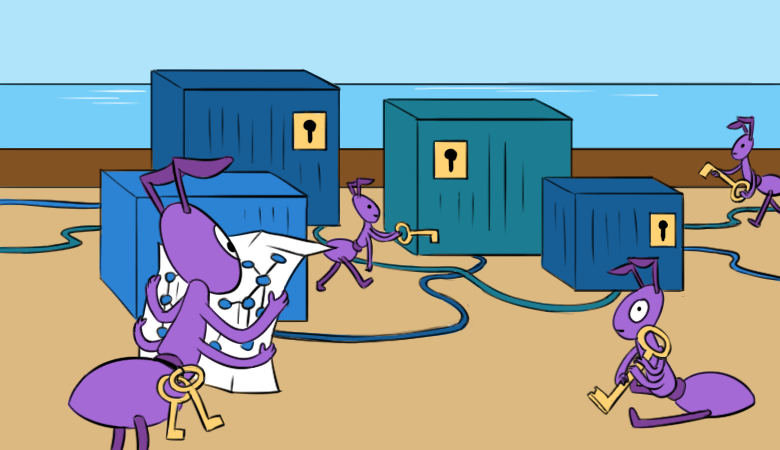

[Перевод] Введение в сетевые политики Kubernetes для специалистов по безопасности

Прим. перев.: Автор статьи — Reuven Harrison — имеет более 20 лет опыта в разработке программного обеспечения, а на сегодняшний день является техническим директором и соучредителем компании Tufin, создающей решения для управления политиками безопасности. Рассматривая сетевые политики Kubernetes как...

[Перевод] Введение в сетевые политики Kubernetes для специалистов по безопасности

Прим. перев.: Автор статьи — Reuven Harrison — имеет более 20 лет опыта в разработке программного обеспечения, а на сегодняшний день является техническим директором и соучредителем компании Tufin, создающей решения для управления политиками безопасности. Рассматривая сетевые политики Kubernetes как...

Потенциальные атаки на HTTPS и как от них защититься

Половина сайтов использует HTTPS, и их число стабильно увеличивается. Протокол сокращает риск перехвата трафика, но не исключает попытки атак как таковые. О некоторых их них — POODLE, BEAST, DROWN и других — и способах защиты, мы расскажем в нашем материале. Читать дальше →...

Потенциальные атаки на HTTPS и как от них защититься

Половина сайтов использует HTTPS, и их число стабильно увеличивается. Протокол сокращает риск перехвата трафика, но не исключает попытки атак как таковые. О некоторых их них — POODLE, BEAST, DROWN и других — и способах защиты, мы расскажем в нашем материале. Читать дальше →...

История одной НЕ уязвимости

Некоторое время назад мне предоставилась возможность поэксперементировать с настройками одного заурядного роутера. Дело в том, что первое апреля обязывало меня разыграть своих товарищей с университета. В университеть была Wi-Fi сеть. Мною было решено поднять на своем роутере поддельную есть (задать...

История одной НЕ уязвимости

Некоторое время назад мне предоставилась возможность поэксперементировать с настройками одного заурядного роутера. Дело в том, что первое апреля обязывало меня разыграть своих товарищей с университета. В университеть была Wi-Fi сеть. Мною было решено поднять на своем роутере поддельную есть (задать...

[Перевод] Inception bar: новый метод фишинга

Доброго времени суток, Хабр! На просторах Интернета мне попалась статья на английском «The inception bar: a new phishing method» автора Jim Fisher. В ней описывается занимательный способ фишинга, механизм которого заключён в использовании экранного пространства строки отображения URL-адреса...