Это всё, что останется после тебя: криминалистические артефакты шифровальщика Troldesh (Shade)

Если вы следите за новостями, то наверняка знаете о новой масштабной атаке на российские компании вируса-шифровальщика Troldesh (Shade), одного из самых популярных у киберпреступников криптолокеров. Только в июне Group-IB обнаружила более 1100 фишинговых писем с Troldesh, отправленных от имени...

От чего нужно защищать цифровую промышленность

В современной промышленности постепенно увеличивается количество и распространённость IoT/IIoT-устройств, «умных» станков и другого оборудования, подключённого к интернету. Встроенное ПО, на котором они функционируют, потенциально может содержать в себе ошибки и уязвимости, которые можно...

От чего нужно защищать цифровую промышленность

В современной промышленности постепенно увеличивается количество и распространённость IoT/IIoT-устройств, «умных» станков и другого оборудования, подключённого к интернету. Встроенное ПО, на котором они функционируют, потенциально может содержать в себе ошибки и уязвимости, которые можно...

Сертифицированные версии — грабли, которые нам выбирают

Как известно — использование сертифицированных версий программного обеспечения прописано в самых разных документах регуляторов. И (к сожалению) эта данность, с которой всем жить. В данной статье не будет перечисления положений документов, согласно которым необходимо использовать сертифицированные...

Сертифицированные версии — грабли, которые нам выбирают

Как известно — использование сертифицированных версий программного обеспечения прописано в самых разных документах регуляторов. И (к сожалению) эта данность, с которой всем жить. В данной статье не будет перечисления положений документов, согласно которым необходимо использовать сертифицированные...

Пишем модель угроз

Всем привет, мы продолжаем свой цикл статей по «бумажной безопасности». Сегодня поговорим о разработке модели угроз. Если цель прочтения этой статьи в получении практических навыков, то лучше сразу скачать наши шаблоны документов, в котором есть и шаблон модели угроз. Но и без шаблона под рукой со...

Пишем модель угроз

Всем привет, мы продолжаем свой цикл статей по «бумажной безопасности». Сегодня поговорим о разработке модели угроз. Если цель прочтения этой статьи в получении практических навыков, то лучше сразу скачать наши шаблоны документов, в котором есть и шаблон модели угроз. Но и без шаблона под рукой со...

Зачем осциллографу поддержка криптографии?

Осциллограф Rohde & Schwarz RTO2044 с поддержкой Ethernet и LXI В июне 2019 года некоммерческий Консорциум LXI (LAN eXtensions for Instruments) выбрал GlobalSign в качестве «провайдера идентификации» для устройств, совместимых со стандартом LXI, а фирменную IoT Identity Platform сделали практически...

Зачем осциллографу поддержка криптографии?

Осциллограф Rohde & Schwarz RTO2044 с поддержкой Ethernet и LXI В июне 2019 года некоммерческий Консорциум LXI (LAN eXtensions for Instruments) выбрал GlobalSign в качестве «провайдера идентификации» для устройств, совместимых со стандартом LXI, а фирменную IoT Identity Platform сделали практически...

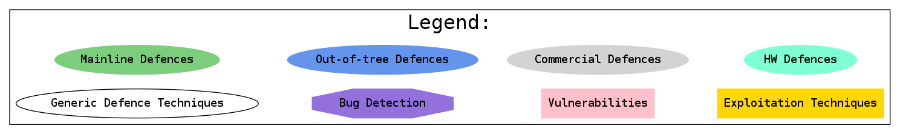

Карта средств защиты ядра Linux

Защита ядра Linux — очень сложная предметная область. Она включает большое количество сложно взаимосвязанных понятий, и было бы полезным иметь ее графическое представление. Поэтому я разработал карту средств защиты ядра Linux. Вот легенда: Читать дальше →...

Карта средств защиты ядра Linux

Защита ядра Linux — очень сложная предметная область. Она включает большое количество сложно взаимосвязанных понятий, и было бы полезным иметь ее графическое представление. Поэтому я разработал карту средств защиты ядра Linux. Вот легенда: Читать дальше →...

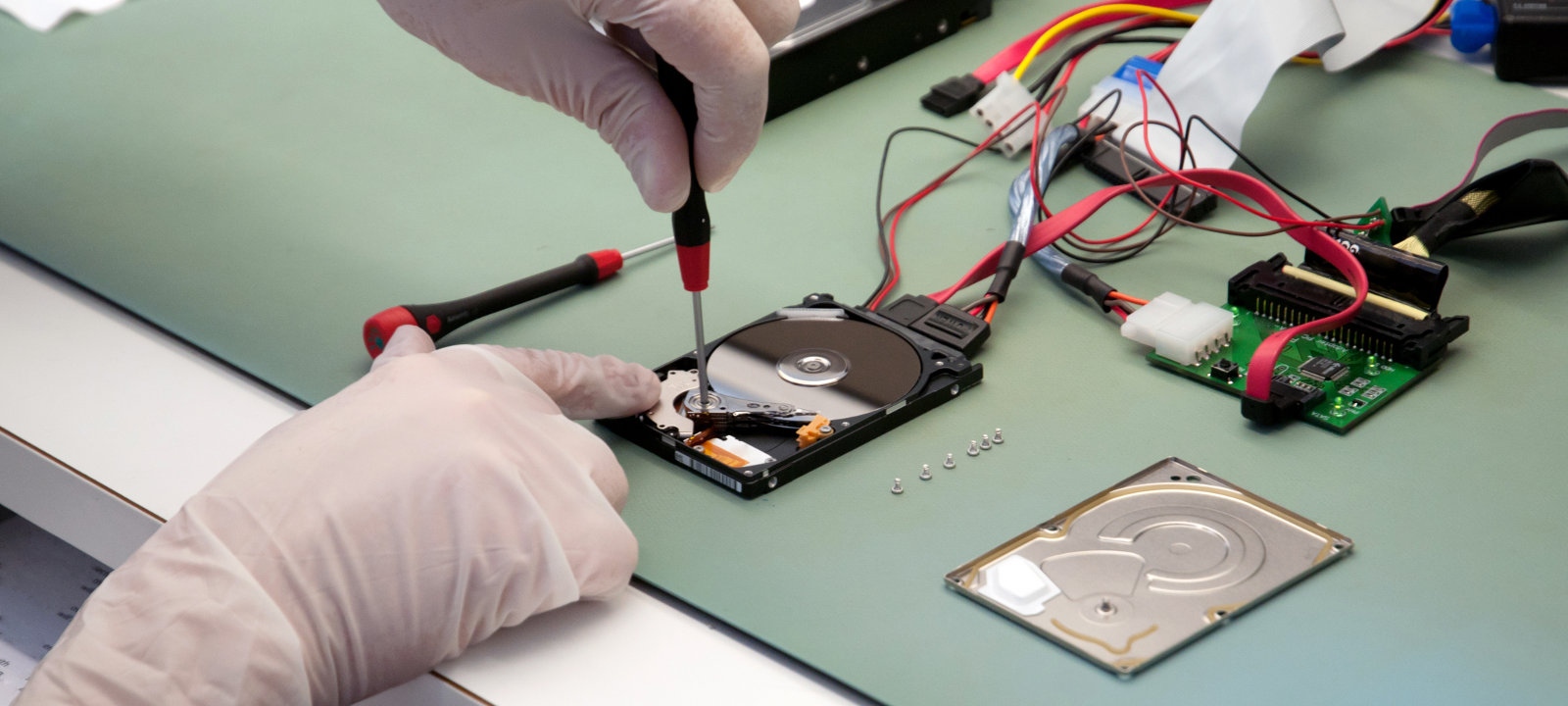

[Перевод] Реверсинг и взлом самошифрующегося внешнего HDD-накопителя Aigo. Часть 2: Снимаем дамп с Cypress PSoC

Это вторая и заключительная часть статьи про взлом внешних самошифрующихся накопителей. Напоминаю, недавно коллега занес мне жёсткий диск Patriot (Aigo) SK8671, и я решил его отреверсить, а теперь делюсь, что из этого получилось. Перед тем как читать дальше обязательно ознакомьтесь с первой частью...

[Перевод] Реверсинг и взлом самошифрующегося внешнего HDD-накопителя Aigo. Часть 2: Снимаем дамп с Cypress PSoC

Это вторая и заключительная часть статьи про взлом внешних самошифрующихся накопителей. Напоминаю, недавно коллега занес мне жёсткий диск Patriot (Aigo) SK8671, и я решил его отреверсить, а теперь делюсь, что из этого получилось. Перед тем как читать дальше обязательно ознакомьтесь с первой частью...

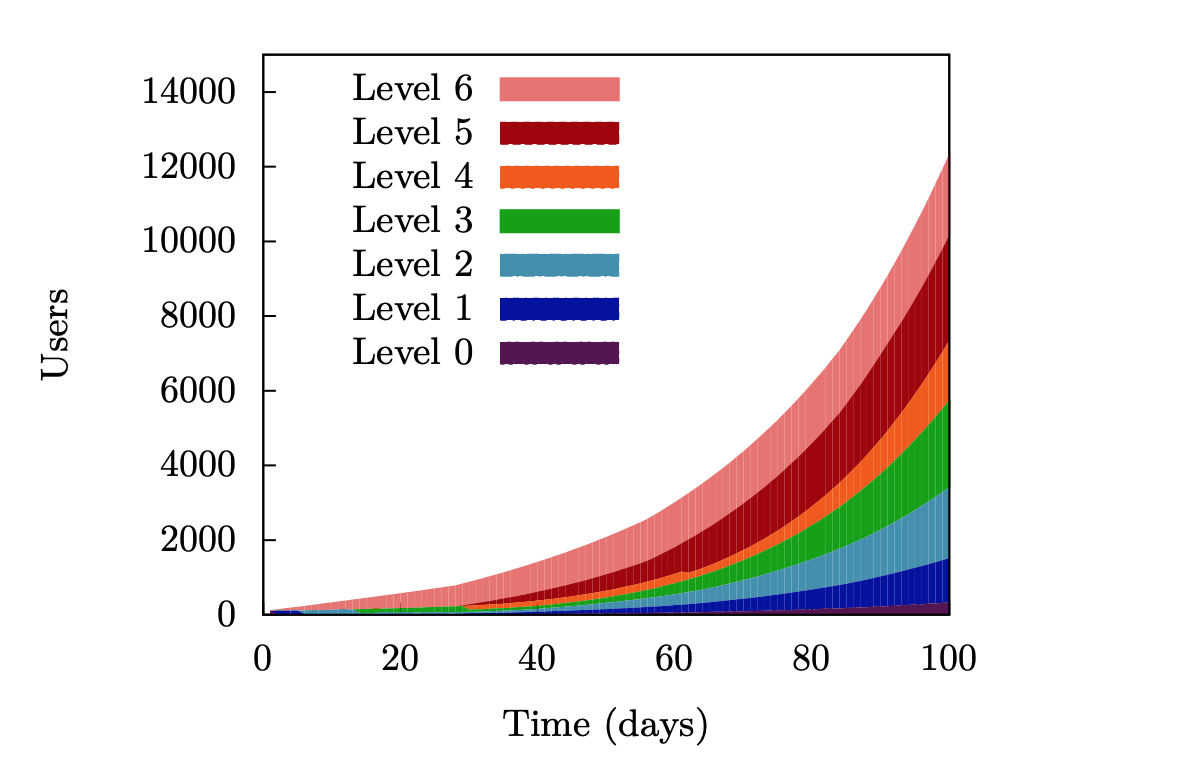

Проект Salmon: как эффективно противостоять интернет-цензуре с помощью прокси с уровнями доверия пользователям

Правительства многих стран так или иначе ограничивают доступ граждан к информации и сервисам в интернете. Борьба с подобной цензурой – важная и непростая задача. Обычно простые решения не могут похвастать высокой надежностью или долговременной эффективностью. Более сложные методы преодоления...

Проект Salmon: как эффективно противостоять интернет-цензуре с помощью прокси с уровнями доверия пользователям

Правительства многих стран так или иначе ограничивают доступ граждан к информации и сервисам в интернете. Борьба с подобной цензурой – важная и непростая задача. Обычно простые решения не могут похвастать высокой надежностью или долговременной эффективностью. Более сложные методы преодоления...

Security Week 26: спам в сервисах Google

Чаще всего в наших еженедельных дайджестах мы обсуждаем какие-то новые факты или события, связанные с информационной безопасностью. В некоторых случаях такие открытия представляют чисто теоретический интерес: например, уязвимости типа Spectre в современных процессорах вряд ли удастся...

Security Week 26: спам в сервисах Google

Чаще всего в наших еженедельных дайджестах мы обсуждаем какие-то новые факты или события, связанные с информационной безопасностью. В некоторых случаях такие открытия представляют чисто теоретический интерес: например, уязвимости типа Spectre в современных процессорах вряд ли удастся...

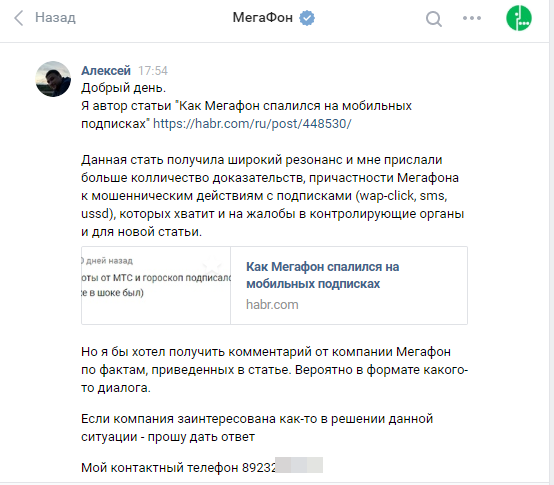

«Мобильный контент» бесплатно, без смс и регистраций. Подробности мошенничества от Мегафона

После того как я опубликовал статью «Как Мегафон спалился на мобильных подписках», я попытался получить комментарий от Мегафона, . Ответа до сих пор нет. Но вместо этого я получил зависающий интернет. То есть в какой-то момент трафик перестаёт идти и ютубчик перестаёт играть. Так же с мобильного...