Критическая уязвимость MacOS Mojave активно эксплуатируется злоумышленниками

Киберпреступники активно эксплуатируют уязвимость в MacOS Mojave, которая позволяет обойти Gatekeeper — технологию, обеспечивающую запуск только доверенного программного обеспечения. Читать дальше →...

Технология EDR, как элемент ядерной триады SOC

Для начала, напомним, что такое ядерная триада. Термин этот обозначает стратегические вооружённые силы государства, оснащенные ядерным вооружением. В триаду входят три компонента: воздушный — стратегическая авиация, сухопутный — межконтинентальные баллистические ракеты, морской — атомные подводные...

Технология EDR, как элемент ядерной триады SOC

Для начала, напомним, что такое ядерная триада. Термин этот обозначает стратегические вооружённые силы государства, оснащенные ядерным вооружением. В триаду входят три компонента: воздушный — стратегическая авиация, сухопутный — межконтинентальные баллистические ракеты, морской — атомные подводные...

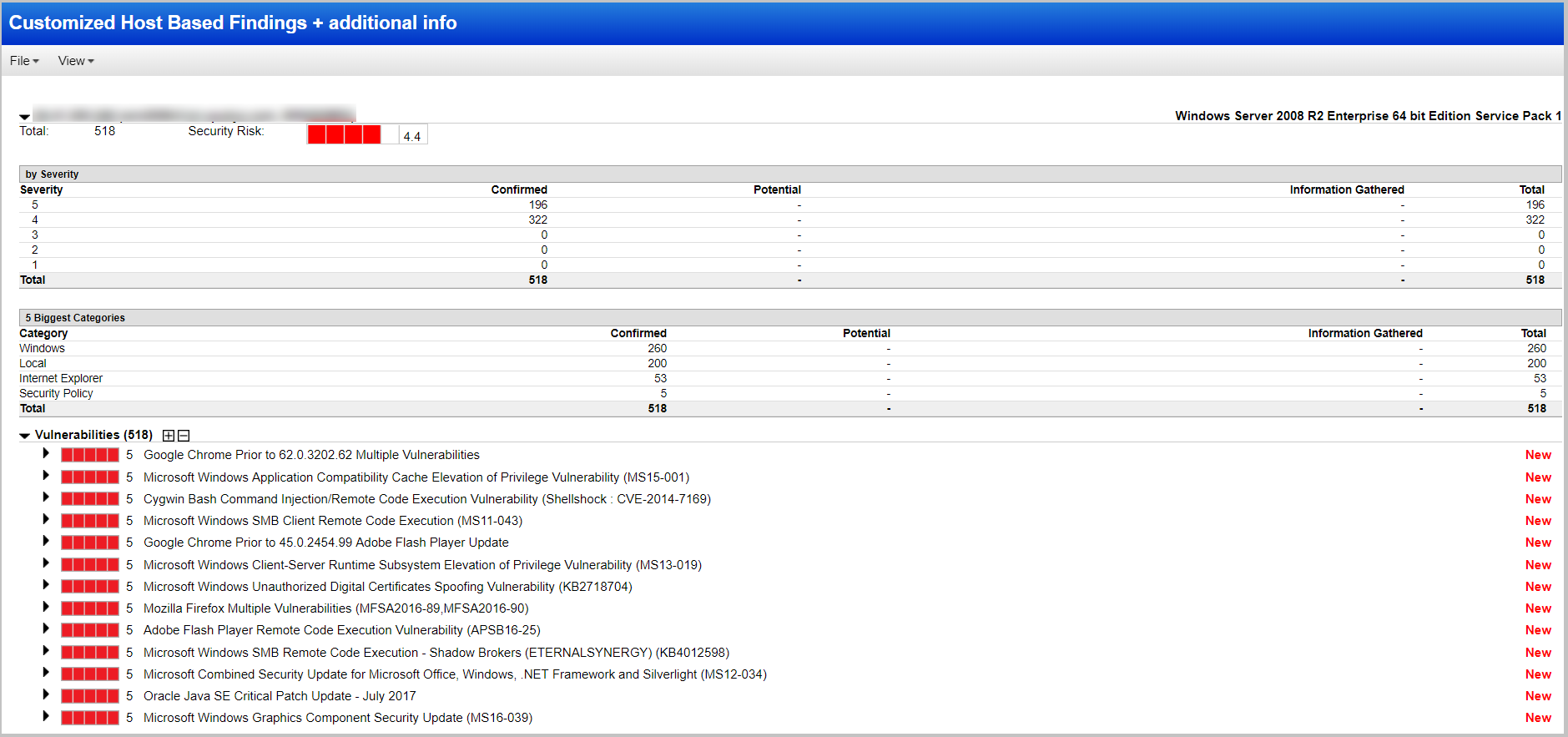

Как я стал уязвимым: сканируем ИТ-инфраструктуру с помощью Qualys

Всем привет! Сегодня хочу рассказать про облачное решение по поиску и анализу уязвимостей Qualys Vulnerability Management, на котором построен один из наших сервисов. Ниже покажу, как организовано само сканирование и какую информацию по уязвимостям можно узнать по итогам. Читать дальше →...

Как я стал уязвимым: сканируем ИТ-инфраструктуру с помощью Qualys

Всем привет! Сегодня хочу рассказать про облачное решение по поиску и анализу уязвимостей Qualys Vulnerability Management, на котором построен один из наших сервисов. Ниже покажу, как организовано само сканирование и какую информацию по уязвимостям можно узнать по итогам. Читать дальше →...

Max Patrol 8. Обзор инструмента для управления уязвимостями

Рано или поздно, в любой компании, которая задумывается об информационной безопасности, возникает вопрос: «Как своевременно обнаружить уязвимость в защищаемой системе, тем самым предотвратив возможные атаки с её использованием?» Согласитесь, отслеживать в ручном режиме, какие уязвимости появляются...

Max Patrol 8. Обзор инструмента для управления уязвимостями

Рано или поздно, в любой компании, которая задумывается об информационной безопасности, возникает вопрос: «Как своевременно обнаружить уязвимость в защищаемой системе, тем самым предотвратив возможные атаки с её использованием?» Согласитесь, отслеживать в ручном режиме, какие уязвимости появляются...

Эксперимент: используем прокси в качестве инструмента борьбы с DoS-атаками

Изображение: Pexels DoS-атаки – одна из масштабных угроз информационной безопасности в современном интернете. Существуют десятки ботнетов, которые злоумышленники сдают в аренду для проведения подобных атак. Ученые из университета Сан-Диего провели исследование того, насколько использование прокси...

Эксперимент: используем прокси в качестве инструмента борьбы с DoS-атаками

Изображение: Pexels DoS-атаки – одна из масштабных угроз информационной безопасности в современном интернете. Существуют десятки ботнетов, которые злоумышленники сдают в аренду для проведения подобных атак. Ученые из университета Сан-Диего провели исследование того, насколько использование прокси...

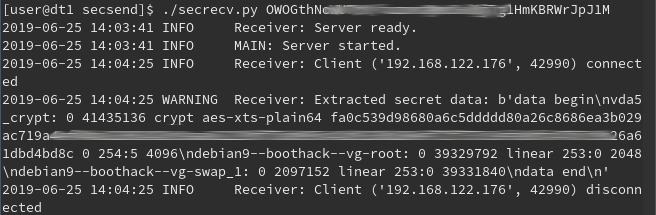

Взлом и защита шифрования дисков LUKS

Шифрование дисков предназначено для защиты данных в компьютере от несанкционированного физического доступа. Бытует распространённое заблуждение, что дисковое шифрование с этой задачей действительно справляется, а сценарии, в которых это не так, представляются уж слишком экзотическими и...

Взлом и защита шифрования дисков LUKS

Шифрование дисков предназначено для защиты данных в компьютере от несанкционированного физического доступа. Бытует распространённое заблуждение, что дисковое шифрование с этой задачей действительно справляется, а сценарии, в которых это не так, представляются уж слишком экзотическими и...

Как Сбербанк собирает согласие на обработку биометрии

TL;DR: Сбербанк собирает согласие на сбор и обработку биометрических данных без нормального информирования своих клиентов об этом. Вступление Если говорить о биометрических данных, то пока самым интересным сектором для их применения в частном бизнесе является банкинг. Суть простая — биометрия может...

Как Сбербанк собирает согласие на обработку биометрии

TL;DR: Сбербанк собирает согласие на сбор и обработку биометрических данных без нормального информирования своих клиентов об этом. Вступление Если говорить о биометрических данных, то пока самым интересным сектором для их применения в частном бизнесе является банкинг. Суть простая — биометрия может...

На что уповают эксперты по защите данных? Репортаж с Международного конгресса кибербезопасности

20-21 июня в Москве проходил Международный конгресс по кибербезопасности. По итогам мероприятия посетители могли сделать следующие выводы: цифровая неграмотность распространяется как среди пользователей, так и среди самих киберпреступников; первые продолжают попадаться на фишинг, открывать опасные...

На что уповают эксперты по защите данных? Репортаж с Международного конгресса кибербезопасности

20-21 июня в Москве проходил Международный конгресс по кибербезопасности. По итогам мероприятия посетители могли сделать следующие выводы: цифровая неграмотность распространяется как среди пользователей, так и среди самих киберпреступников; первые продолжают попадаться на фишинг, открывать опасные...

[Из песочницы] Ревизия уровней доступа пользователей с помощью Power BI на примере CMS Битрикс (БУС)

В статье показан пример применения Power BI для анализа доступов пользователей на сайте под управлением 1С-Битрикс. Читать дальше →...

[Из песочницы] Ревизия уровней доступа пользователей с помощью Power BI на примере CMS Битрикс (БУС)

В статье показан пример применения Power BI для анализа доступов пользователей на сайте под управлением 1С-Битрикс. Читать дальше →...

Это всё, что останется после тебя: криминалистические артефакты шифровальщика Troldesh (Shade)

Если вы следите за новостями, то наверняка знаете о новой масштабной атаке на российские компании вируса-шифровальщика Troldesh (Shade), одного из самых популярных у киберпреступников криптолокеров. Только в июне Group-IB обнаружила более 1100 фишинговых писем с Troldesh, отправленных от имени...