Почему Mozilla назвали «главным злодеем интернета»?

Личная приватность или общественная безопасность В начале июля Ассоциация интернет-провайдеров Великобритании (ISPA-UK) подвела итоги ежегодной номинации «главный герой» и «главный злодей» интернета. В число «главных злодеев» попала организация Mozilla. Это неожиданное решение. Широко известны...

Почему Mozilla назвали «главным злодеем интернета»?

Личная приватность или общественная безопасность В начале июля Ассоциация интернет-провайдеров Великобритании (ISPA-UK) подвела итоги ежегодной номинации «главный герой» и «главный злодей» интернета. В число «главных злодеев» попала организация Mozilla. Это неожиданное решение. Широко известны...

Эти опасные роутеры: наиболее масштабные взломы сетевого оборудования последнего времени и способы защиты

Взлом сетевого оборудования домашних и корпоративных пользователей может стать причиной убытков десятки и сотни миллионов долларов США. Так, ботнет Mirai, который изначально распространялся путем заражения роутеров, нанес ущерб глобальной экономике в сотни миллионов долларов США. Вполне вероятно,...

Эти опасные роутеры: наиболее масштабные взломы сетевого оборудования последнего времени и способы защиты

Взлом сетевого оборудования домашних и корпоративных пользователей может стать причиной убытков десятки и сотни миллионов долларов США. Так, ботнет Mirai, который изначально распространялся путем заражения роутеров, нанес ущерб глобальной экономике в сотни миллионов долларов США. Вполне вероятно,...

[Перевод] Часто задаваемые вопросы по SELinux (FAQ)

Всем привет! Специально для студентов курса "Безопасность Linux" мы подготовили перевод официального FAQ проекта SELinux. Нам кажется, что данный перевод может быть полезен не только студентам, поэтому делимся им с вами. Мы попытались ответить на некоторые наиболее часто задаваемые вопросы о...

[Перевод] Часто задаваемые вопросы по SELinux (FAQ)

Всем привет! Специально для студентов курса "Безопасность Linux" мы подготовили перевод официального FAQ проекта SELinux. Нам кажется, что данный перевод может быть полезен не только студентам, поэтому делимся им с вами. Мы попытались ответить на некоторые наиболее часто задаваемые вопросы о...

Билайн показывает рекламу боту Google. Бот недоволен

Расскажу свою маленькую историю в копилку бесчинств мобильных операторов: Дано: 1) Самый обычный лендинг. Только странички с версткой и все. 2) Размещен на серверах крайне известного хостера. Последняя версия популярной(не wordpress) CMS 3) Включены как http, так и https. Но редирект с 80 на 443 не...

Билайн показывает рекламу боту Google. Бот недоволен

Расскажу свою маленькую историю в копилку бесчинств мобильных операторов: Дано: 1) Самый обычный лендинг. Только странички с версткой и все. 2) Размещен на серверах крайне известного хостера. Последняя версия популярной(не wordpress) CMS 3) Включены как http, так и https. Но редирект с 80 на 443 не...

Как потерять доступ в лайв систему просто пошарив исходный код

Безопасность на реальных примерах всегда более интересна. Один раз пришел клиент с запросом на тестирование на проникновение. У него было достаточно много причин для беспокойства, среди прочих прозвучала и такая: “Несколько месяцев назад к нам пришел новый разработчик, получил доступы к исходному...

Как потерять доступ в лайв систему просто пошарив исходный код

Безопасность на реальных примерах всегда более интересна. Один раз пришел клиент с запросом на тестирование на проникновение. У него было достаточно много причин для беспокойства, среди прочих прозвучала и такая: “Несколько месяцев назад к нам пришел новый разработчик, получил доступы к исходному...

[Перевод] Приключения неуловимой малвари, часть III: запутанные VBA-cкрипты для смеха и прибыли

Эта статья является частью серии «Fileless Malware». Все остальные части серии: Приключения неуловимой малвари, часть I Приключения неуловимой малвари, часть II: Скрытные VBA-скрипты Приключения неуловимой малвари, часть III: запутанные VBA-скрипты для смеха и прибыли (мы тут) В последних двух...

[Перевод] Приключения неуловимой малвари, часть III: запутанные VBA-cкрипты для смеха и прибыли

Эта статья является частью серии «Fileless Malware». Все остальные части серии: Приключения неуловимой малвари, часть I Приключения неуловимой малвари, часть II: Скрытные VBA-скрипты Приключения неуловимой малвари, часть III: запутанные VBA-скрипты для смеха и прибыли (мы тут) В последних двух...

Модели натурального ряда чисел и его элементов: Геометрическая (плоскостная) модель натурального ряда

Задача криптографического анализа шифра (атака на шифр) предполагает построение и исследование модели криптографической системы (алгоритма шифра и его элементов), а также ситуации, в рамках которой осуществляется криптоанализ. Для шифра RSA такой моделью его элемента должны быть модели нечетного...

Модели натурального ряда чисел и его элементов: Геометрическая (плоскостная) модель натурального ряда

Задача криптографического анализа шифра (атака на шифр) предполагает построение и исследование модели криптографической системы (алгоритма шифра и его элементов), а также ситуации, в рамках которой осуществляется криптоанализ. Для шифра RSA такой моделью его элемента должны быть модели нечетного...

Как проходил первый хакатон на The Standoff

На PHDays 9 впервые в рамках кибербитвы The Standoff состоялся хакатон для разработчиков. Пока защитники и атакующие в течение двух дней боролись за контроль над городом, разработчики должны были обновлять заранее написанные и развернутые приложения, а также обеспечивать их бесперебойную работу под...

Как проходил первый хакатон на The Standoff

На PHDays 9 впервые в рамках кибербитвы The Standoff состоялся хакатон для разработчиков. Пока защитники и атакующие в течение двух дней боролись за контроль над городом, разработчики должны были обновлять заранее написанные и развернутые приложения, а также обеспечивать их бесперебойную работу под...

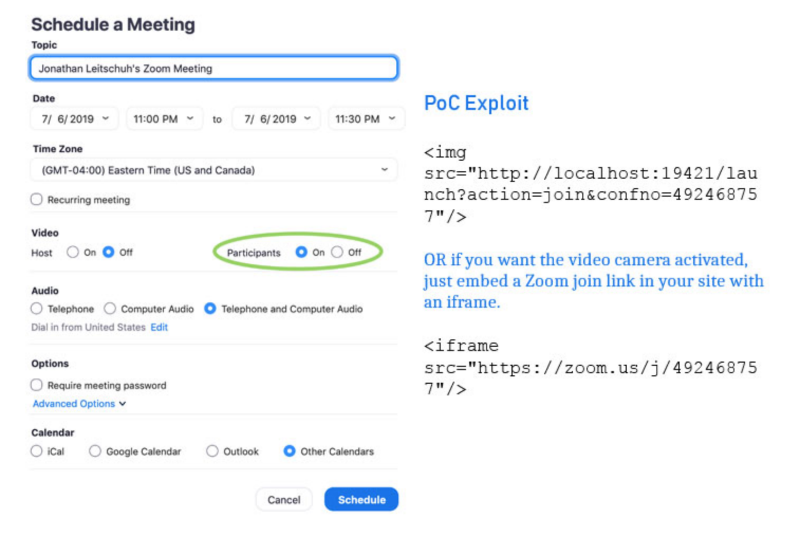

Уязвимость софта для телеконфенций Zoom позволяет любым сайтам шпионить за пользователями через веб-камеру

Изображение: Medium.com Исследователь безопасности обнаружил уязвимость в софте для проведения телеконференций Zoom. При использовании программы на компьютерах Mac, любой открытый пользователем сайт может активировать камеру на устройстве без запроса разрешения на данное действие. Сделать это можно...

Уязвимость софта для телеконфенций Zoom позволяет любым сайтам шпионить за пользователями через веб-камеру

Изображение: Medium.com Исследователь безопасности обнаружил уязвимость в софте для проведения телеконференций Zoom. При использовании программы на компьютерах Mac, любой открытый пользователем сайт может активировать камеру на устройстве без запроса разрешения на данное действие. Сделать это можно...