Разглашение ПДн Роскомнадзором?

Сегодня поговорим о качестве открытых данных Роскомнадзора на примере набора данных "Реестр операторов, осуществляющих обработку персональных данных". Данный набор как предполагается должен содержать общедоступную информацию об операторах ПДн. Попробуем понять, какие проблемы имеются у данного...

Разглашение ПДн Роскомнадзором?

Сегодня поговорим о качестве открытых данных Роскомнадзора на примере набора данных "Реестр операторов, осуществляющих обработку персональных данных". Данный набор как предполагается должен содержать общедоступную информацию об операторах ПДн. Попробуем понять, какие проблемы имеются у данного...

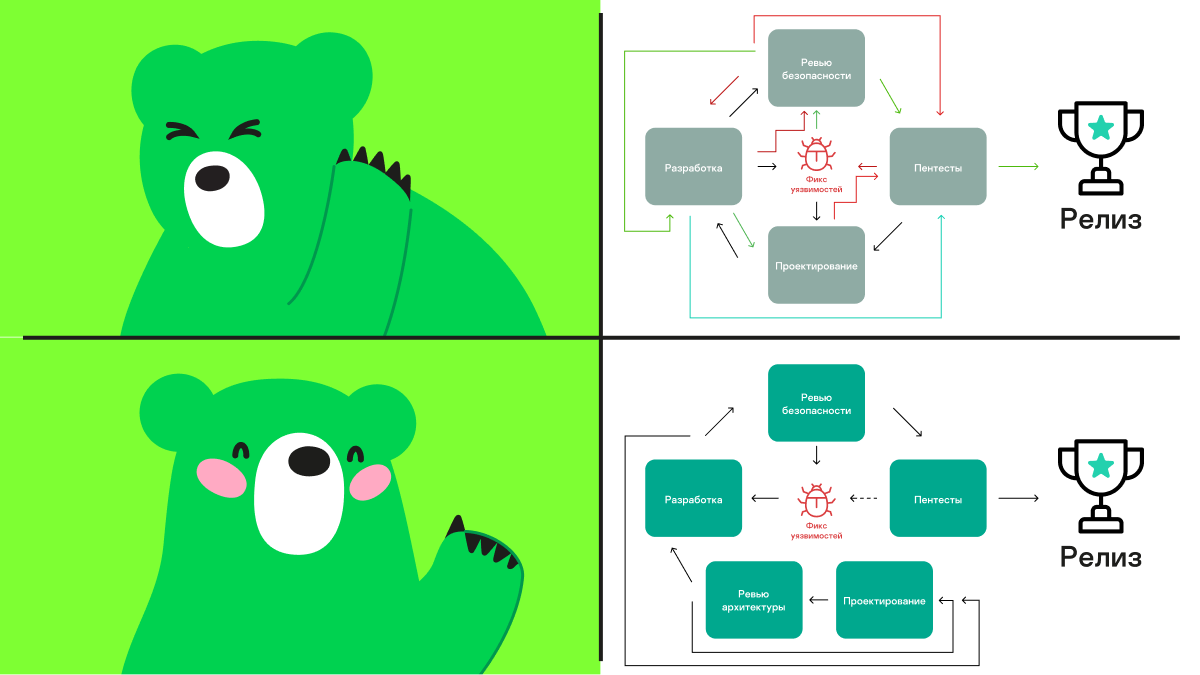

Меньше багов богу разработки: плюсы, минусы и нюансы имплементации подхода Secure by design

По дефолту разработчики, стремясь достичь безопасности приложения, идут операционным путем: пишут тесты и делают ревью, чтобы устранять уязвимости уже по факту их выявления. Однако существует подход, в рамках которого классический комплекс мер становится не нужен, — все эти требования будут неявно...

Меньше багов богу разработки: плюсы, минусы и нюансы имплементации подхода Secure by design

По дефолту разработчики, стремясь достичь безопасности приложения, идут операционным путем: пишут тесты и делают ревью, чтобы устранять уязвимости уже по факту их выявления. Однако существует подход, в рамках которого классический комплекс мер становится не нужен, — все эти требования будут неявно...

Как использовать системный анализ для определения угроз безопасности: кратко для всех

Системный анализ один из самых эффективных инструментов, которые может использовать предприятие, чтобы распознавать угрозы, связанные с безопасностью. Использование системного анализа для определения угроз безопасности помогает выявлять уязвимости и налаживать контроль за безопасностью в компаниях....

Как использовать системный анализ для определения угроз безопасности: кратко для всех

Системный анализ один из самых эффективных инструментов, которые может использовать предприятие, чтобы распознавать угрозы, связанные с безопасностью. Использование системного анализа для определения угроз безопасности помогает выявлять уязвимости и налаживать контроль за безопасностью в компаниях....

Топ самых интересных CVE за март 2023 года

Внимание! Вся представленная информация предназначена для ознакомления. Автор не несет никакой ответственности за причиненный вред с использованием изложенной информации. Ниже представлена подборка самых интересных уязвимостей за март 2023 года! Читать далее...

Топ самых интересных CVE за март 2023 года

Внимание! Вся представленная информация предназначена для ознакомления. Автор не несет никакой ответственности за причиненный вред с использованием изложенной информации. Ниже представлена подборка самых интересных уязвимостей за март 2023 года! Читать далее...

Визуальный конструктор бизнес-логики на основе Camunda BPM

Привет! Меня зовут Олег Гетманский, я – старший архитектор информационных систем. Сегодня расскажу, как мы упростили создание и управление бизнес-процесссами в IdM, оставив в прошлом жестко зашитые в систему правила и внедрив гибкий визуальный конструктор бизнес-логики Camunda BPM. Под катом...

Визуальный конструктор бизнес-логики на основе Camunda BPM

Привет! Меня зовут Олег Гетманский, я – старший архитектор информационных систем. Сегодня расскажу, как мы упростили создание и управление бизнес-процесссами в IdM, оставив в прошлом жестко зашитые в систему правила и внедрив гибкий визуальный конструктор бизнес-логики Camunda BPM. Под катом...

Исследование прошивки Mi Router 4A Giga Version. Получение интерфейса командной оболочки Linux

Приветствую вас, дорогие читатели! Сегодня я хотел бы рассказать вам о том, как я получил интерфейс командной оболочки Linux у wi-fi роутера Mi Router 4A Giga Version: Читать далее...

Исследование прошивки Mi Router 4A Giga Version. Получение интерфейса командной оболочки Linux

Приветствую вас, дорогие читатели! Сегодня я хотел бы рассказать вам о том, как я получил интерфейс командной оболочки Linux у wi-fi роутера Mi Router 4A Giga Version: Читать далее...

Построение архитектуры с использованием формальных моделей безопасности

Приветствую, дорогие читатели, меня зовут Алексей Федулаев. Я работаю на позиции DevSecOps в компании Bimeister и делаю наши продукты безопаснее. Данная статья будем по мотивам моего выступления на конференции Highload++ 2022, где я рассказывал про “Построение архитектуры с использованием...

Построение архитектуры с использованием формальных моделей безопасности

Приветствую, дорогие читатели, меня зовут Алексей Федулаев. Я работаю на позиции DevSecOps в компании Bimeister и делаю наши продукты безопаснее. Данная статья будем по мотивам моего выступления на конференции Highload++ 2022, где я рассказывал про “Построение архитектуры с использованием...

Как мы сделали кибериммунный продукт с использованием опенсорсной библиотеки: этапы, подводные камни, решения

Помните, как еще до пандемии компании стремились обеспечить безопасный доступ в периметр для своих сотрудников-удаленщиков? Особенно, если данные были сверхважными, — например, бухгалтерские сведения или корпоративные документы. Решения были сложные, громоздкие и дорогие. А представляете, насколько...

Как мы сделали кибериммунный продукт с использованием опенсорсной библиотеки: этапы, подводные камни, решения

Помните, как еще до пандемии компании стремились обеспечить безопасный доступ в периметр для своих сотрудников-удаленщиков? Особенно, если данные были сверхважными, — например, бухгалтерские сведения или корпоративные документы. Решения были сложные, громоздкие и дорогие. А представляете, насколько...

ТОП бесплатных OSINT-инструментов по версии компании T.Hunter в 2023-м году

Год назад я уже поднимал тему лучших бесплатных инструментов для OSINT, которые используются в нашем департаменте расследований. Прошлый год был тяжелый, но интересный. Некоторые разработки перестали работать в России. Многие, напротив, были созданы в нашей стране. В этой статье мы рассмотрим...

ТОП бесплатных OSINT-инструментов по версии компании T.Hunter в 2023-м году

Год назад я уже поднимал тему лучших бесплатных инструментов для OSINT, которые используются в нашем департаменте расследований. Прошлый год был тяжелый, но интересный. Некоторые разработки перестали работать в России. Многие, напротив, были созданы в нашей стране. В этой статье мы рассмотрим...