Использование Google Таблиц в исследованиях OSINT

Приветствую, дорогой читатель! Сегодня мы поговорим про старый, но по-прежнему довольно полезный инструмент под названием «Google Таблицы» и обсудим как его функционал можно использовать в своих OSINT-исследованиях. За подробностями добро пожаловать под кат! Читать далее...

«Хакер»: самые важные новости мира безопасности за апрель

На Xakep.ru ежедневно публикуются самые актуальные новости из мира информационной безопасности, а в конце каждого месяца мы подводим итоги. В этом месяце: автоугонщики маскируют хакерские устройства под колонки JBL, Microsoft рассказывает, как обнаружить буткит BlackLotus, ИИ попросили уничтожить...

«Хакер»: самые важные новости мира безопасности за апрель

На Xakep.ru ежедневно публикуются самые актуальные новости из мира информационной безопасности, а в конце каждого месяца мы подводим итоги. В этом месяце: автоугонщики маскируют хакерские устройства под колонки JBL, Microsoft рассказывает, как обнаружить буткит BlackLotus, ИИ попросили уничтожить...

Как прошёл чемпионат RuCTF глазами победителей

Всем привет! На днях закончился пятнадцатый сезон студенческого чемпионата по кибербезопасности RuCTF 2023, который активно поддерживала VK. В чём суть соревнования: в начале игры команды получают идентичные серверы с предустановленным набором уязвимых сервисов. Задача участников — найти...

Как прошёл чемпионат RuCTF глазами победителей

Всем привет! На днях закончился пятнадцатый сезон студенческого чемпионата по кибербезопасности RuCTF 2023, который активно поддерживала VK. В чём суть соревнования: в начале игры команды получают идентичные серверы с предустановленным набором уязвимых сервисов. Задача участников — найти...

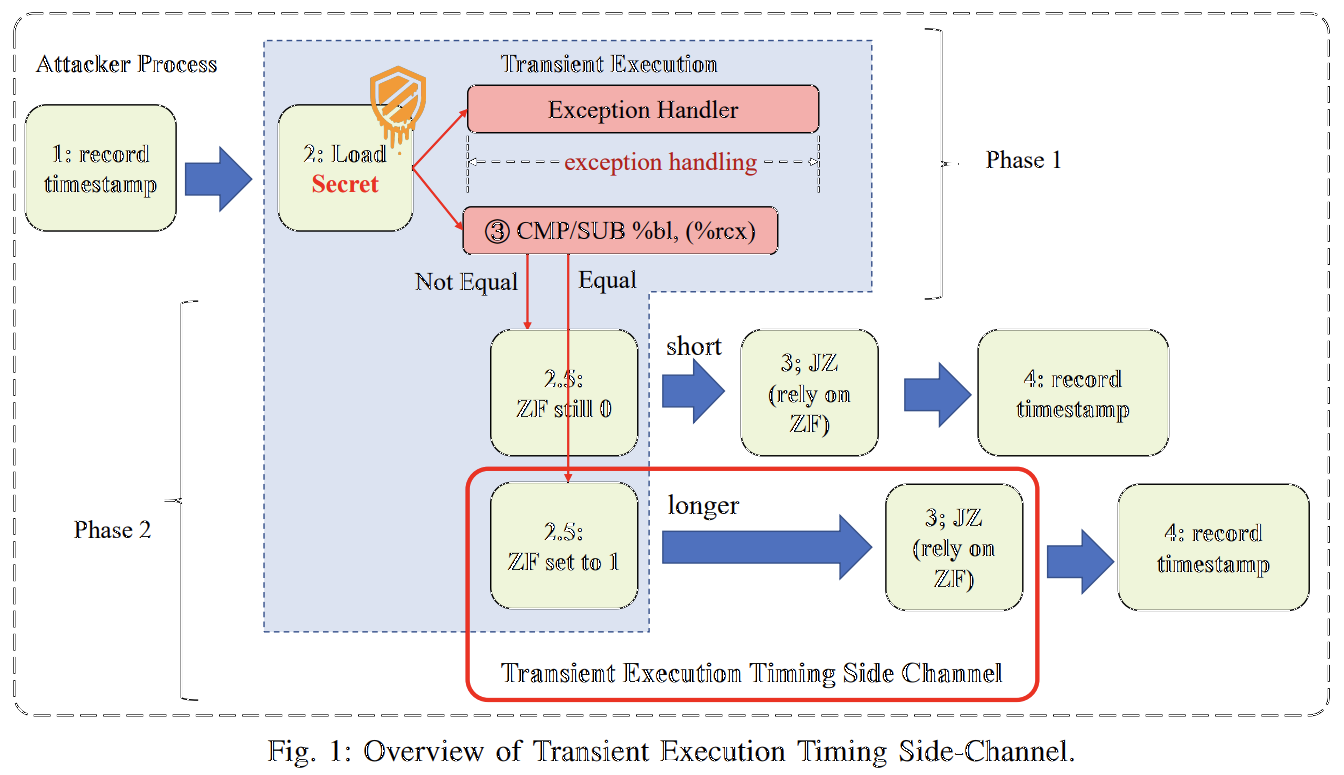

Security Week 2318: новая аппаратная уязвимость в процессорах Intel

В конце апреля исследователи из университетов США и Китая опубликовали научную работу, в которой описывается свежая аппаратная уязвимость в процессорах Intel. Новая проблема достаточно специфическая, и пока ее нельзя эксплуатировать отдельно — только в комбинации с другим методом атаки. Но чисто...

Security Week 2318: новая аппаратная уязвимость в процессорах Intel

В конце апреля исследователи из университетов США и Китая опубликовали научную работу, в которой описывается свежая аппаратная уязвимость в процессорах Intel. Новая проблема достаточно специфическая, и пока ее нельзя эксплуатировать отдельно — только в комбинации с другим методом атаки. Но чисто...

Как меняются ботнеты и методы борьбы с ними

Мы как-то рассказывали о ситуации с DDoS-атаками и изменениях в поведении хакеров. Их атаки становятся не только более мощными, но и более изощрёнными. Обсудим перспективные средства борьбы и как специалисты по ИБ пресекают подобную деятельность. Читать далее...

Как меняются ботнеты и методы борьбы с ними

Мы как-то рассказывали о ситуации с DDoS-атаками и изменениях в поведении хакеров. Их атаки становятся не только более мощными, но и более изощрёнными. Обсудим перспективные средства борьбы и как специалисты по ИБ пресекают подобную деятельность. Читать далее...

Информатизация ВУЗа. Предоставление доступа в сеть Интернет. Настройка ИКС, GPO

Здравствуйте, в прошлой статье я прошелся по правовым аспектам доступа в сеть Интернет, архитектуре и стеку необходимого ПО. В этой статье будем настраивать ИКС и, собственно, сделаем следующее: Читать далее...

Информатизация ВУЗа. Предоставление доступа в сеть Интернет. Настройка ИКС, GPO

Здравствуйте, в прошлой статье я прошелся по правовым аспектам доступа в сеть Интернет, архитектуре и стеку необходимого ПО. В этой статье будем настраивать ИКС и, собственно, сделаем следующее: Читать далее...

Отчёт о конференции «Магнитка 2023»

В конце февраля‑начале марта 2023 года в Магнитогорске проходил форум «Цифровая устойчивость и промышленная безопасность России», который чаще называют «Магнитка». Несколько лет подряд он был посвящён банковской кибербезопасности. Однако в этот раз мероприятие перенесли в Екатеринбург, поэтому...

Отчёт о конференции «Магнитка 2023»

В конце февраля‑начале марта 2023 года в Магнитогорске проходил форум «Цифровая устойчивость и промышленная безопасность России», который чаще называют «Магнитка». Несколько лет подряд он был посвящён банковской кибербезопасности. Однако в этот раз мероприятие перенесли в Екатеринбург, поэтому...

Информатизация ВУЗа. Предоставление доступа в Интернет и законы – Часть 1

В продолжении ряда статей про Информатизацию ВУЗа предлагаю вашему вниманию статью про одну из основных задач, которую необходимо решить в ВУЗе – это предоставление пользователю доступа в сеть Интернет. Я попытаюсь разобрать необходимый стек ПО, архитектуру построения инфраструктуры и правовые...

Информатизация ВУЗа. Предоставление доступа в Интернет и законы – Часть 1

В продолжении ряда статей про Информатизацию ВУЗа предлагаю вашему вниманию статью про одну из основных задач, которую необходимо решить в ВУЗе – это предоставление пользователю доступа в сеть Интернет. Я попытаюсь разобрать необходимый стек ПО, архитектуру построения инфраструктуры и правовые...

Cамое простое решение для Kerberos сервера на замену Microsoft AD?

Всем привет! Вот такой вопрос прозвучал в комментариях к этой статье, спасибо автору, а еще, нам на предприятие пришло вот такое распоряжение: Читать далее...

Cамое простое решение для Kerberos сервера на замену Microsoft AD?

Всем привет! Вот такой вопрос прозвучал в комментариях к этой статье, спасибо автору, а еще, нам на предприятие пришло вот такое распоряжение: Читать далее...

Мы неправильно воспринимаем учетные записи в экосистемах

Вы наверняка знаете термин "экосистема", который обычно применяют в комплексу сервисов Apple или Google. И Яндекс не отставал. Ваш почтовый ящик на базе Яндекса позволяет вам логиниться практически во все их системы от почты и Браузера, до Диска, Такси, Кино и т.п. Привязанная карта к учетке...