SSC — software supply chain attacks. Атаки на цепочки поставок программного обеспечения

В данной статье мы разберемся что такое цепочки поставки, каким образов на них осуществляются атаки и почему их необходимо защищать, и какими методами. Также разберемся с тем, что такое таксономия атак и как ее использовать на примере Codecov. Читать далее...

SSC — software supply chain attacks. Атаки на цепочки поставок программного обеспечения

В данной статье мы разберемся что такое цепочки поставки, каким образов на них осуществляются атаки и почему их необходимо защищать, и какими методами. Также разберемся с тем, что такое таксономия атак и как ее использовать на примере Codecov. Читать далее...

Тестируем Sangfor WAF: удобное решение для стандартных задач

Привет, меня зовут Александр Быков. В Nubes я руковожу направлением сервисов информационной безопасности. Мы продолжаем серию статей про тестирование межсетевого экрана Sangfor NGAF M5300. В этом посте речь пойдет про модуль WAF. На рынке инфобезопасности есть множество продуктов, у которых по...

Тестируем Sangfor WAF: удобное решение для стандартных задач

Привет, меня зовут Александр Быков. В Nubes я руковожу направлением сервисов информационной безопасности. Мы продолжаем серию статей про тестирование межсетевого экрана Sangfor NGAF M5300. В этом посте речь пойдет про модуль WAF. На рынке инфобезопасности есть множество продуктов, у которых по...

[Перевод] Спортивные часы Garmin: изучаем GarminOS и её ВМ MonkeyC

Коротко: я реверснул прошивку своих Garmin Forerunner 245 Music, обнаружив дюжину уязвимостей в их платформе для разработчиков приложений Connect IQ (CIQ). Уязвимости можно использовать для обхода разрешений и компрометации часов. Представители Garmin сообщили, что некоторые из обнаруженных...

Мы профессионально занимаемся социнжинирингом, и нам за это платят

Нас целая команда экспертов по проникновению в информационные сети. Предположим, мы хотим понять, можно ли украсть данные с крупного промышленного комплекса. Обычно мы стараемся подключиться ко внутренней сети предприятия (однажды даже удалось подключить своё маленькое устройство к свободно...

Мы профессионально занимаемся социнжинирингом, и нам за это платят

Нас целая команда экспертов по проникновению в информационные сети. Предположим, мы хотим понять, можно ли украсть данные с крупного промышленного комплекса. Обычно мы стараемся подключиться ко внутренней сети предприятия (однажды даже удалось подключить своё маленькое устройство к свободно...

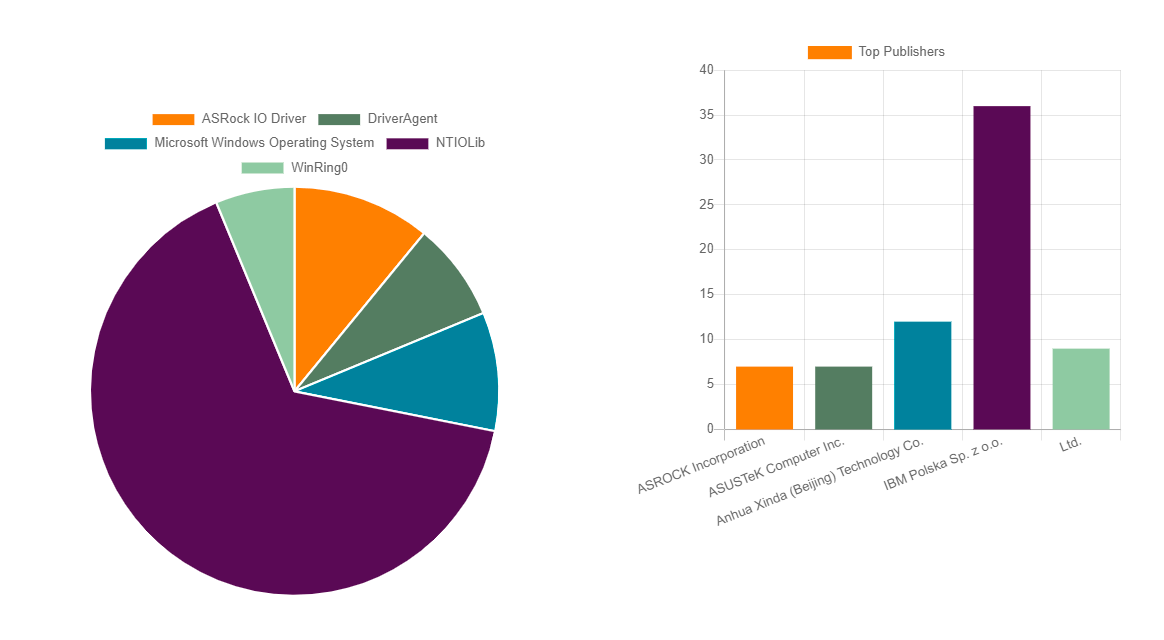

Самые опасные драйверы для Windows

Драйверы — неотъемлемая часть операционной системы, но связанные с ними уязвимости часто недооцениваются. Windows очень легко загружает на уровень ядра практически любые драйверы: подписанные/неподписанные, старые/новые. Если вредоносный код распространяется таким образом, то его трудно обнаружить....

Самые опасные драйверы для Windows

Драйверы — неотъемлемая часть операционной системы, но связанные с ними уязвимости часто недооцениваются. Windows очень легко загружает на уровень ядра практически любые драйверы: подписанные/неподписанные, старые/новые. Если вредоносный код распространяется таким образом, то его трудно обнаружить....

[Перевод] eBPF и его возможности

Откройте для себя современные возможности ядра GNU/Linux, которые пригодятся вам для обеспечения мониторинга, наблюдаемости, безопасности, инжиниринга производительности и профилирования – всё это достижимо при помощи eBPF. Ниже будет разобрано несколько практических случаев и дана информация,...

[Перевод] eBPF и его возможности

Откройте для себя современные возможности ядра GNU/Linux, которые пригодятся вам для обеспечения мониторинга, наблюдаемости, безопасности, инжиниринга производительности и профилирования – всё это достижимо при помощи eBPF. Ниже будет разобрано несколько практических случаев и дана информация,...

Хронология Standoff: как из команды защитников мы выросли в судей кибербитвы

Привет, Хабр! Меня зовут Антон Калинин, в Innostage я занимаюсь развитием киберполигонов. Я хочу поделиться с вами нашим опытом, как мы участвовали в киберитве Standoff на стороне защитников и со временем полностью замкнули на себе функционал Глобального SOC кибербитвы. Читать далее...

Хронология Standoff: как из команды защитников мы выросли в судей кибербитвы

Привет, Хабр! Меня зовут Антон Калинин, в Innostage я занимаюсь развитием киберполигонов. Я хочу поделиться с вами нашим опытом, как мы участвовали в киберитве Standoff на стороне защитников и со временем полностью замкнули на себе функционал Глобального SOC кибербитвы. Читать далее...

Утечка данных сайтов BI.ZONE: результаты расследования и процесс реагирования

30 апреля телеграм-канал DumpForums объявил о взломе наших ресурсов, выложив скриншоты конфигов с персональными данными. Последние двое суток мы работали над тем, чтобы оценить масштабы инцидента и свести ущерб от него к минимуму. Теперь мы готовы публично рассказать о первых результатах этой...

Утечка данных сайтов BI.ZONE: результаты расследования и процесс реагирования

30 апреля телеграм-канал DumpForums объявил о взломе наших ресурсов, выложив скриншоты конфигов с персональными данными. Последние двое суток мы работали над тем, чтобы оценить масштабы инцидента и свести ущерб от него к минимуму. Теперь мы готовы публично рассказать о первых результатах этой...

Безопасность в базах данных

Безопасность баз данных — это как щит, защищающий сокровища, которые хранятся внутри. Изначально базы данных были направлены на сбор и хранение данных. Это стало крайне удобным инструментом, позволяющим легко и быстро получать и обрабатывать информацию. Однако, с появлением многих проблем,...

Безопасность в базах данных

Безопасность баз данных — это как щит, защищающий сокровища, которые хранятся внутри. Изначально базы данных были направлены на сбор и хранение данных. Это стало крайне удобным инструментом, позволяющим легко и быстро получать и обрабатывать информацию. Однако, с появлением многих проблем,...

Использование Google Таблиц в исследованиях OSINT

Приветствую, дорогой читатель! Сегодня мы поговорим про старый, но по-прежнему довольно полезный инструмент под названием «Google Таблицы» и обсудим как его функционал можно использовать в своих OSINT-исследованиях. За подробностями добро пожаловать под кат! Читать далее...