Обзор публикации MITRE «11 стратегий SOC-центра мирового уровня». Часть 1

Дорогие друзья, этой статьей мы начинаем мини-цикл из нескольких постов, посвященных обзору публикации MITRE «11 стратегий SOC-центра мирового уровня». Данный документ является международно признанным сборником лучших практик по построению и управлению SOC-центрами, мониторингу и реагированию на...

Обзор публикации MITRE «11 стратегий SOC-центра мирового уровня». Часть 1

Дорогие друзья, этой статьей мы начинаем мини-цикл из нескольких постов, посвященных обзору публикации MITRE «11 стратегий SOC-центра мирового уровня». Данный документ является международно признанным сборником лучших практик по построению и управлению SOC-центрами, мониторингу и реагированию на...

Ищем иголку вредоносных запросов в стоге трафика: PT NAD vs. Cobalt Strike и Brute Ratel C4

Популярность фреймворков постэксплуатации среди злоумышленников растет: это удобный инструмент контроля зараженных устройств и горизонтального перемещения внутри сети. Они помогают атакующему собрать всю карту сети и связи между узлами в одном интерфейсе, из которого они же и управляются. Среди...

Ищем иголку вредоносных запросов в стоге трафика: PT NAD vs. Cobalt Strike и Brute Ratel C4

Популярность фреймворков постэксплуатации среди злоумышленников растет: это удобный инструмент контроля зараженных устройств и горизонтального перемещения внутри сети. Они помогают атакующему собрать всю карту сети и связи между узлами в одном интерфейсе, из которого они же и управляются. Среди...

Watch Dogs в реальной жизни: что будет, если киберпреступники «взломают город»

Хакерские атаки по объектам городской инфраструктуры способны нанести серьезный урон: вызвать пробки, спровоцировать аварию на заводе, оставить жителей без света и даже отравить водопроводную воду, повысив концентрацию гидроксида натрия. О том, как город ежедневно защищается от киберугроз такого...

Watch Dogs в реальной жизни: что будет, если киберпреступники «взломают город»

Хакерские атаки по объектам городской инфраструктуры способны нанести серьезный урон: вызвать пробки, спровоцировать аварию на заводе, оставить жителей без света и даже отравить водопроводную воду, повысив концентрацию гидроксида натрия. О том, как город ежедневно защищается от киберугроз такого...

Типы информационных систем и их уровни защищённости

Сегодня я хочу рассказать о правовых аспектах информационной безопасности в России, именно правовых аспектах, потому что все типы ИС и уровни/классы защищённости приведены из официальных источников. В последнее время власти страны уделяют большое внимание сфере ИТ, информационная безопасность (ИБ)...

Типы информационных систем и их уровни защищённости

Сегодня я хочу рассказать о правовых аспектах информационной безопасности в России, именно правовых аспектах, потому что все типы ИС и уровни/классы защищённости приведены из официальных источников. В последнее время власти страны уделяют большое внимание сфере ИТ, информационная безопасность (ИБ)...

JavaCard как второй фактор аутентификации в Android-приложении

Зачем нужна двухфакторная аутентификация? Почему именно JavaCard? Что общего у цифровой безопасности и Волан-де-Морта? Делюсь личным опытом… Читать далее...

JavaCard как второй фактор аутентификации в Android-приложении

Зачем нужна двухфакторная аутентификация? Почему именно JavaCard? Что общего у цифровой безопасности и Волан-де-Морта? Делюсь личным опытом… Читать далее...

Запустили новый сервис Setewiki

Инструменты сервиса Setewiki позволят лучше понимать, как работает интернет в России, какие провайдеры являются основными и как связаны различные автономные системы (АС) между собой. Читать далее...

Запустили новый сервис Setewiki

Инструменты сервиса Setewiki позволят лучше понимать, как работает интернет в России, какие провайдеры являются основными и как связаны различные автономные системы (АС) между собой. Читать далее...

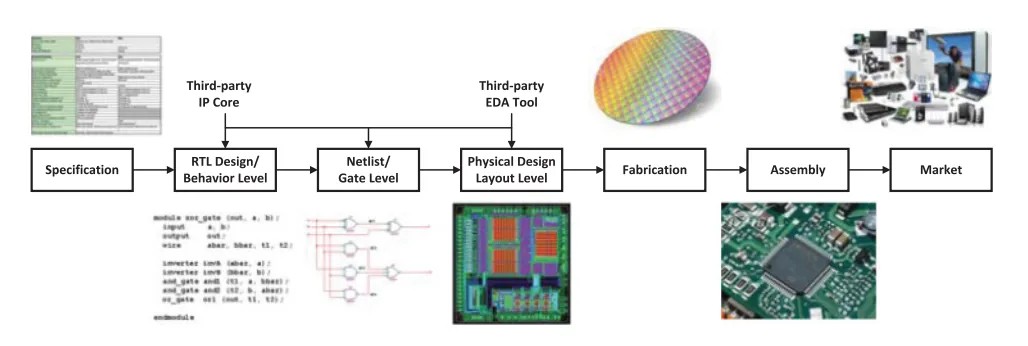

[Перевод] Аппаратные трояны под микроскопом

Хотя индустрия кибербезопасности в основном сфокусирована на атаках на программное обеспечение, не стоит забывать о влиянии на безопасность аппаратных дефектов более низкого уровня, например, тех, которые касаются полупроводников. За последние несколько лет площадь атаки на уровне кремния сильно...

[Перевод] Аппаратные трояны под микроскопом

Хотя индустрия кибербезопасности в основном сфокусирована на атаках на программное обеспечение, не стоит забывать о влиянии на безопасность аппаратных дефектов более низкого уровня, например, тех, которые касаются полупроводников. За последние несколько лет площадь атаки на уровне кремния сильно...

Удобства и боли рендеринга с React-pdf: опыт использования

Привет, Хабр! Меня зовут Алексей Сингур, я — фронтенд-разработчик в проекте KICS (Kaspersky Industrial CyberSecurity) for Networks «Лаборатории Касперского». Если коротко, то наш продукт защищает промышленные инфраструктуры и сети от киберугроз: анализирует трафик для выявления отклонений и...

Удобства и боли рендеринга с React-pdf: опыт использования

Привет, Хабр! Меня зовут Алексей Сингур, я — фронтенд-разработчик в проекте KICS (Kaspersky Industrial CyberSecurity) for Networks «Лаборатории Касперского». Если коротко, то наш продукт защищает промышленные инфраструктуры и сети от киберугроз: анализирует трафик для выявления отклонений и...

Как подружиться с СЗИ? Межсетевые экраны

На написание статьи меня сподвигли воспоминания о трудоустройстве на первую работу и сопутствующие трудности, с которыми мне пришлось столкнуться. Собеседования напоминали «день сурка» — технические специалисты бубнили, что им нужны только работники с большим конкретным опытом, а не...

Как подружиться с СЗИ? Межсетевые экраны

На написание статьи меня сподвигли воспоминания о трудоустройстве на первую работу и сопутствующие трудности, с которыми мне пришлось столкнуться. Собеседования напоминали «день сурка» — технические специалисты бубнили, что им нужны только работники с большим конкретным опытом, а не...