Где больше вирусов: в интернете или на ободке унитаза?

Неразрешенная загадка человечества. Вопрос, ответа на который не знает искусственный интеллект и гугл. Ему посвящали жизнь древние мыслители, ломали голову Евклид и Аристотель. А ведь и правда, где? На первый взгляд может показаться, что вокруг нас на каждом кусочке поверхности проживают миллионы и...

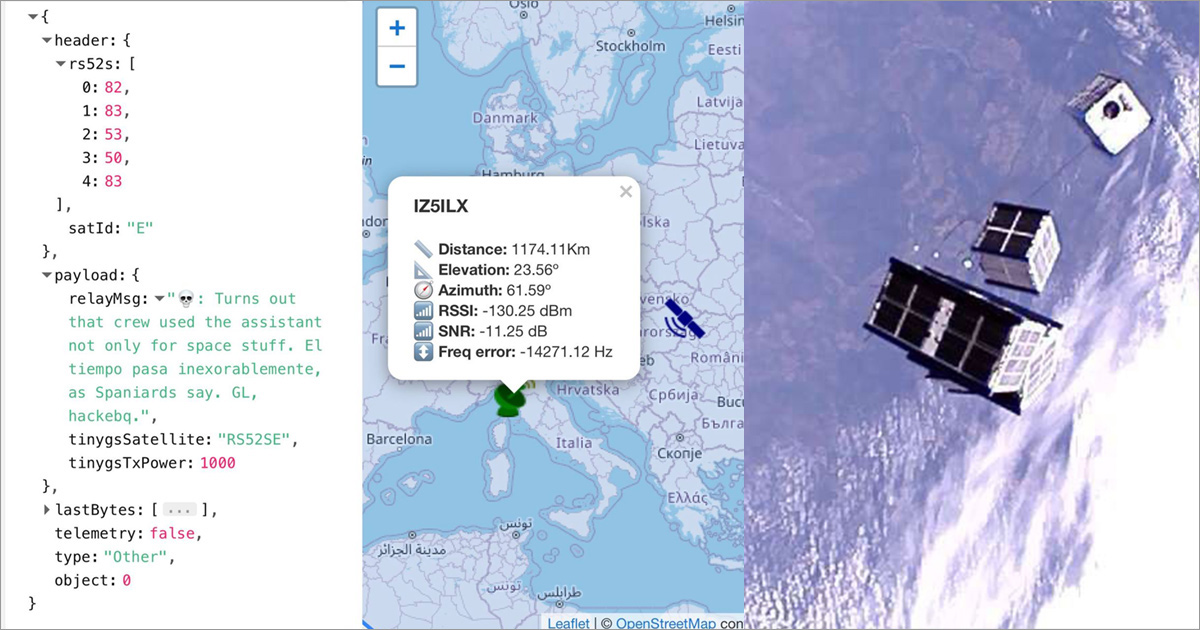

Притворись моим покойным дедушкой, или Как пройти квест по взлому спутника

Череп снова в деле! Рассказываем, как прошёл самый крупный CTF (на этот раз космический) от RUVDS. Реальная фотография нашего спутника Если вдруг пропустили — наше космическое событие. Читать дальше →...

Притворись моим покойным дедушкой, или Как пройти квест по взлому спутника

Череп снова в деле! Рассказываем, как прошёл самый крупный CTF (на этот раз космический) от RUVDS. Реальная фотография нашего спутника Если вдруг пропустили — наше космическое событие. Читать дальше →...

[recovery mode] Библиотека криптования ChaCha20

Современные стандарты разработки пользовательских приложений выдвигают определенные требования к шифрованию информации. Например, документ RFC-7539 содержит подробную и исчерпывающую информацию о том, какие алгоритмы рекомендуется применять и как программировать некоторые из них. Далее предлагается...

[recovery mode] Библиотека криптования ChaCha20

Современные стандарты разработки пользовательских приложений выдвигают определенные требования к шифрованию информации. Например, документ RFC-7539 содержит подробную и исчерпывающую информацию о том, какие алгоритмы рекомендуется применять и как программировать некоторые из них. Далее предлагается...

Оценочный уровень доверия (ОУД4) и ГОСТ Р ИСО/МЭК 15408-3-2013. Оценщик

Привет, Хабр! На связи Антон Башарин, технический директор Swordfish Security. После некоторого перерыва мы продолжаем наш цикл статей, рассказывающий о процессах безопасной разработки в контексте стандартов серии ГОСТ Р ИСО/МЭК 15408. В этом, финальном, материале данной серии мы посмотрим на...

Оценочный уровень доверия (ОУД4) и ГОСТ Р ИСО/МЭК 15408-3-2013. Оценщик

Привет, Хабр! На связи Антон Башарин, технический директор Swordfish Security. После некоторого перерыва мы продолжаем наш цикл статей, рассказывающий о процессах безопасной разработки в контексте стандартов серии ГОСТ Р ИСО/МЭК 15408. В этом, финальном, материале данной серии мы посмотрим на...

Причины по которым пользователи и разработчики недолюбливают Avast

Если рассмотреть причины, по которым пользователи выбирают Avast и AVG (которые принадлежат одной компании), можно выделить следующее: Простота использования, бесплатность и заявленное быстродействие (хотя возникают некоторые вопросы относительно этого). Теперь же взглянем на историю и мой...

Причины по которым пользователи и разработчики недолюбливают Avast

Если рассмотреть причины, по которым пользователи выбирают Avast и AVG (которые принадлежат одной компании), можно выделить следующее: Простота использования, бесплатность и заявленное быстродействие (хотя возникают некоторые вопросы относительно этого). Теперь же взглянем на историю и мой...

Osquery&Fleet. Применение в корпоративной сети на примере яблочных девайсов

Я расскажу о том, что мы с командой сделали для поднятия сервиса по сбору событий и низкоуровневой телеметрии на примере MacOS: как готовили архитектуру, с какими проблемами столкнулись и как их решали. Подробнее остановлюсь на возможностях osquery&Fleet и на том, какие must-have-события рекомендую...

Osquery&Fleet. Применение в корпоративной сети на примере яблочных девайсов

Я расскажу о том, что мы с командой сделали для поднятия сервиса по сбору событий и низкоуровневой телеметрии на примере MacOS: как готовили архитектуру, с какими проблемами столкнулись и как их решали. Подробнее остановлюсь на возможностях osquery&Fleet и на том, какие must-have-события рекомендую...

Методы борьбы с воровством в кружке робототехники (часть 2)

В 2020 году я написал статью о своих наработках в области защиты активов кружка робототехники от краж. За три с лишним года случилось очень много тематических событий: взлом личного ноута и одного из рабочих аккаунтов, странные поползновения конкурентов, и, конечно, вороватые детишки с...

Методы борьбы с воровством в кружке робототехники (часть 2)

В 2020 году я написал статью о своих наработках в области защиты активов кружка робототехники от краж. За три с лишним года случилось очень много тематических событий: взлом личного ноута и одного из рабочих аккаунтов, странные поползновения конкурентов, и, конечно, вороватые детишки с...

Повышаем прозрачность аудита работы в Gitlab

Многие компании выбирающие для себя средства хранения кода и "комбайны" организации процессов CI/CD останавливают свой выбор на Gitlab. С точки зрения небольших и больших организаций, функционала Gitlab вполне хватает, чтоб решать повседневные задачи разработки. Продукт хорошо документирован, имеет...

Повышаем прозрачность аудита работы в Gitlab

Многие компании выбирающие для себя средства хранения кода и "комбайны" организации процессов CI/CD останавливают свой выбор на Gitlab. С точки зрения небольших и больших организаций, функционала Gitlab вполне хватает, чтоб решать повседневные задачи разработки. Продукт хорошо документирован, имеет...

Security Week 2330: критическая уязвимость в продуктах Citrix Netscaler

18 июля компания Citrix закрыла три уязвимости в корпоративных сетевых решениях Netscaler (а именно Netscaler ADC и Netscaler Gateway). Одна из уязвимостей (CVE-2023-3519) — критическая (рейтинг по методу CVSS 9,8 балла), она позволяет злоумышленнику выполнять произвольный код без авторизации. Эта...

Security Week 2330: критическая уязвимость в продуктах Citrix Netscaler

18 июля компания Citrix закрыла три уязвимости в корпоративных сетевых решениях Netscaler (а именно Netscaler ADC и Netscaler Gateway). Одна из уязвимостей (CVE-2023-3519) — критическая (рейтинг по методу CVSS 9,8 балла), она позволяет злоумышленнику выполнять произвольный код без авторизации. Эта...

Nuclei — это просто

Обязательный инструмент для всех багхантеров! Nuclei - это современный, мощный и гибкий инструмент для сканирования веб-приложений и поиска уязвимостей в них. Его простой и понятный синтаксис позволяет создавать свои собственные шаблоны для сканирования тех уязвимостей, которые вас интересуют. В...