[Перевод] Знакомьтесь: 97 вещей которые должен знать каждый Cloud-инженер

Облачные вычисления уже давно стали неотъемлемой частью нашей жизни, и все больше компаний предоставляют свои услуги через облако. Облачные сервисы уже используются в различных отраслях. Однако, не все компании понимают, как использовать облако эффективно. Эта книга может помочь IT специалистам из...

Как мы создаём защищённые автоматизированные рабочие места

Разведчики и люди, занимающиеся промышленным шпионажем, с помощью специального оборудования могут с расстояния в несколько сотен метров перехватить информацию с монитора своей цели. А почти в любую плату компьютера, в кулер или в настенные часы можно встроить устройство перехвата. Вместе с...

Обзор утилиты для поиска секретов TruffleHog

При написании программного кода или при редактировании конфигурационных файлов порой можно случайно оставить чувствительные данные (такие данные обычно называют секретами или просто secrets). Обычно к секретам относят такую информацию как логины, пароли, ключи, API-токены и т. д. Чем может грозить...

Раскрой тайну убийства, чтобы присоединиться ко взлому века

Хабр, на этот раз я задумал нечто на самом деле грандиозное – взломать целое государство не пытался еще никто. Детали будут позже, а пока вам нужно знать лишь одно: я ищу помощников. Пройдёте мой тест – получите право присоединиться к команде мечты и пойти на большое дело. Читать дальше →...

Security Week 2344: исследование кампании «Операция Триангуляция»

На прошлой неделе в Таиланде прошла конференция Security Analyst Summit, организованная «Лабораторией Касперского». Одной из главных тем конференции стало исследование атаки, которая получила название «Операция Триангуляция». О ней стало известно в июне, когда эксперты «Лаборатории Касперского»...

Как я делал то же, что и ФСТЭК, когда это еще не было трендом

Всем привет, меня зовут Андрей Рогов. В СИГМЕ, где мы разрабатываем и внедряем ИТ-решения для всей электроэнергетики — от контроля работы электростанций до расчета платежей «за свет», я работаю в отделе аудита и консалтинга. А значит, в мои должностные обязанности входит написание множества...

Как выращивать SOC на корпоративной ферме

Леди и джентльмены! Эта история о том, как группа из пяти инженеров-универсалов в течение года преобразовалась и выросла в полномасштабный Security Operations Center из трёх специализированных линий. Когда-то мы и правда считали, что можем в 4-5 пар глаз отслеживать состояние всех критически важных...

Как распознать мошеннический сайт. Памятка безопаснику для обучения пользователей основам ИБ

Продолжаю делиться советами на основе собственного опыта о том, как сеять умное-доброе-вечное среди сотрудников и при этом не наломать дров. В предыдущей статье речь шла про формы и форматы обучения на примере темы «Пароли». Сегодня же хочу сфокусироваться на теме фишинговых сайтов. Под катом...

Поймай меня, если сможешь: как найти хакера в инфраструктуре с помощью ML

По результатам пентестов, проведенных нашими специалистами в 2021–2022 годах, 96% компаний оказались не защищены от проникновения в локальную сеть, причем в 8 из 10 организаций мог бы проникнуть даже низкоквалифицированный злоумышленник. Среди протестированных предприятий каждое пятое — из отрасли...

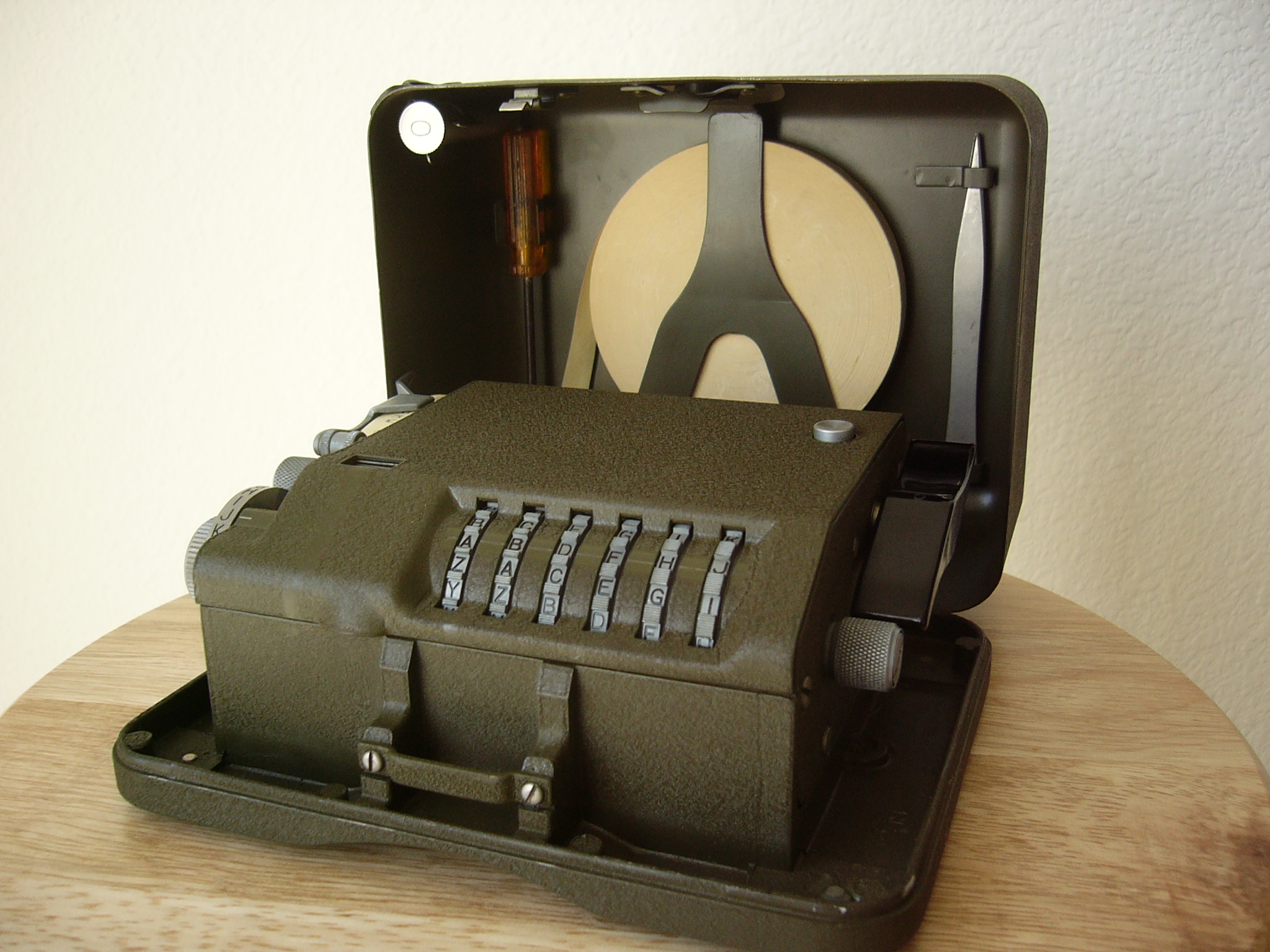

John the Ripper и Hashcat. Эволюция брутфорса

Шифровальная машина M-209B стала прообразом первой юниксовой утилиты для шифрования паролей crypt Кража баз паролей из взломанных систем — распространённая проблема. Особенно остро она стояла в первые годы развития Unix, когда пароли хранились в открытом виде. Утечка такой базы означала полную...

FAQ по Shadowsocks/XRay/XTLS/Reality/Nekobox/etc

Эта статья - сборник разных вопросов и ответов на них, которые звучали в комментариях к моим предыдущим статьям (Современные технологии обхода блокировок: V2Ray, XRay, XTLS, Hysteria, Cloak и все-все-все, Bleeding-edge обход блокировок с полной маскировкой: настраиваем сервер и клиент XRay с...

IP калькулятор глазами админа или инструмент для работы со списками сетей

Тема больших списков IP адресов не перестаёт быть актуальной, не обошла она и меня стороной, вызвав, скорее, академический интерес. Желание покрутить-повертеть базы адресов переросло в проект-хобби выходного дня – одностраничное веб-приложение претендующее на роль помощника системного...

Пентест физических идентификаторов. Часть 1

В сегодняшней статье я предлагаю обратить внимание на такой важный аспект информационной безопасности как физическая безопасность. Традиционно, практически все рекомендации по обеспечению защиты ЦОД, контролируемой зоны, виртуализации, контейнеризации и много другого начинают с необходимости...

История о том как я на один из самых дешёвых Orange Pi анонимную сеть пытался накатывать

Этак три-четыре года тому назад я интересовался одноплатниками, микрокомпьютерами, мини ПК и т.п. малыми вещами. Было удобно такие компьютеры транспортировать при путешествиях, перемещать при переездах, да и если брать миники, то их можно вполне корректно и нормально использовать в качестве...

Как защитить свою форму верификации от ботов

Огромное число онлайн-бизнесов сегодня рискуют потерять миллионы рублей из-за проблем с кибербезопасностью. Злоумышленникам не обязательно даже разрабатывать вирусное ПО или искать бэкдоры в корпоративных сервисах — достаточно просто перегрузить форму верификации массовыми SMS или звонками....

HackTheBox Authority writeup- получаем права админа через PassTheCert

Приветствую вас, кулхацкеры. Сегодняшний райт будет посвящен прохождению машины с HackTheBox под названием Authority. Читать далее...

Создаем свой VPN с защищенным от блокировок протоколом AmneziaWG, или WireGuard на максималках

Всем привет! Возможно уже совсем скоро разные новостные и IT-ресурсы будут подчищать информацию о способах обхода блокировок. А пока этого не случилось, запасаемся полезными гайдами и разворачиваем свои собственные VPN с защищенными от блокировок протоколами. Расскажу как это сделать, как...

«Берегите платье снову, а персональные данные смолоду»: рассуждения и советы по цифровой гигиене

Всем привет! Меня зовут Андрей, я специалист по информационной безопасности в Selectel. За время своей работы я понял, что часто люди используют правила цифровой гигиены в профессиональной деятельности, но совсем забывают про них в обычной жизни. По данным компании RTM Group, за 2021 год в России...