Найм хакеров глазами рекрутера: аналитика и советы для пентестеров и хедхантеров

Привет! Меня зовут Альбина Семушкина, я — лид рекрутинга в Бастионе. Именно я занимаюсь поиском и наймом хакеров, которые затем проводят оценку безопасности IT-инфраструктуры наших клиентов. Недавно я провела небольшой эксперимент и выложила на HeadHunter резюме пентестера, чтобы проанализировать...

Как защитить бизнес при внедрении LLM (часть 1)

Новый мир с LLM — прекрасен! Нам, инженерам, он открывает много перспектив. А тем, кто его незаконно использует — предоставляет новые страшные инструменты. Как же защитить свой бизнес от угроз нейросетей? Меня зовут Евгений Кокуйкин и я — руководитель AI продуктов компании Raft. Занимаюсь...

Инструкция по SCA: генерация SBOM, инструменты, отличия

Анализ сторонних компонентов ПО становится всё более актуальным в свете увеличения числа уязвимостей в открытом исходном коде. Популярные репозитории содержат более 20 тысяч потенциально опасных пакетов. Сегодня мы поговорим о спецификации SBOM (Software Bill of Material), обсудим, в каких сферах...

[Перевод] Что это за устройство у меня в комнате?

Примерно год назад я переехал в новую квартиру. Одной из причин её выбора стал возраст здания. Строить его закончили в 2015 году, что гарантировало неплохую теплоизоляцию на зиму, а также кучу приятных мелочей наподобие Ethernet-разъёмов в каждой комнате. Однако в квартире обнаружилась одна деталь,...

Доступ к серверу за NAT

Решил собрать в одну кучку все известные мне способы попадать на свой(или чужой) сервер, который находится за NAT. Читать далее...

Спектр: контроль файловых хранилищ

Проблема контроля конфиденциальных данных актуальна практически для всех предприятий. Корпоративные данные существуют в большом количестве различных форм и размеров. Но, как правило, обычно их делят на структурированные (формат баз данных) и неструктурированные (текстовые файлы, видео, изображения...

Установка и настройка tor в Linux Mint

Предположим, что вы захотели получить информацию с сайта расположенного на домене onion. В общем-то, ничего особенного в этом нет. Даже, в какой-то мере проще, чем в клирнете. Все потому, что здесь используется очень мало скриптов. А следовательно, к особым ухищрениям для парсинга страниц можно не...

PKI для IOT, архитектура защищенной сети ESP32 + Mosquitto SSL и Flash Encryption для хранения сертификатов

Цель статьи - показать вариант построения защищенной Iot-инфраструктуры для сети устройств на базе ESP32 и обменяться опытом. Общую идею и весь проект разделил на темы: • развертывание mosquitto SSL/TLS из docker-контейнера • создание сертификатов для брокера Mosquitto SSL и клиентов ESP32 •...

Безопасник познает ОУД. Применение ОУД в АСУ ТП. Часть 1 (Задание на безопасность)

Попытка подружить ГОСТ15 408, ОУД, безопасную разработку и вот все эти страшные вещи с разработкой приложений и систем для АСУ ТП. Вляпаться...

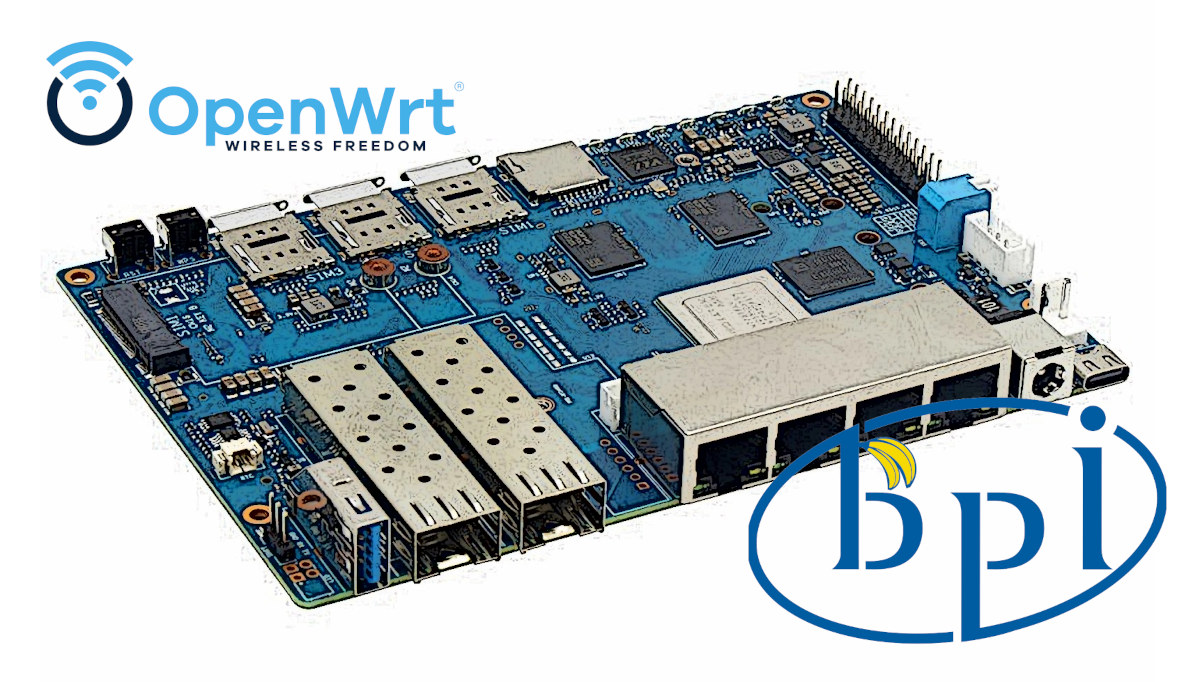

OpenWrt отмечает 20 лет выпуском собственного маршрутизатора

В 2024 году опенсорсному проекту OpenWrt исполняется 20 лет. Разработчики решили отпраздновать этот юбилей дизайном нативного маршрутизатора OpenWrt One/AP-24.XY. Пока что это идея, предложенная на обсуждение сообществу. В целом, преимущества свободной прошивки OpenWrt для маршрутизаторов хорошо...

Фишинг «фичи» Телеграма

Телеграмм старается быть безопасным, но как написано в их BugBounty программе, социальная инженерия - вне скоупа. В этом я с ними абсолютно согласен. Но они считают, что под это попадают и все небезопасно реализованные функции, которые могут использоваться только для социальной инженерии. В этом...

Apple M1 — разбор с точки зрения аппаратной безопасности

Давным-давно, в далёкой-далёкой яблочной компании зародилась идея создать собственный процессор для ноутбуков. И вот, спустя годы, Apple презентовала свой десктопный процессор M1. В этой статье мы сосредоточимся на разборе безопасности свежего процессора от Apple. Компания всегда уделяла...

[Перевод] Базовая гигиена серверов Linux (часть 1)

Всем привет! Для того, чтобы усилить безопасность серверов Linux привожу ниже советы, основой которых является публикация 40 Linux Server Hardening Security Tips [2023 edition] Вивека Гите. В приведенных инструкциях предполагается использование дистрибутив Linux на базе Ubuntu/Debian. Часть...

Изучение недооцененной силы Биткоин утилит: подробное руководство в Google Colab

В этой статье мы поговорим о Биткоин утилитах которые многочисленны и разнообразны. Его децентрализованный характер и отсутствие посредников делают его мощным инструментом для самых разных случаев использования. Поскольку технология продолжает развиваться и развиваться, мы можем ожидать увидеть еще...

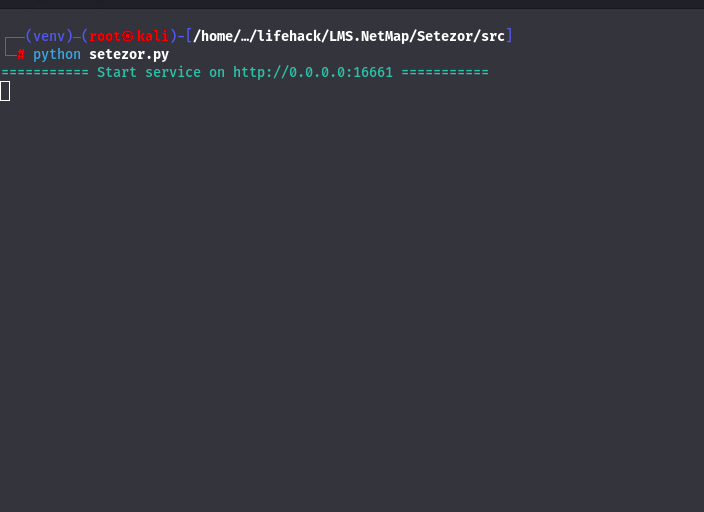

Сканируем сеть. Собираем информацию об организациях

Снова рад приветствовать всех подписчиков и читателей! Сегодня хочу представить вашему вниманию несколько инструментов OSINT подходящих для сканирования сети и сбора информации об организациях. В этой статье подробно разберём установку, настройку и использование каждого инструмента, так же разберём...

Обзор ПО «VNCM»

Удаленная работа все чаще считается обычной практикой и становится неотъемлемой частью современного рынка труда. Однако успех такого формата работы в долгосрочной перспективе зависит от наличия инструментов, необходимых для того, чтобы работать дистанционно. Мир заставляет подстраиваться под реалии...

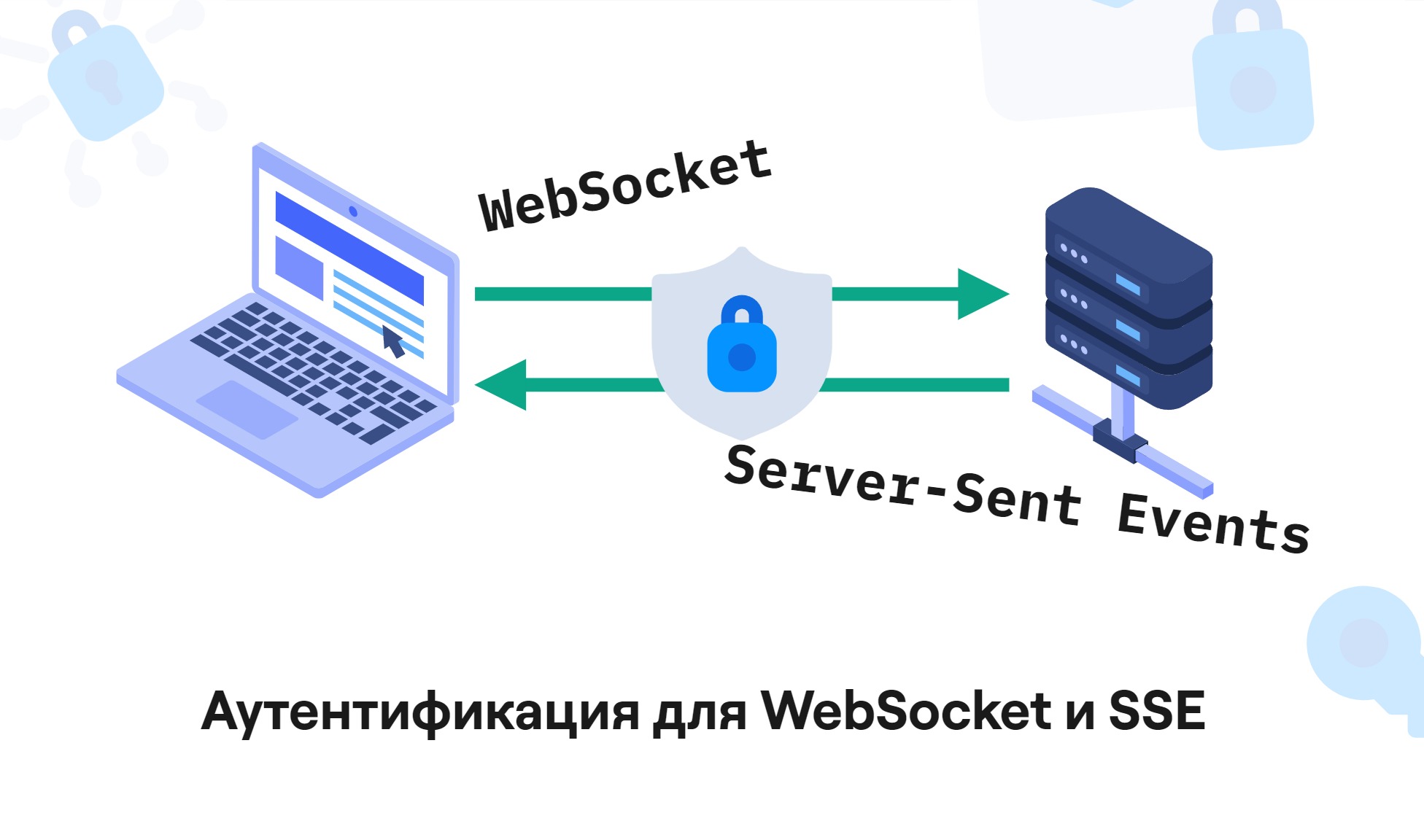

Аутентификация для WebSocket и SSE: до сих пор нет стандарта?

WebSocket и SSE появились более десяти лет назад, однако до сих пор в стандартах отсутствуют рекомендации по решению задачи аутентификации для подобных соединений. В статье разберем особенности аутентификации применительно к протоколу WebSocket и технологии Server-Sent Events, обсудим, какие нюансы...

Перечислить всех. Красота русских фамилий как фактор уязвимости в пентестах Active Directory

Во время очередного пентест-проекта на внешнем периметре Заказчика была обнаружена широко известная в узких кругах пентестеров инфраструктурная служба Outlook Web Access (OWA). OWA примечательна тем, что это WEB-интерфейс почтового сервера Microsoft Exchange. Скорее всего, вы слышали, как минимум о...