Исследуем лицензирование Cockroach DB до Enterprise или не случившийся хард-реверс-инжиниринг

Как известно java компилируется в байт-код, скомпилированные классы также богаты мета-информацией для обеспечения механизма рефлексии что в совокупности позволяет довольно легко декомпилировать java-приложения обратно в java-код. Смотря в окошко рандомного java-приложения, строго требующего ключа...

Телефонные мошенники: как банк становится соучастником

Эта статья частично не соответствует тематикам хабра, но основанная на моем личном опыте и касается важной составляющей информационной безопасности. Исходя из постоянного новостного фона, про телефонных мошенников, казалось бы что мы уже знаем об этом всё, чтобы на это не вестись, да и в целом...

Как поменялась защищенность российских компаний за год? Делимся результатами исследования

Привет, Хабр! Каждую весну мы традиционно несем в массы результаты нашего глобального исследования. Это исследование мы проводим вот уже седьмой год подряд рамках серии практических конференций Road Show SearchInform. В 2023 году мы опросили 1200 руководителей и сотрудников ИБ‑подразделений...

Как запороть фишинг: советы пентестерам

Добрый день, уважаемые коллеги. Меня зовут Семьянов Дмитрий и я специалист по тестированию на проникновение в группе компаний Innostage. Мы в команде регулярно проводим фишинг в рамках повышения киберустойчивости. За многолетний опыт мы набили много шишек и с радостью дадим вам вредных советов,...

Карьера в кибербезопасности, или Как расти в ИБ

Ежегодно тысячи выпускников программ по ИБ, начиная свой карьерный путь, задаются вопросами: как развиваться в кибербезопасности и к какой должности стремиться? какие задачи я смогу решать через несколько лет? смогу ли я изменить свой карьерный путь, если пойму, что мне становится скучно? Меня...

Удаленный доступ с помощью Континент TLS

По статистике Positive Technologies за 2020 год в 100% компаний выявлены нарушения регламентов информационной безопасности. Среди всех нарушений в 64% компаний используются незащищенные протоколы. Незащищенный протокол означает, что данные передаются без шифрования и не имеют защиты от...

Без про-v-ода. Поднимаем точку доступа ловушку, тестируем сети на проникновение

Введение Снова рад приветствовать всех читателей статьи! Продолжаю рубрику "Без про-v-ода" в которой я рассказываю про беспроводные технологии, сети, устройства, их эксплуатацию и тестирование на безопасность. Сегодня хочу рассмотреть с вами так же некоторые инструменты для тестирования на...

Обнаружение SSH-туннелей по размеру пакетов

Иллюстрация из книги «Справочник киберсантехника» Протокол SSH — очень мощный инструмент, который используется для удалённой консоли или передачи файлов (scp, sftp). Есть менее известная функция перенаправления портов. Такие SSH-туннели используются для пробития файрволов и хорошо скрываются от...

Open Canary – приманка для хакера

Приманивание является одним из распространенных способов выявления активностей злоумышленников. Решения класса honeypot (горшочек с мёдом) это ресурс, представляющий собой приманку для злоумышленников. На практике это как правило специальное приложение, эмулирующее наличие уязвимых сервисов на...

DLP: предотвращаем утечки

Утечки данных являются одной из главных проблем современного мира ИТ. Персональные данные, конфиденциальная информация, коммерческая тайна а иногда и что-то более секретное периодически у кого-нибудь утекает и всплывает на просторах Даркнета, телеграмм каналах для пробива и прочих полезных...

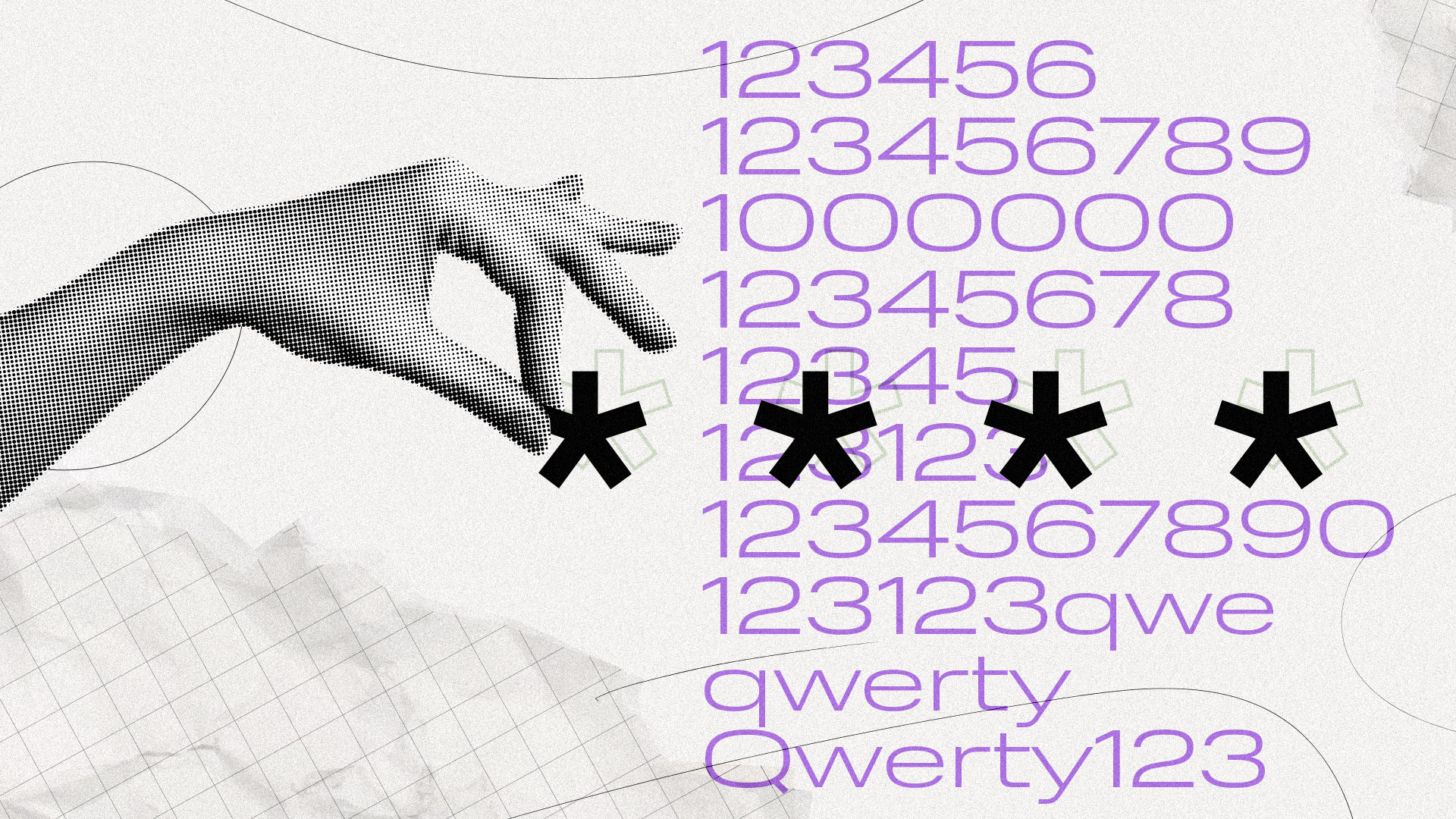

[Перевод] Я знаю, каким был твой пароль прошлым летом…

Мы провели последние шесть месяцев за изучением взломанных, за последние два года, паролей и создали несколько инструментов позволяющих лучше понять стратегии их создания. И вот, что получилось в результате. Читать далее...

Пин коды от кредитных карт. Трудно запомнить. Нельзя забыть. Поэтому я их пишу прямо на самих картах

Когда у человека одна кредитная/дебитная карта, то думаю, он вполне сможет запомнить ее пин код. И когда две тоже. Когда их три и более, то уже можно и записать на всякий случай. А где лучше записать пин код? Правильно! Прямо на самой карте! Читать далее...

Хакатон Demhack: успехи проектов и новый анонс

В сентябре 2023 года прошёл седьмой хакатон Demhack. Тогда особенно тревожной была ситуация с VPN, которые массово начали блокироваться в России через ТСПУ. И естественно эта тема стала центральной. Вторым значительным направлением разработки внезапно оказались инструменты для выявления пропаганды...

[Перевод] Noted на Hack The Box: Искусство цифрового детектива

Саймон, разработчик, работающий в компании Forela, сообщил команде CERT о записке, появившейся на его рабочем столе. В записке утверждалось, что его система была взломана и что с рабочей станции Саймона были собраны конфиденциальные данные. Злоумышленники вымогали данные с его рабочей станции и...

Как взломают ваш Postgres

Все знают что плохо оставлять дефолтные пароли. Но что произойдет если поднять PostgreSQL позабыв о безопасности? Нас взломают? Как быстро взломают? Я развернул PostgreSQL , настроил сборку логов и ниже расскажу что будет (спойлер - вас очень быстро похекают) Что случилось?...

[Перевод] Глубина вашего виртуального кошелька: Что финтех-приложения знают о вас?

Доброго времени суток. Хотел предложить вашему вниманию перевод интересной статьи о расследовании, связанном с персональными данными компаниями Maldita.es, Tactical Tech и SocialTIC на территории ЕС. Расследование затронуло приложения связанные с финансами, так называемый финтех. И выводы, к...

Почему пароли безнадежно устарели и зачем ими до сих пор пользуются?

В феврале вышло исследование компании DLBI по самым популярным паролям в России. Аналитики собрали учётные записи (электронная почта — пароль), утёкшие в 2023 году, выделили из них уникальные. Всего получилось 44 млн записей. На основе этой базы исследователи составили топ самых популярных паролей....

Надежный обход блокировок в 2024: протоколы, клиенты и настройка сервера для чайников

Поскольку блокировки интернета в РФ в последние недели и месяцы многократно активизировались, а госмаразм все крепчает и крепчает, стоит еще раз поднять тему обхода этих самых блокировок (и делаем ставки, через сколько дней на эту статью доброжелатели напишут донос в РКН чтобы ограничить к ней...