Обеспечение безопасности загрузчика GRUB в Linux

Безопасность компьютерных систем является одним из ключевых аспектов в современном мире цифровых технологий. С каждым днем возрастает число кибератак, направленных на нарушение конфиденциальности данных, а также вторжение в личную жизнь и нанесение ущерба бизнесу. В этом контексте обеспечение...

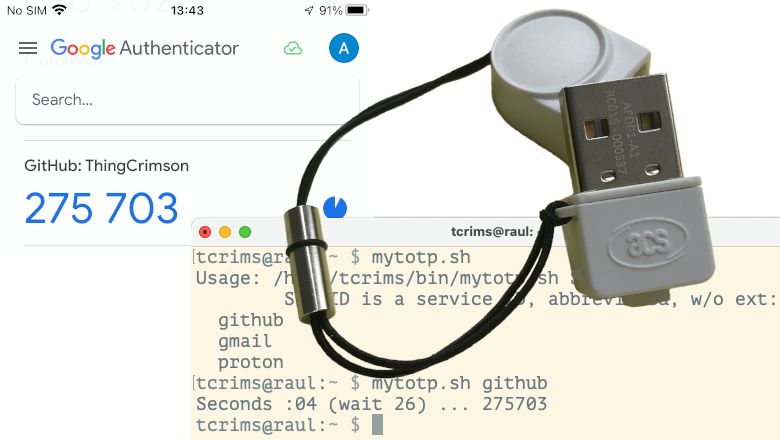

TOTP без смартфона, послесловие

После публикации статьи «TOTP без смартфона» она получила много интересных и полезных комментариев. Я решил подождать, пока обсуждение затихнет и провести работу над замечаниями и высказанными мыслями. Поскольку объём работы оказался достаточно большой, то оформил её в виде отдельной...

Никому нельзя верить на слово в безопасной разработке, или Еще один взгляд на SCA

Захожу я в английский клуб. Там все сидят, выпивают, в карты играют. Смотрю — в очко режутся! Сел я за столик, взял карты. У меня — 18. А мой соперник говорит: «20». Я ему: «Покажи!». А он мне: «Мы, джентльмены, верим друг другу на слово». И вот тут-то мне поперло. Но в ИБ так не пройдет, нужна...

Устройство памяти процессов в ОС Linux. Сбор дампов при помощи гипервизора

Иногда для анализа ВПО или, например, для отладки какого-либо процесса может потребоваться дамп памяти процесса. Но как его собрать без отладчика? Постараемся ответить на этот вопрос в этой статье. Задачи: - Обозначить цель сбора дампа процесса. - Описать структуру памяти процессов в Linux и...

Мошенники. Вектор атаки на айтишников через LinkedIn

Кажется, только что испытал на себе новый вектор атаки на айтишников. Почему думаю, что на айтишников? Потому что через LinkedIn и, очевидно, с айтишников есть, что взять. Читать далее...

Анализ фишинга с Venom RAT

В начале апреля в организации Российской Федерации (и не только) пришли письма от неизвестного отправителя. В содержимом письма, кроме пожелания хорошего дня и просьбой ответить «скорее», находился RAR архив, а внутри архива *.bat файл. После проверки содержимого в песочнице были предоставлены...

Фальшивые криптокошельки в официальном каталоге Ubuntu — индикатор более серьёзной угрозы

Через официальный каталог приложений Ubuntu Snap некоторое время распространялся фейковый криптокошелёк, средства с которых сразу переводились на сторонний адрес. У одного из пользователей удалось увести 9,84 BTC. Это типичная supply chain attack, один из самых опасных видов атак. Он предполагает...

Инструменты, уязвимости и атаки на беспроводные технологии. Злой двойник и плата глушилка

Введение Снова рады приветствовать дорогих читателей! Продолжаем рубрику статей "Без про-v-ода" в которой мы обозреваем для вас различные инструменты, уязвимости и атаки на беспроводные технологии или протоколы. Wi-Fi технология стала неотъемлемой частью нашей повседневной жизни. Мы используем...

Препарируем Wazuh. Часть 3: источники не из коробки

В предыдущей статье мы говорили о том, как можно подключить к Wazuh стандартные источники, идущие, что называется, «из коробки». С ними все относительно просто: выполняем действия, представленные в инструкции по подключению Wazuh на источнике, выполняем необходимые правки на стороне агента и все...

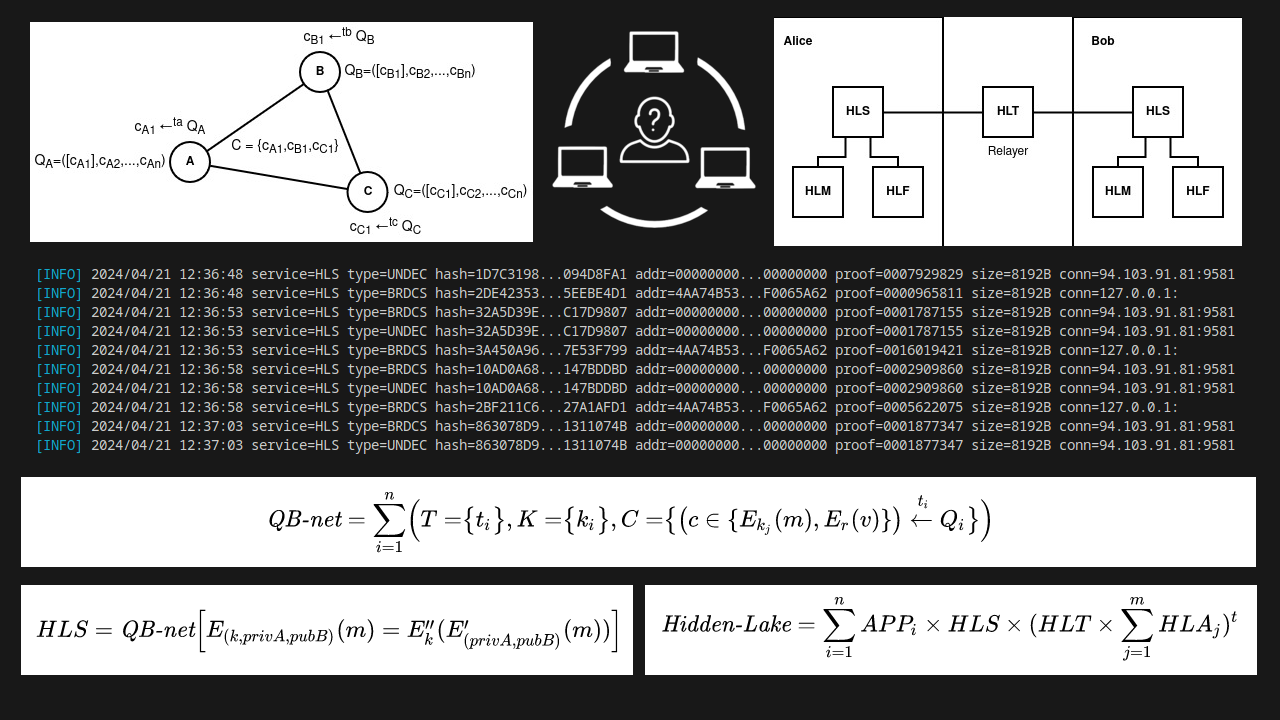

Анонимная сеть Hidden Lake → анализ QB-сетей, функций шифрования и микросервисов на базе математических моделей

Анонимная сеть Hidden Lake (HL) - это децентрализованная F2F (friend-to-friend) анонимная сеть с теоретической доказуемостью. В отличие от известных анонимных сетей, подобия Tor, I2P, Mixminion, Crowds и т.п., сеть HL способна противостоять атакам глобального наблюдателя. Сети Hidden Lake для...

Разбор новой атаки кибершпионов Sticky Werewolf с использованием Rhadamanthys Stealer

5 апреля 2024 года на платформу VirusTotal была загружена вредоносная ссылка кибершпионской группы Sticky Werewolf. Внимание аналитиков тогда привлекла новая для группы полезная нагрузка – злоумышленники использовали Rhadamanthys Stealer, стилер с модульной архитектурой, написанный на C++ и...

Идеальный кейс внедрения DevSecOps. Так бывает?

Привет, на связи отдел безопасной разработки СИГМЫ (ОБР). И хоть наша команда сформировалась относительно недавно, мы уже приобщились к «вечному» — а именно «противостоянию» разработки и безопасников. Если вы читаете эту статью, скорее всего такое знакомо и вам. Но иногда в этом взаимодействии...

Атака Kerberoasting без пароля пользователя — миф, или новая реальность?

Всем привет! Меня зовут Алексей, я работаю в компании «Визум», и занимаюсь тестированием на проникновение, направления классические – инфраструктура и веб. Данную статью меня сподвиг написать мой друг и коллега – Михаил Л., совместно с которым мы и провели данный небольшой ресерч. Все, кто, так или...

Гринч — похититель госэкзаменов

Наша «любимая» рубрика — рассказать о кейсе информационной безопасности для очень важной системы, о которой никто, кроме специалистов, не знает. И при этом рассказать так, чтобы эту самую информационную безопасность не нарушить. Кейс ГИС РИС ГИА как раз из таких. За аббревиатурой ГИС РИС ГИА вполне...

Процессы ИТ и ИБ

Ранее мы обсуждали точки соприкосновения ИТ и ИБ в разрезе технических решений, а также сценарии их использования и обмена опытом. Осталось подняться на уровень выше и понять, откуда в принципе начинаются все противоречия и проблематика - к процессам. Читать далее...

Проведение фишинг-учений с использованием вредоносных ссылок и HTML-приложений. Часть 1

Многим угрозам можно противопоставить технические средства защиты информации (СЗИ): как базовые, так и системные решения. Но сколько бы ни стоило СЗИ, и сколько бы ни знал о устройстве инфраструктуры специалист, главной головной болью все равно остается человеческий фактор. Прежде всего —...

Вы все еще пишете многопоточку на C++ с ошибками синхронизации?

Привет, коллеги! В этой статье я покажу свой подход к написанию многопоточного кода, который помогает избежать типовых ошибок, связанных с использованием базовых примитивов синхронизации. Демонстрация идеи будет проходить на живых примерах кода на современном C++. Большинство описанных решений я...

Погружаемся в PEB. Подмена аргументов командной строки в запущенных и suspended процессах

Про спуфинг аргументов в PEB было рассказано многое, но, если честно, ни разу не попадалась статья про изменения аргументов прямо в рантайме. Немного разобрались, как добраться до PEB руками в IDA Pro и написали простейшее приложение для манипуляции аргументами в PEB. Читать далее...