[Перевод] tKC или «Как глухой из Африки cracking-сцену захватил»

**Многие слышали о Кевине Митнике – иконе хакерского сообщества, но мало кто знает, что у крэкерского мира тоже есть своя икона – tHE kEYBOARD cAPER. Эта статья описывает период жизни, когда его команда доминировала над всей cracking-сценой. Детство Первый ПК и первая BBS Wolfenstein BBS и первый...

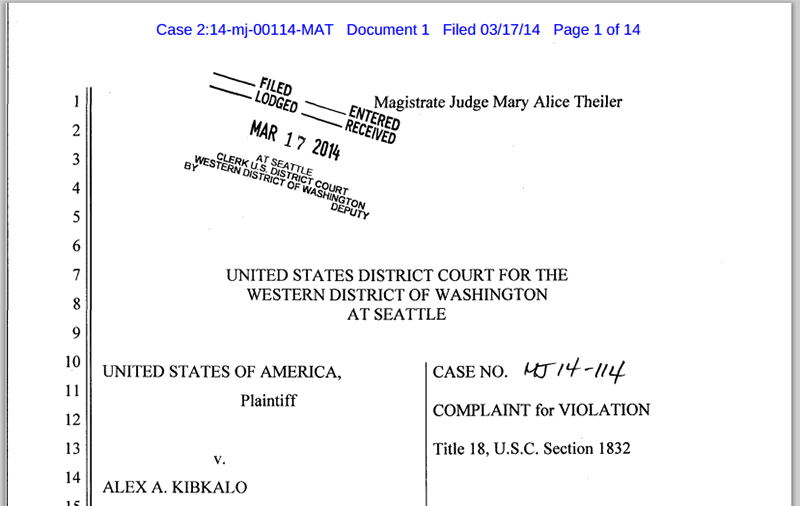

Опубликованы судебные документы на Алексея Кибкало

История с задержанием в США известного российского разработчика, которого подозревают в разглашении торговых секретов Microsoft, получила продолжение. Опубликован полный текст документа, поданного в суд западного округа Вашингтон в Сиэтле. Документ датируется 17 марта 2014 года. Судья — Мэри Элис...

Google ввел шифрование Gmail-трафика между дата-центрами для надежной защиты данных пользователей

Сегодня корпорация Google заявила о том, что команда проекта Gmail решила ввести шифрование «почтового» трафика Gmail между дата-центрами. Это сделано, по большей части, для защиты личных данных пользователей от северокорейских шпионов NSA и прочих возможных служб, занимающихся перехватом и...

ФБР задержало российского программиста по наводке Microsoft

Вчера в Сиэтле агенты ФБР задержали российского программиста Алексея Кибкало по подозрению в разглашении торговых секретов Microsoft. Выпускник мехмата МГУ, кандидат наук Алексей Кибкало (akibkalo) ... Источник:Хабрахабр, Информационная безопасность...

The Washington Post: NSA «пишет» 100% всех международных звонков в США

Один из слайдов «летучки» для работников NSA Подробности деятельности такой организации, как NSA, постепенно, с подачи Эдварда Сноудена, обрастают все большим количеством деталей, зачастую, почти фантастических. К примеру, ранее уже сообщалось, что в США есть система, работающая в интересах...

Новое на PHDays IV: как взломать Gmail, шпионить через телевизор, подслушать любой телефонный разговор и уронить WordPress

Громкие разоблачения и скандалы, связанные со взломом электронной почты влиятельных пользователей, всегда сопровождаются спорами о подлинности попавшей в сеть переписки. До сих пор считалось, что корректная подпись DKIM однозначно указывает на автора корреспонденции. Но стоит ли на сто процентов...

Священная корова, карма и усы: как и почему индусы неравнодушны к ИБ

В последнее время зачастил в Индию. Видимо, такая карма у моих усов: любят меня индусы, да и мне, в целом, Индия тоже по душе. Сегодня поговорим о том, чем богат мир информационной безопасности этой страны, какие конференции проходят в основных городах, и, по традиции, не обойдемся без маленьких...

Взаимодействие сканеров уязвимостей с Metasploit. Часть 2

Требуемое программное обеспечение: Kali Linux. Необходимые знания: опыт работы с консолью Linux-систем (в частности, дистрибутивом Kali Linux) и консолью Метасплойта. В первой части мы познакомились с модулями для обнаружения уязвимостей при аутентификации (SMB Login ... Источник:Хабрахабр,...

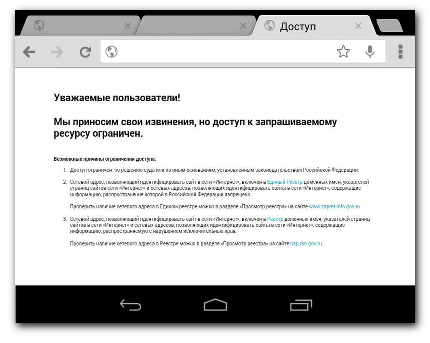

«Запретите им запрещать» или обратная сторона реестра запрещенных сайтов

Быть может создатели реестра запрещенных сайтов не думали о том, что такое возможно. А может им было известно о такой возможности, но они не придали ей должного значения. А может им не было дела до возможных технических проблем при реализации реестра, и «лишь бы запретить». А может им было ......

Щит и меч в системах ДБО – 2, или как бороться с MITM-атаками и несанкционированным удаленным доступом

В январе 2013 мы уже писали про универсальное решение для систем ДБО. За прошедший год был совершен ряд переработок, направленных на совершенствование защиты от хищений и увеличение юзабилити. Заняться этим нас подвигло резкое увеличение числа атак на системы ДБО, связанных с использованием...

Впечатления от китайской warez-сцены

*много букв, местами неполиткорректно, текст лежал в столе 5 лет. Первое знакомство с представителями Китая на Сцене произошло через 2 дня после моего «входа» в ту самую Сцену. Мне понадобился доступ к популярному в то время варез-FTP “Typhoon Epicenter” (о том, что он располагался ......

Великий Российский Фаервол, что будет когда занавес опустится?

Как мы все видим, ситуация со свободой интернета в России ухудшается, что было невообразимо вчера, уже вызывает смех сегодня. Палка уже на полметра вошла в маршрутизатор, создав ограничение, но есть еще такие же пол метра, до кнопки выключения. В данном посте я постараюсь объективно описать с...

Сайт НАТО «положен» КиберБеркутом

Похоже, что эта неделя запомнится как самая насыщенная по количеству кибератак на государственные ресурсы различных стран. Ранее СМИ сообщали, что DDoS-атакам подверглись различные российские сайты, в том числе, ЦБ, «Первый канал», канал «Россия» и ресурс президента РФ kremlin. Несколько часов...

[Перевод] Вирус Chameleon распространяется по WiFi сетям как простуда среди людей

Группа исследователей безопасности в университете Ливерпуля в Великобритании предоставили доказательство концепции, позволяющей заражать WiFi сети одним махом. Исследователи продемонстрировали WiFi вирус, который получил название Chameleon , способный распространяться в сети так, как «простуда»...

Сайт Lenta.ru подвергся хакерской атаке

Любимое многим пользователям рунета и Хабра издание Lenta.ru лежало с 11 утра до полудня. Как сообщила сама Лента, это была не блокировка, а «хакерская атака» Читать дальше → Источник:Хабрахабр, Информационная безопасность...

[Из песочницы] Как я немного Instagram увёл

Всё началось после того, как я прочитал статью о самых популярных паролях 2013 года. Как, думаю, и многим, мне моментально захотелось проверить, действительно ли эти пароли так уж и популярны. После недолгих раздумий выбор пал на социальную сеть/сервис обмена фотографиями — Instagram. Продолжение...

Pwn2Own 2014: итоги

Закончился второй день Pwn2Own, по итогам которого были pwned все указанные браузеры на up-to-date OS, включая, Apple Safari (на OS X Mavericks), Mozilla Firefox (на Windows 8.1 x64), а также Google Chrome (на Windows 8.1 x64) и MS Internet Explorer (Windows 8.1 x64). За оба дня соревнований устоял...

Продвинутые методы неявного вызова php кода, использующиеся во вредоносных скриптах

Логичным продолжением заметки про неявные вызовы php кода во вредоносных скриптах будет ее вторая часть, в которой я рассмотрю более сложные и менее очевидные варианты использования различных обработчиков и загрузчиков php, а в конце статьи приведу несколько примеров, как еще хакеры неявно вызывают...