[Перевод] Использование графов для раскрытия планов инсайдеров

Изображение: NPR.org Когда на кон поставлены власть и деньги, люди пойдут на любые уловки ради победы в соревновании. В профессиональном спорте это – допинг, а на финансовом рынке – инсайдерская торговля. Чтобы понять, какую роль анализ данных играет при расследовании случаев мошенничества,...

[Перевод] Трудности монетизации украденных данных

Прошлый год побил все рекорды по количеству утечек всевозможных баз данных паролей и прочей пользовательской информации. Мы уже начинаем привыкать к внутреннему ощущению, что кто-то в любой момент может залезть в наш компьютер/смартфон и похозяйничать там. Не говоря уже о том, что доверять кому-то...

Профессиональное развитие в информационной безопасности

В связи со стремительным развитием информационных технологий в общем и информационной безопасности (ИБ), как науки, в частности, специалисту по ИБ необходимо решать проблему поддержания своей квалификации. Это утверждение верно уже не один десяток лет, но в наше время следующие из него выводы о...

Двухфакторная аутентификация, которой удобно пользоваться

Редкий пост в блоге Яндекса, а особенно касающийся безопасности, обходился без упоминания двухфакторной аутентификации. Мы долго думали, как правильно усилить защиту пользовательских аккаунтов, да еще так, чтобы этим мог пользоваться без всех тех неудобств, которые включают в себя самые...

[Из песочницы] XSS на сайтах, использующих Instagram API

Разрабатывая приложение, использующее Instagram API, я заметил, что мне приходят не преобразованные теги. Безусловно, такая проблема решается за пару строчек кода. Но я подумал, а что если не все разработчики преобразовывают теги в сущности перед выводом на страницу, полностью доверяя API. Кто...

[Из песочницы] XSS на сайтах, использующих Instagram API

Разрабатывая приложение, использующее Instagram API, я заметил, что мне приходят не преобразованные теги. Безусловно, такая проблема решается за пару строчек кода. Но я подумал, а что если не все разработчики преобразовывают теги в сущности перед выводом на страницу, полностью доверяя API. Кто...

[Перевод] Heartbleed на Rust

В комментариях к одной из ссылок на Hacker News некто утверждал, что использование Rust предотвратило бы Heartlbeed, что код бы даже не скомпилировался. Это прозвучало как вызов! Тред начинается вот здесь. Я не собирался ни к кому придираться, но утверждение о предотвращении Heartbleed оказалось...

[Перевод] Бесплатные SSL-сертификаты на 2 года с поддержкой до 100 доменов

Интернет на волне всеобщей прослушки и связанной с этим паранойи постепенно переходит на тотальный SSL. К сожалению, пока это сделать не очень просто и обычно не бесплатно. Из бесплатных сервисов годные сертификаты, поддерживаемые всеми браузерами, предоставляет сервис StartSSL. В середине 2015...

[Из песочницы] Уязвимость на сайте Дом.ru, позволяющая получить личные данные клиентов

Должен признаться, сам был удивлен подобной ситуацией. Я вообще ни разу не сисадмин, не пишу код и даже работаю в сфере, очень далекой от IT. Короче, я менеджер. По продажам промышленного оборудования. Однако люблю поковыряться в Linux (не могу не признаться в любви к calculate-linux) и поиграть в...

[Из песочницы] Уязвимость на сайте Дом.ru, позволяющая получить личные данные клиентов

Должен признаться, сам был удивлен подобной ситуацией. Я вообще ни разу не сисадмин, не пишу код и даже работаю в сфере, очень далекой от IT. Короче, я менеджер. По продажам промышленного оборудования. Однако люблю поковыряться в Linux (не могу не признаться в любви к calculate-linux) и поиграть в...

[Из песочницы] Настраиваем авторизацию в IIS по сертификатам используя OneToOne

Всем доброго времени суток. Так уж получилось, на работе необходимо было настроить сервер с IIS, да не просто настроить, но повесить авторизацию на разные сервисы с использованием только определенного сервису сертификата. Данная проблема может быть решена использованием нескольких центров...

[Из песочницы] Настраиваем авторизацию в IIS по сертификатам используя OneToOne

Всем доброго времени суток. Так уж получилось, на работе необходимо было настроить сервер с IIS, да не просто настроить, но повесить авторизацию на разные сервисы с использованием только определенного сервису сертификата. Данная проблема может быть решена использованием нескольких центров...

[Перевод] План EFF по устранению массовой слежки

Electronic Frontier Foundation (EFF), Фонд Электронных Рубежей — основанная в июле 1990 в США некоммерческая правозащитная организация, с целью защиты заложенных в Конституции и Декларации независимости прав в связи с появлением новых технологий связи. Основатели — Джон Гилмор, Джон Перри Барлоу,...

[Перевод] План EFF по устранению массовой слежки

Electronic Frontier Foundation (EFF), Фонд Электронных Рубежей — основанная в июле 1990 в США некоммерческая правозащитная организация, с целью защиты заложенных в Конституции и Декларации независимости прав в связи с появлением новых технологий связи. Основатели — Джон Гилмор, Джон Перри Барлоу,...

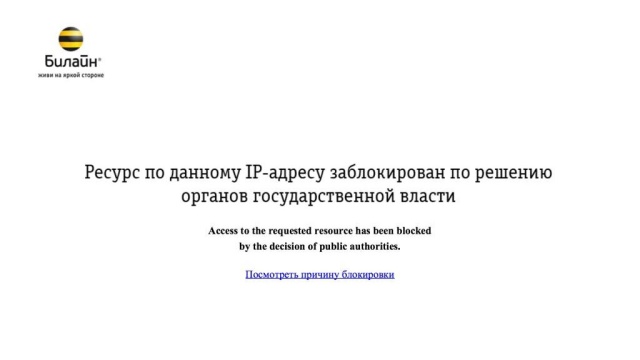

Блокируем блокировку от Роскомнадзора

Когда в очередной раз переадресовываешься на страницу от провайдера с предупреждением о том, что доступ к запрашиваемому сайту заблокирован, и приходится вручную вытаскивать URL сайта, задумываешься об автоматизации этой рутинной деятельности. В моём частном случае речь пойдёт о блокировке от...

Риски информационной безопасности для владельцев бизнеса

Одним из ключевых интересов владельца бизнеса является сохранение и, по возможности, увеличение ценности управляемой им компании. Замедляют, уменьшают или даже сводят к нулю эту ценность риски, в осознанном управлении которыми и заключается талант коммерсанта. Исторически финансовые и операционные...

[Из песочницы] Атака «Man In The Middle» (MITM) в Wi-Fi сети

Многие уже слышали о такой атаке, как «человек посередине», или, по-другому — атака MiTM. Однако теория является мертвой без практики. Поэтому в статье хотел бы рассказать о том, как реализовал данную атаку в беспроводной сети. Получилось, правда, примитивно, ну да ладно. Исходная сеть Имеется...

[Из песочницы] Атака «Man In The Middle» (MITM) в Wi-Fi сети

Многие уже слышали о такой атаке, как «человек посередине», или, по-другому — атака MiTM. Однако теория является мертвой без практики. Поэтому в статье хотел бы рассказать о том, как реализовал данную атаку в беспроводной сети. Получилось, правда, примитивно, ну да ладно. Исходная сеть Имеется...