Поклонникам китайских пионеров

Участие в различного рода мероприятиях приводит к грустному выводу: антивирус никому не интересен. Количество посетителей вендорских стендов стремится к нулю. Дошло до того, что уже не разбираются даже знаменитые подарки от Касперского. В основном подходят, чтобы сообщить о проблемах, вопросы «что...

Поклонникам китайских пионеров

Участие в различного рода мероприятиях приводит к грустному выводу: антивирус никому не интересен. Количество посетителей вендорских стендов стремится к нулю. Дошло до того, что уже не разбираются даже знаменитые подарки от Касперского. В основном подходят, чтобы сообщить о проблемах, вопросы «что...

Особенности внедрения DLL и установки хуков в Modern-приложениях Windows 8/10

Для чего вообще нужно внедрять свои DLL-ки в чужие процессы и устанавливать там хуки? Для того, чтобы понять какие функции будет вызывать это приложение, с какими параметрами и что эти функции вернут. Таким образом мы можем понять внутреннюю логику работы этого приложения, узнать к каким файлам оно...

Тише едешь — если уедешь. Так ли безопасны системы безопасности автомобиля?

Автомобили обросли огромным количеством электроники, начиная со спидометра и заканчивая контроллером тормозной системы. Все эти устройства связаны в единую локальную сеть, что дает простор для попыток влезть в нее и немного там обжиться. В этой статье я расскажу, как устроен среднестатистический...

Потери данных и простои обходятся российским компаниям более чем в 29 млрд долл

В конце прошлого года корпорация EMC опубликовала результаты очередного международного исследования, посвящённого системам защиты данных. В нём приняли участие IT-руководители из различных организаций в 24 странах мира, как государственных, так и частных. С общими результатами исследования вы...

Почему вас все равно взломают

Тему этой небольшой статьи навеяла небольшая дискуссия на хабре, свидетелем которой я стал. Один участник дискуссии был ярым сторонником ОС Linux и утверждал, что если всех простых пользователей перевести на Linux, то все будет просто зашибись – и не взломают и данные не украдут. Читать дальше...

Почему вас все равно взломают

Тему этой небольшой статьи навеяла небольшая дискуссия на хабре, свидетелем которой я стал. Один участник дискуссии был ярым сторонником ОС Linux и утверждал, что если всех простых пользователей перевести на Linux, то все будет просто зашибись – и не взломают и данные не украдут. Читать дальше...

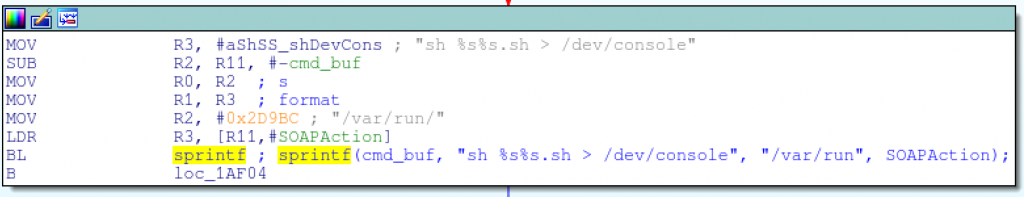

[Перевод] Да какого, блин, хрена, D-Link?

Как уже писал в апдейте к посту про баг в HNAP DIR-890L, его нашли в начале года, в DIR-645, и выпустили патч. Сейчас D-Link выпустил патч и для DIR-890L. Патчи для DIR-645 и DIR-890L одинаковые, поэтому я буду писать только про DIR-890L. Хоть в предыдущем посте я рассматривал только выполнение...

Как поймать то, чего нет. Часть пятая, дробь два: Что нужно знать для покупки сертифицированного продукта. ЧАВО

Как это ни грустно, и что бы мы ни думали о возможности неиспользования сертифицированных средств защиты, но ситуация практически полностью совпадает с известным подходом: «Вы не согласны с результатами проверки? Ваше право! А пока мы заблокируем ваши счета». Поэтому рано или поздно (а для...

Как поймать то, чего нет. Часть пятая, дробь два: Что нужно знать для покупки сертифицированного продукта. ЧАВО

Как это ни грустно, и что бы мы ни думали о возможности неиспользования сертифицированных средств защиты, но ситуация практически полностью совпадает с известным подходом: «Вы не согласны с результатами проверки? Ваше право! А пока мы заблокируем ваши счета». Поэтому рано или поздно (а для...

Может ли софтверное уничтожение данных быть лучше мощного магнита?

Привет, %username%, я уверен, что да. И в наших с тобой силах сделать это реальностью. Этот пост навеян вот этим обсуждением, где порой доходило до ксеноморфов. У нас же всё будет проще и надежней (вдруг ксеноморфа забудут покормить?) Читать дальше →...

Двухэтапная аутентификация в браузере с помощью USB-токена U2F

U2F — открытый протокол универсальной 2х факторной аутентификации, разработанный FIDO Alliance. В альянс входят компании Google, PayPal, Lenovo, MasterCard, Microsoft, NXP ,Visa и другие. Протокол поддерживается браузером Chrome с версии 38. Работает из коробки без драйверов в Windows/MacOS/Linux....

Информационная безопасность в открытых проектах, доклад с РИФ+КИБ 2015

22—24 апреля 2015 г. в Подмосковье в 19 раз прошел РИФ+КИБ — главное весеннее мероприятие Рунета. В рамках секции «Актуальные вопросы кибербезопасности» на РИФ+КИБ 2015 эксперты обсудили тренды в области киберпреступности, а также итоги 2014 года и планы на 2015-й. Среди участников был и Алексей...

Информационная безопасность в открытых проектах, доклад с РИФ+КИБ 2015

22—24 апреля 2015 г. в Подмосковье в 19 раз прошел РИФ+КИБ — главное весеннее мероприятие Рунета. В рамках секции «Актуальные вопросы кибербезопасности» на РИФ+КИБ 2015 эксперты обсудили тренды в области киберпреступности, а также итоги 2014 года и планы на 2015-й. Среди участников был и Алексей...

[Перевод] Джеф Атвуд: «Ваш пароль слишком короткий!»

Я уже устал писать про пароли. Но как и налоги, электронная почта и красные глаза, они никуда не денутся. Что я могу сказать, исходя из опыта: неважно, что вы скажете пользователям, они будут выбирать простые пароли и они будут использовать один и тот же пароль везде. Если повезёт – два пароля Что...

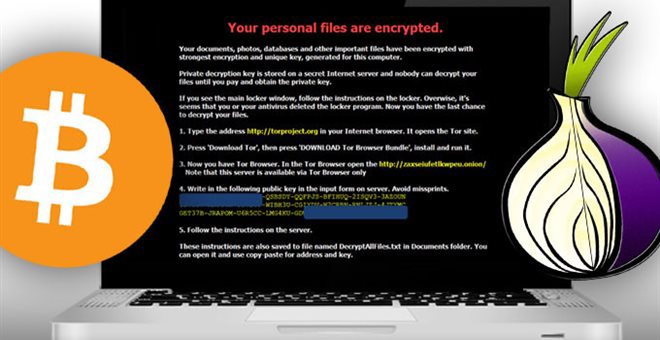

[Из песочницы] CTB-Locker. Мы решили платить

CTB Locker — очень хорошо продуманный и опасный вирус. Писать о нем не буду — информации об этом вирусе в интернете очень много. За последние 3 месяца некоторые наши клиенты поймали этого зверя, несмотря на предупреждения, обновленные корпоративные антивирусы и прочие решения защиты. У некоторых...

Яндекс выпустил антивирус для сайтов — Manul

Поиск Яндекса ежесуточно показывает людям больше 8M предупреждений о том, что страница, на которую они хотят перейти, заражена. Часто владелец сайта вспоминает о том, что он может быть атакован вирусом, только тогда, когда худшее уже случилось, трафик упал, и пользователи успели заразиться. Чтобы...

Яндекс выпустил антивирус для сайтов — Manul

Поиск Яндекса ежесуточно показывает людям больше 8M предупреждений о том, что страница, на которую они хотят перейти, заражена. Часто владелец сайта вспоминает о том, что он может быть атакован вирусом, только тогда, когда худшее уже случилось, трафик упал, и пользователи успели заразиться. Чтобы...