[Перевод] Немного о защите идентификаторов веб-сессий

Предлагаем вашему вниманию перевод статьи из блога Eran Hammer — создателя фреймворка hapi.js. На этот раз речь пойдет об обеспечении безопасности идентификаторов сессий. На Github прозвучал вопрос о том, зачем в Node.js-фреймворке Express к идентификационной cookie сессии добавляется хэш-суффикс?...

[Из песочницы] Свободный доступ к банковскому USB

Иногда приятно удивляет изобретательность мошенников, которые хотят завладеть данными пластиковой карты: например, карточные воры придумали устанавливать скиммер в дверях (хотя об этом было написано на Хабрахабре ещё в 2011-м году). Однако люди сами часто бывают виноваты в том, что допускают...

[Из песочницы] Свободный доступ к банковскому USB

Иногда приятно удивляет изобретательность мошенников, которые хотят завладеть данными пластиковой карты: например, карточные воры придумали устанавливать скиммер в дверях (хотя об этом было написано на Хабрахабре ещё в 2011-м году). Однако люди сами часто бывают виноваты в том, что допускают...

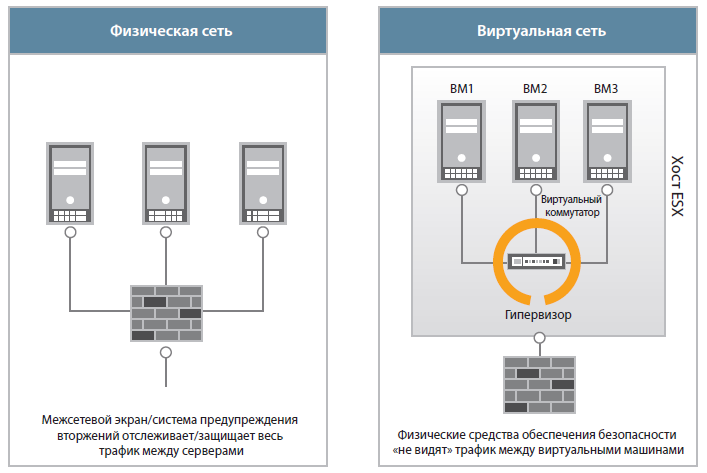

[recovery mode] Решение Juniper Networks по обеспечению интегрированной безопасности для ЦОД и облачных сред

Рис. 1. Предпосылки безопасности виртуализованных рабочих нагрузок Облачные вычисления развиваются стремительными темпами, поэтому ИТ-руководителям и другим заинтересованным лицам приходится изучать массу информации, чтобы понять, какие преимущества этот новый тип сетевой инфраструктуры принесет их...

Сетевая безопасность, Часть 2. Next-Generation Firewall

Если посмотреть на интерактивную карту текущих кибер-атак, происходящих в мире, в режиме реального времени, то становится очевидно, что единственное место, где нет криминальной кибер-активности на Земле – это Антарктида. 2014 год был богат на громкие взломы и утечки данных. Взлом Apple iCloud с...

Сетевая безопасность, Часть 2. Next-Generation Firewall

Если посмотреть на интерактивную карту текущих кибер-атак, происходящих в мире, в режиме реального времени, то становится очевидно, что единственное место, где нет криминальной кибер-активности на Земле – это Антарктида. 2014 год был богат на громкие взломы и утечки данных. Взлом Apple iCloud с...

[Из песочницы] Почему мы шифруем

Предлагаю читателям «Хабрахабра» перевод текста «Why we encrypt» авторства гуру информационной безопасности Брюса Шнайера. Шифрование защищает наши данные. Оно защищает наши данные на компьютерах и в дата-центрах, защищает их во время передачи через интернет. Защищает наши видео-, аудио- и...

[Из песочницы] Алгоритмы атаки и защиты мобильной рекламной сети

Хотел бы рассказать о мобильных рекламных сетях, об их системе защиты и способах её обхода. Способы обхода систем защиты применялись только в образовательных целях. Также замечу, что алгоритмы атак, представленные здесь, справедливы для любых платформ, однако в примере приводится работа Android,...

Wallix vs balabit. Сравнение ПО по контролю админов [rdp]

Все чаще крупные компании задумываются о контроле и отслеживанию доступа к критичным для бизнеса серверам. Кто зашел, что сделал и когда? Встроенное логирование не всегда удобно и «читабельно», и вот на российский рынок постепенно стали выходить продукты по «контролю привилегированных...

Wallix vs balabit. Сравнение ПО по контролю админов [rdp]

Все чаще крупные компании задумываются о контроле и отслеживанию доступа к критичным для бизнеса серверам. Кто зашел, что сделал и когда? Встроенное логирование не всегда удобно и «читабельно», и вот на российский рынок постепенно стали выходить продукты по «контролю привилегированных...

Автоматическое выявление уязвимостей: описание и статистика

Пришло время подвести результаты автоматического сканирования, которое было анонсировано 3 недели назад. Было прислано несколько заявок на автоматический аудит, большинство сайтов представляли коммерческий сектор — интернет-магазины и корпоративные сайты. Читать дальше →...

Автоматическое выявление уязвимостей: описание и статистика

Пришло время подвести результаты автоматического сканирования, которое было анонсировано 3 недели назад. Было прислано несколько заявок на автоматический аудит, большинство сайтов представляли коммерческий сектор — интернет-магазины и корпоративные сайты. Читать дальше →...

Злоумышленники активно используют 0day уязвимость Flash Player для кибератак

Вчера мы опубликовали сведения о новой очень опасной уязвимости в Adobe Flash Player (Hacking Team RCE Flash Player 0day), которая может использоваться атакующими для удаленного исполнения кода и установки вредоносных программ на всех популярных браузерах, включая, MS IE, MS Edge (Windows 10),...

Злоумышленники активно используют 0day уязвимость Flash Player для кибератак

Вчера мы опубликовали сведения о новой очень опасной уязвимости в Adobe Flash Player (Hacking Team RCE Flash Player 0day), которая может использоваться атакующими для удаленного исполнения кода и установки вредоносных программ на всех популярных браузерах, включая, MS IE, MS Edge (Windows 10),...

[Из песочницы] Собираем базу людей из открытых данных WhatsApp и VK

кадр из фильма Миссия Невыполнима II Эта история началась пару месяцев назад, в первый день рождения моего сына. На мой телефон пришло СМС-сообщение с поздравлением и пожеланиями от неизвестного номера. Думаю, если бы это был мой день рождения мне бы хватило наглости отправить в ответ, не совсем...

[Из песочницы] Собираем базу людей из открытых данных WhatsApp и VK

кадр из фильма Миссия Невыполнима II Эта история началась пару месяцев назад, в первый день рождения моего сына. На мой телефон пришло СМС-сообщение с поздравлением и пожеланиями от неизвестного номера. Думаю, если бы это был мой день рождения мне бы хватило наглости отправить в ответ, не совсем...

[Из песочницы] Критическое обновление безопасности для node.js и io.js

Вчера, 4 июля, вышло обновление безопасности с исправлением критической уязвимости для node.js и io.js. Суть уязвимости в том, что при конвертации буфера в UTF8 строку приложение может «упасть». Привожу мой свободный перевод текста официального сообщения: Во-первых, очевидно, что решение проблемы...

[Из песочницы] Критическое обновление безопасности для node.js и io.js

Вчера, 4 июля, вышло обновление безопасности с исправлением критической уязвимости для node.js и io.js. Суть уязвимости в том, что при конвертации буфера в UTF8 строку приложение может «упасть». Привожу мой свободный перевод текста официального сообщения: Во-первых, очевидно, что решение проблемы...