В Китайском AppStore были обнаружены 39 заражённых приложений из-за модифицированной версия Xcode

Фирмой Palo Alto Networks был обнаружен вирус в iOs. Он попал через модифицированную версию инструмент Xcode от Apple — XcodeGhost. Читать дальше →...

В Китайском AppStore были обнаружены 39 заражённых приложений из-за модифицированной версия Xcode

Фирмой Palo Alto Networks был обнаружен вирус в iOs. Он попал через модифицированную версию инструмент Xcode от Apple — XcodeGhost. Читать дальше →...

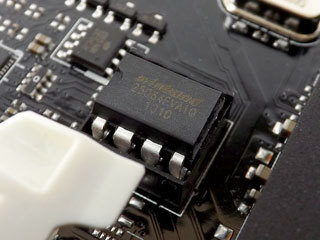

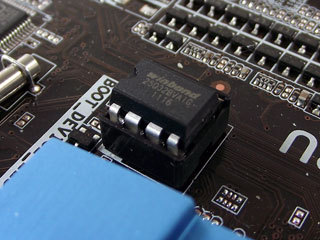

О безопасности UEFI, часть третья

Продолжаем разговор о безопасности UEFI. На этот раз речь пойдет об опубликованной в конце 2014 года серьезной уязвимости в реализации ACPI S3 (Sleep Mode), ее эксплуатации и последствиях. Основная «фишка» этой уязвимости в том, что она вскрыла целый класс проблем безопасности UEFI, вообще не...

DoS эксплойт Chrome и некоторых других браузеров

Помните пост про эксплойт скайпа? Сегодня обнаружился похожий эксплойт для браузера Chrome и некоторых браузеров на его движке, который приводит к падению браузеров целиком или только отдельной страницы. Подробнее...

DoS эксплойт Chrome и некоторых других браузеров

Помните пост про эксплойт скайпа? Сегодня обнаружился похожий эксплойт для браузера Chrome и некоторых браузеров на его движке, который приводит к падению браузеров целиком или только отдельной страницы. Подробнее...

О безопасности UEFI. Часть вторая

Продолжаем начатый в прошлом посте разговор о безопасности UEFI, об угрозах и имеющихся защитах от них. В этот раз речь пойдет об SMM, о том, как он устроен и работает, и почему является желанной целью для атаки. Пропустившим нулевую и первую части сего опуса — рекомендую прочесть сначала их,...

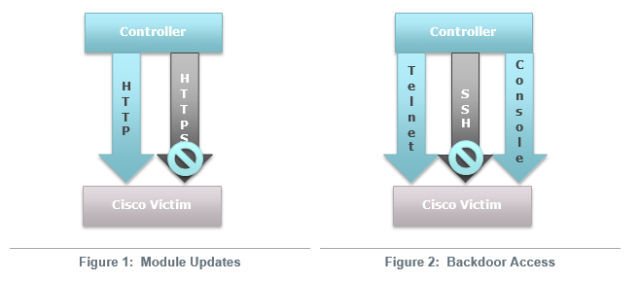

Бэкдор SYNful Knock для атаки на маршрутизаторы: В чем проблема, и как защититься

Представители компании Mandiant (принадлежит FireEye) на этой неделе опубликовали результаты исследования безопасности маршрутизаторов Cisco. Им удалось обнаружить бэкдор, с помощью которых злоумышленники могут осуществлять ранее неизвестные атаки, собирая большие объёмы данных не привлекая к себе...

Бэкдор SYNful Knock для атаки на маршрутизаторы: В чем проблема, и как защититься

Представители компании Mandiant (принадлежит FireEye) на этой неделе опубликовали результаты исследования безопасности маршрутизаторов Cisco. Им удалось обнаружить бэкдор, с помощью которых злоумышленники могут осуществлять ранее неизвестные атаки, собирая большие объёмы данных не привлекая к себе...

Security Week 38: Атака на роутеры Cisco, баг в AirDrop, арест криптобарыг

«Жизнь трех миллиардов людей оборвалась 29 августа 1997 года. Выжившие в ядерном огне назвали этот день судным. Но им предстояло пережить новый кошмар: войну против машин» Не совсем. В 1997 году разработали самый первый стандарт для сетей WiFi (802.11b), Стив Джобс вернулся в Apple, придумали...

Security Week 38: Атака на роутеры Cisco, баг в AirDrop, арест криптобарыг

«Жизнь трех миллиардов людей оборвалась 29 августа 1997 года. Выжившие в ядерном огне назвали этот день судным. Но им предстояло пережить новый кошмар: войну против машин» Не совсем. В 1997 году разработали самый первый стандарт для сетей WiFi (802.11b), Стив Джобс вернулся в Apple, придумали...

Перебор ссылок — получение данных о клиентах Portmone и Фидобанка

Идентичная проблема подбора ссылки, описанная тут "Утечка пользовательских данных в QIWI" в июле и тут "Тинькофф банк скомпрометировал выписки по счетам клиентов?" в августе, была найдена мной у украинских компаний Portmone.com и «Фидобанк» ещё раньше. Сразу скажу, что эти проблемы уже закрыты....

Как мы работали над новым mos.ru

Когда-то давно в школе нас заставляли зубрить факты, правила и даты. Однако в век тотальной информатизации можно не знать что-то наизусть, достаточно понимать, где можно найти ту или иную информацию. И при этом еще желательно не заблудиться по дороге к нужным знаниям. Логично, что именно по этому...

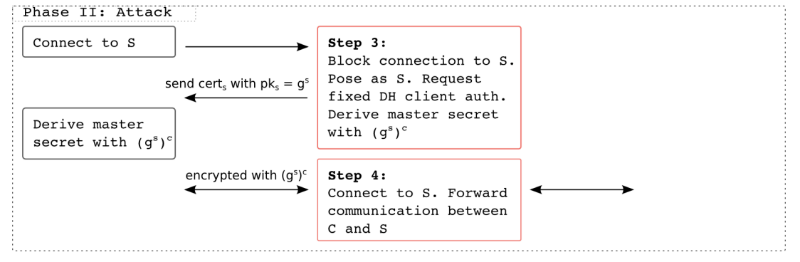

Новый способ MITM-атаки на протокол TLS делает злоумышленника незаметным

Австрийские исследователи безопасности обнаружили уязвимость протокола TLS (Transport Layer Security), которая позволяет злоумышленникам проводить «атаки посредника» (Man in the middle, MITM). Новая техника позволяет атакующему получать полный контроль над приложениями в клиентском браузере,...

Новый способ MITM-атаки на протокол TLS делает злоумышленника незаметным

Австрийские исследователи безопасности обнаружили уязвимость протокола TLS (Transport Layer Security), которая позволяет злоумышленникам проводить «атаки посредника» (Man in the middle, MITM). Новая техника позволяет атакующему получать полный контроль над приложениями в клиентском браузере,...

Бэкдор SYNful knock позволяет подменять операционную систему маршрутизаторов Cisco

Исследователи безопасности из принадлежащей FireEye компании Mandiant обнаружили ранее неизвестные атаки на машрутизаторы Cisco, позволяющие злоумышленникам собирать большие объёмы данных и при этом оставаться незаметными для популярных средств защиты. Бэкдор SYNful knock был обнаружен в 14...

Бэкдор SYNful knock позволяет подменять операционную систему маршрутизаторов Cisco

Исследователи безопасности из принадлежащей FireEye компании Mandiant обнаружили ранее неизвестные атаки на машрутизаторы Cisco, позволяющие злоумышленникам собирать большие объёмы данных и при этом оставаться незаметными для популярных средств защиты. Бэкдор SYNful knock был обнаружен в 14...

«Zero Security: A» — курсы этичного хакинга для начинающих

Одним из основных направлений PENTESTIT является разработка специализированных программ начальной (Zero Security: A) и профессиональной (Корпоративные лаборатории) подготовки в области информационной безопасности. Вне зависимости от программ обучения, их ключевыми особенностями являются актуальный...

«Zero Security: A» — курсы этичного хакинга для начинающих

Одним из основных направлений PENTESTIT является разработка специализированных программ начальной (Zero Security: A) и профессиональной (Корпоративные лаборатории) подготовки в области информационной безопасности. Вне зависимости от программ обучения, их ключевыми особенностями являются актуальный...