Приглашаем на OWASP EEE 11 октября

C 6 по 12 октября пройдёт целая серия из 7 мини-конференций для специалистов по информационной безопасности под общим названием OWASP EEE. Встречи пройдут в 6 разных странах: в Польше, Литве, Румынии (в городах Клуж (Cluj) и Бухарест), в Венгрии, России и Австрии. На каждой встрече будут разные...

Приглашаем на OWASP EEE 11 октября

C 6 по 12 октября пройдёт целая серия из 7 мини-конференций для специалистов по информационной безопасности под общим названием OWASP EEE. Встречи пройдут в 6 разных странах: в Польше, Литве, Румынии (в городах Клуж (Cluj) и Бухарест), в Венгрии, России и Австрии. На каждой встрече будут разные...

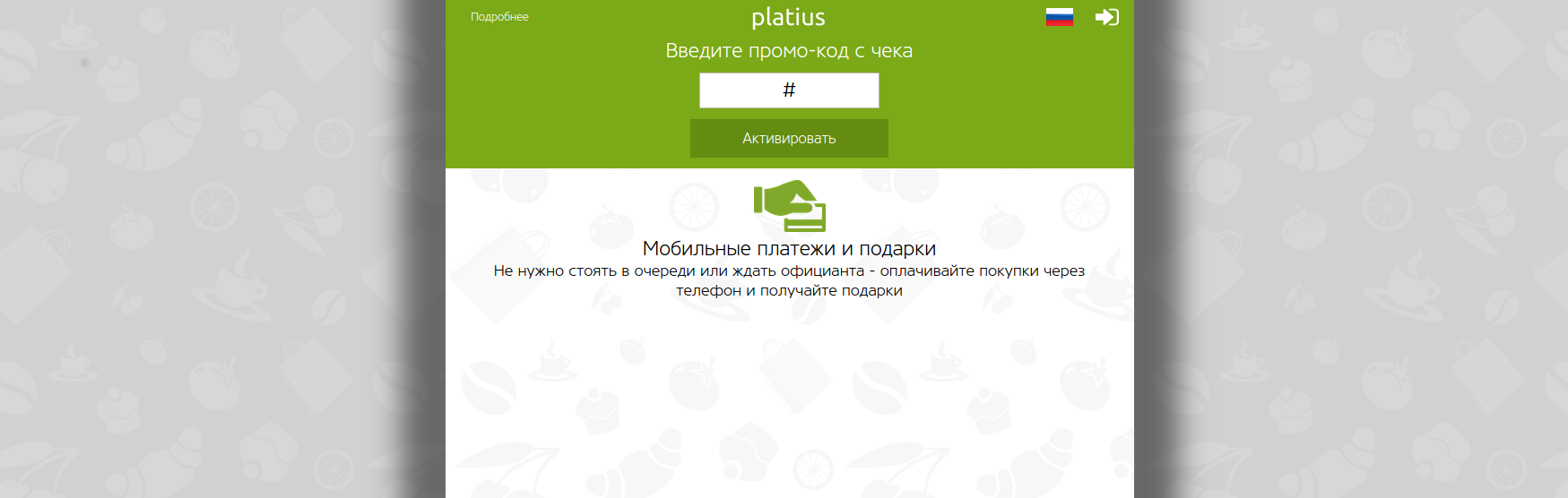

[Из песочницы] Уязвимость в Platius: доступ в любой аккаунт

На прошлой неделе пришло письмо с приглашением пройти интервью в компанию Платиус. Позиция была написана как будто под меня, и после созвона была назначена встреча для интервью. У меня оставался вечер на подготовку и я решил изучить, чем же все таки компания занимается. Оказалось, что...

[recovery mode] Kaspersky Industrial CTF: время защищать подстанции, и время ломать подстанции

Хватит чистого теоретизирования о несовершенстве существующих систем защиты критической инфраструктуры — пора переходить к практической части. Мы предлагаем взять в руки шашки и попробовать взломать цифровую подстанцию. Да нет, не эту. Макет. Если быть абсолютно точным, то мы предлагаем принять...

[recovery mode] Kaspersky Industrial CTF: время защищать подстанции, и время ломать подстанции

Хватит чистого теоретизирования о несовершенстве существующих систем защиты критической инфраструктуры — пора переходить к практической части. Мы предлагаем взять в руки шашки и попробовать взломать цифровую подстанцию. Да нет, не эту. Макет. Если быть абсолютно точным, то мы предлагаем принять...

Цена отписки

Хабражители активно обсуждали обращения к регуляторам по поводу количества сведений, собираемых операционной системой Windows 10. Как ни странно реакция на обращение депутата по данному поводу последовала практически молниеносная. Вот только то, что сказал регулятор, весьма грустно может сказаться...

Цена отписки

Хабражители активно обсуждали обращения к регуляторам по поводу количества сведений, собираемых операционной системой Windows 10. Как ни странно реакция на обращение депутата по данному поводу последовала практически молниеносная. Вот только то, что сказал регулятор, весьма грустно может сказаться...

Избавляемся от DNS Leak в Windows 10 — свой userspace WFP-фильтр в виде OpenVPN-плагина

Как вы уже можете знать, резолвер DNS в Windows 10 отправляет DNS-запросы на все интерфейсы параллельно, что часто бывает либо просто неудобно, когда используется так называемый Split Tunneling и DNS внутри VPN-туннеля отдает внутренние адреса для внутренних ресурсов, а Windows не может понять, что...

[recovery mode] В чем разница между Snort и Cisco FirePOWER?

Нередко мне приходится слышать о том, что большого смысла в приоретении Cisco FirePOWER нет, так это тот же Snort, только в аппаратной оболочке. А после недавнего выхода Snort на маршрутизаторах серии Cisco ISR 4000, этот вопрос вновь зазвучал с новой силой. Поэтому мне хотелось бы в данной статье...

[recovery mode] В чем разница между Snort и Cisco FirePOWER?

Нередко мне приходится слышать о том, что большого смысла в приоретении Cisco FirePOWER нет, так это тот же Snort, только в аппаратной оболочке. А после недавнего выхода Snort на маршрутизаторах серии Cisco ISR 4000, этот вопрос вновь зазвучал с новой силой. Поэтому мне хотелось бы в данной статье...

Обнаружен ботнет, который исправляет уязвимости в зараженных им маршрутизаторах и сообщает об этом администратору

Mario Ballano, один из аналитиков компании Symantec, сообщил об обнаружении странного ботнета, получившего наименование Linux.Wifatch, который с помощью уязвимости в службе Telnet заражает различные сетевые устройства и объединяет их в peer-to-peep сеть. При этом, мало того, что никакой...

О безопасности UEFI, часть шестая

Все хорошее и не очень хорошее когда-нибудь заканчивается, пришла пора понемногу заканчивать и этот цикл статей. В этой предпоследней части речь пойдет о людях, пашущих на ниве безопасности UEFI с обеих сторон, о полезном в этом деле софте и его авторах и об источниках информации по теме для тех,...

Разработчики, будьте бдительны! iMazing и iOS9 позволяют сохранять и восстанавливать данные приложений на любые устройства

В данном посте речь пойдет о том, что ПО iMazing научилось переносить данные приложений на любое устройство с iOS9 и чем это чревато. А в качестве бонуса рассмотрим пример того, как не нужно реализовывать безопасность встроенных покупок на примере одной популярной игры одного очень известного...

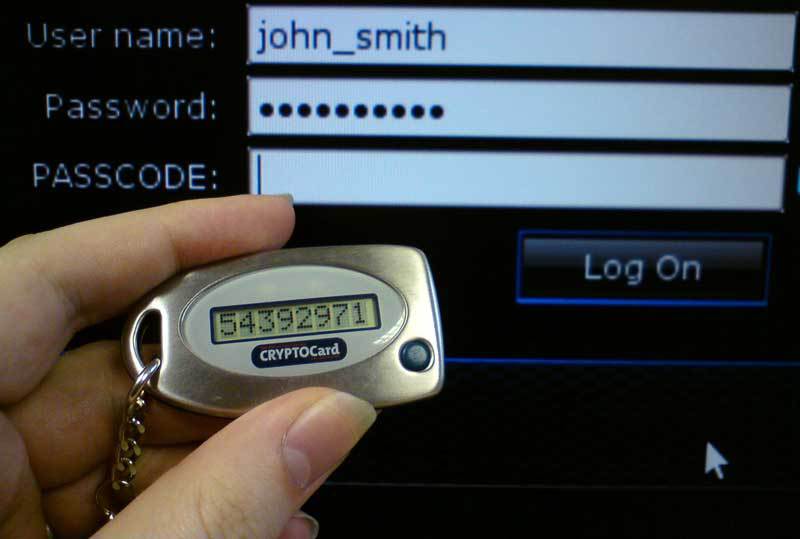

Удачи в цифровую эпоху! Или включите параноика и проверьте защиту своих данных

Долго полемизировать не буду, просто приведу 2 жизненных примера от близких людей, которые столкнулись с проблемами аутентификации в обычном современном мире и чуточку своих выводов. Читать дальше →...

Удачи в цифровую эпоху! Или включите параноика и проверьте защиту своих данных

Долго полемизировать не буду, просто приведу 2 жизненных примера от близких людей, которые столкнулись с проблемами аутентификации в обычном современном мире и чуточку своих выводов. Читать дальше →...

Как работает радиоинтерфейс в GSM-сетях

Думаю, многие когда-либо задумывались над тем, как работают сотовые сети. Ведь мы пользуемся мобильными телефонами почти каждый день. Количество абонентов увеличивается с каждым днем, так же как и площади сетевого покрытия… На смену старым стандартам приходят новые, растут и «аппетиты»...

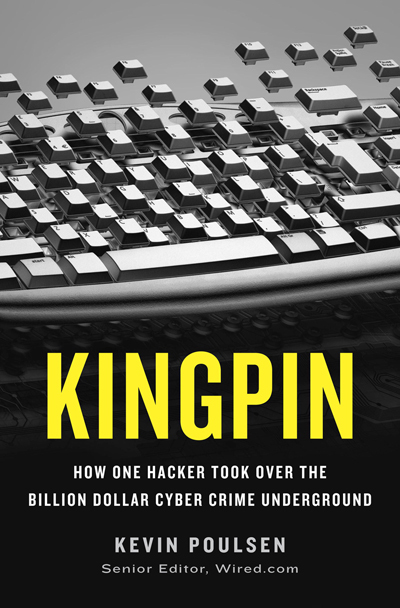

[Из песочницы] Подпольный рынок кардеров. Перевод книги «KingPIN». Глава 15. «UBuyWeRush»

Кевин Поулсен, редактор журнала WIRED, а в детстве blackhat хакер Dark Dante, написал книгу про «одного своего знакомого». В книге показывается путь от подростка-гика (но при этом качка), до матерого киберпахана, а так же некоторые методы работы спецслужб по поимке хакеров и кардеров. Начало и план...

Безопасное криптопрограммирование. Часть 1

В данном посте мы бы хотели познакомить пользователей Хабра с базовыми правилами программирования криптографических алгоритмов. Этот набор правил под названием «Стандарт криптографического программирования» (“Cryptography coding standard”) был создан в 2013 году по инициативе одного из гуру...