ZeroNights — про прошедший hackquest и грядущий Hardware Village

Привет! До конференции ZeroNights, о которой мы уже не раз писали на Хабре, остаются считанные дни! Одним из последних наших постов был рассказ про HackQuest. Он успешно прошел и пришло время о заданиях и о том, как их решали. И конечно же — поздравить победителей! 1 день, задание “Chocolate...

ZeroNights — про прошедший hackquest и грядущий Hardware Village

Привет! До конференции ZeroNights, о которой мы уже не раз писали на Хабре, остаются считанные дни! Одним из последних наших постов был рассказ про HackQuest. Он успешно прошел и пришло время о заданиях и о том, как их решали. И конечно же — поздравить победителей! 1 день, задание “Chocolate...

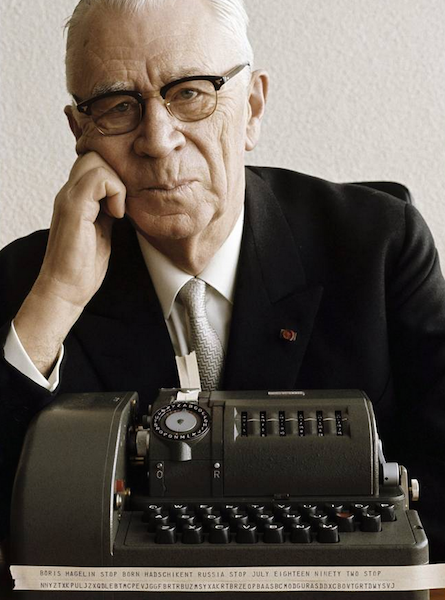

Хагелин — гений научно-технической мысли

Легендарный изобретатель шифровальных машин — Борис Цезарь Вильгельм Хагелин (1892 -1983). Не существует приложений связи, где бы не были применены решения, разработанные фирмой Crypto AG, которую более чем 60 лет назад основал талантливый криптограф Борис Хагелин. Номенклатура аппаратуры и...

[Перевод] Как вести секретную переписку в мире, где за вами постоянно следят: методы Эдварда Сноудена. Часть 2

В Части 1 мы разобрались с современными возможностями анонимной передачи зашифрованных сообщений, доступными простому пользователю и разобрали практическое применение популярных в этой области технологий на примере Mac OS X. Во второй части речь пойдет о том, как настроить работу анонимной...

[Перевод] Как вести секретную переписку в мире, где за вами постоянно следят: методы Эдварда Сноудена. Часть 2

В Части 1 мы разобрались с современными возможностями анонимной передачи зашифрованных сообщений, доступными простому пользователю и разобрали практическое применение популярных в этой области технологий на примере Mac OS X. Во второй части речь пойдет о том, как настроить работу анонимной...

Вредоносное ПО для Android становится все более изощренным

Поскольку мобильная операционная система Android является одной из наиболее распространенных, злоумышленники постоянно разрабатывают все новые и новые вредоносы для этой ОС. В принципе, ПО такого рода появляется каждый день, и большинство программ особого упоминания не заслуживает. Но есть и...

[recovery mode] Новый ежеквартальный отчет антивирусной лаборатории PandaLabs

Антивирусная лаборатория PandaLabs компании Panda Security предупреждает в своем очередном ежеквартальном отчете о волне кибер-атак, в результате которых была нарушена безопасность информации, хранящейся в различных Читать дальше →...

[recovery mode] Новый ежеквартальный отчет антивирусной лаборатории PandaLabs

Антивирусная лаборатория PandaLabs компании Panda Security предупреждает в своем очередном ежеквартальном отчете о волне кибер-атак, в результате которых была нарушена безопасность информации, хранящейся в различных Читать дальше →...

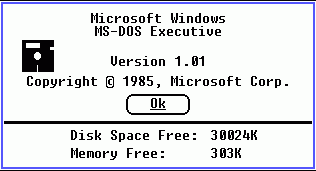

Security Week 47: {не}взломанный Tor, Gmail предупреждает о дешифровке, атака штрих-кодами

20 ноября 1985 года мир впервые познакомился с операционной системой Windows. Нет, не так. С операционной системой Windows 1.0 познакомилась довольно узкая прослойка людей, связанных с IT, которых ровно 30 лет назад было гораздо меньше, чем сейчас. Пресс-материалы к запуску были распечатаны на...

Security Week 47: {не}взломанный Tor, Gmail предупреждает о дешифровке, атака штрих-кодами

20 ноября 1985 года мир впервые познакомился с операционной системой Windows. Нет, не так. С операционной системой Windows 1.0 познакомилась довольно узкая прослойка людей, связанных с IT, которых ровно 30 лет назад было гораздо меньше, чем сейчас. Пресс-материалы к запуску были распечатаны на...

Разработка защищенных банковских приложений: главные проблемы и как их избежать

В прошлом году злоумышленники совершили на 30 % больше атак на российские банки, чем годом ранее. Пытались вывести около 6 млрд рублей. Часто атака становится возможной из-за недостаточной защищенности финансовых приложений. По нашей статистике, более половины систем дистанционного банковского...

[Перевод] Риски и проблемы хеширования паролей

Безопасность всегда была неоднозначной темой, провоцирующей многочисленные горячие споры. И всё благодаря обилию самых разных точек зрения и «идеальных решений», которые устраивают одних и совершенно не подходят другим. Я считаю, что взлом системы безопасности приложения всего лишь вопрос времени....

[Перевод] Риски и проблемы хеширования паролей

Безопасность всегда была неоднозначной темой, провоцирующей многочисленные горячие споры. И всё благодаря обилию самых разных точек зрения и «идеальных решений», которые устраивают одних и совершенно не подходят другим. Я считаю, что взлом системы безопасности приложения всего лишь вопрос времени....

Двухфакторная аутентификация клиентов Cisco AnyConnect. FreeRadius и Google Authenticator

В предыдущей статье я рассматривал настройку двухфакторной аутентификации пользователей для подключения к корпоративным ресурсам через Cisco AnyConnect на базе Active Directory и Microsoft Azure Multi-Factor Authentication Server (MFAS). Сегодня предлагаю Вам рассмотреть вариант с использованием...

Хакеры изобрели новую схему воровства денег, украв 250 млн. рублей

Group-IB выявила новый вид мошенничества, с помощью которого преступники похищали деньги с банковских счетов. Для совершения основных действий злоумышленники использовали банкоматы, поэтому эта схема получила название «АТМ-реверс», или «обратный реверс». В описанной схеме преступник получал...

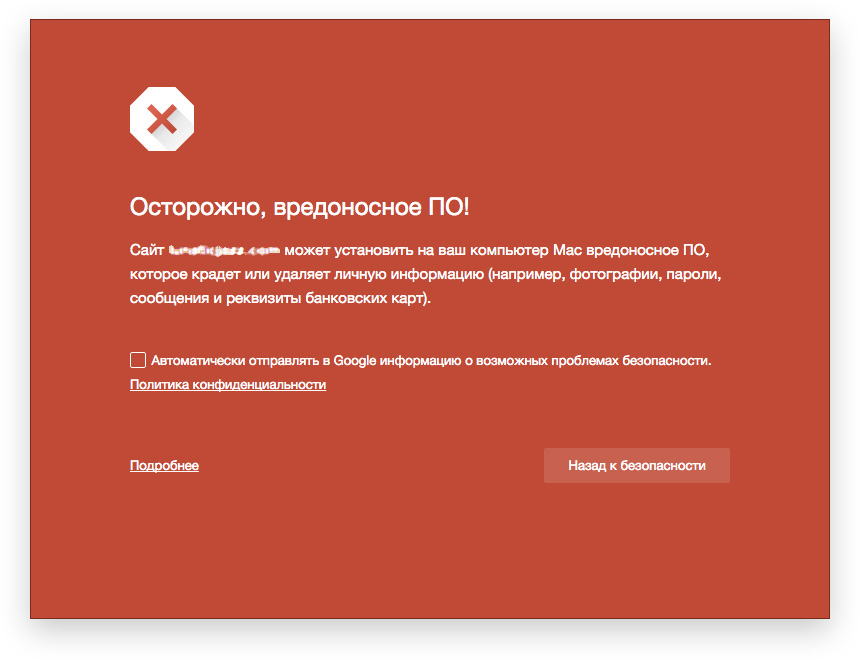

[Перевод] «Красная карточка»: что скрывается за предупреждением о вредоносном ПО?

Привет, Хабр! Если вы пользуетесь Google Chrome или Поиском Google, то вы почти наверняка могли видеть при открытии некоторых сайтов красное предупреждение «Осторожно, вредоносное ПО». Впервые такие сообщения появились в 2006 г. Актуальное предупреждение о вредоносном ПО на сайте С их помощью...

Как проанализировать файл на вредоносность?

Если верить последнему отчету компании Verizon за 2015 год, то сегодня 70-90% всего вредоносного кода уникально для каждой организации и поэтому нередко происходят ситуации, когда в организацию по какому-либо каналу (почта, Web, флешка, мобильное устройство и т.п.) приходит файл, который вызывает...

Как проанализировать файл на вредоносность?

Если верить последнему отчету компании Verizon за 2015 год, то сегодня 70-90% всего вредоносного кода уникально для каждой организации и поэтому нередко происходят ситуации, когда в организацию по какому-либо каналу (почта, Web, флешка, мобильное устройство и т.п.) приходит файл, который вызывает...