Фишинг в корпоративной среде

Фишинговые сообщения электронной почты в корпоративной среде обычно знаменуют собой таргетированную атаку, хорошо продуманы и реализованы. В отличии от рядовых пользователей, сотрудники компаний могут быть проинструктированы должным образом о существующих угрозах информационной безопасности. За...

Фишинг в корпоративной среде

Фишинговые сообщения электронной почты в корпоративной среде обычно знаменуют собой таргетированную атаку, хорошо продуманы и реализованы. В отличии от рядовых пользователей, сотрудники компаний могут быть проинструктированы должным образом о существующих угрозах информационной безопасности. За...

Демонстрация решения ІXIA для нагрузочных тестов

Здесь мы уже начали цикл публикаций, о таком вендоре как ІXIA. Компания разрабатывает и поставляет на рынок решения для самых разнообразных нагрузочных тестов любых ИТ систем. Сегодня у нас видеозапись презентации на стенде IXIA, на выставке МУК Экспо 2015. Состоит из двух частей – обзор решений, и...

Успешное внедрение SIEM. Часть 1

Всем привет. Так получилось, что последние несколько лет провел в процессе внедрения SIEM Arcsight ESM в одном крупном телекоммуникационном провайдере. Считаю, что сделал это весьма успешно и в итоге ушел на несколько другую стезю, т.к. уперся в некоторый потолок, который есть в России в целом по...

Успешное внедрение SIEM. Часть 1

Всем привет. Так получилось, что последние несколько лет провел в процессе внедрения SIEM Arcsight ESM в одном крупном телекоммуникационном провайдере. Считаю, что сделал это весьма успешно и в итоге ушел на несколько другую стезю, т.к. уперся в некоторый потолок, который есть в России в целом по...

Социальная инженерия из первых рук

Кевину Митнику, родоначальнику социальной инженерии, принадлежат золотые слова: Cоциальный инженер задумал заполучить проект (исходники) Вашего нового продукта за 2 месяца до релиза. Что остановит его? Ваш файервол? Нет. Мощная система идентификации? Нет. Система обнаружения вторжений? Нет....

Социальная инженерия из первых рук

Кевину Митнику, родоначальнику социальной инженерии, принадлежат золотые слова: Cоциальный инженер задумал заполучить проект (исходники) Вашего нового продукта за 2 месяца до релиза. Что остановит его? Ваш файервол? Нет. Мощная система идентификации? Нет. Система обнаружения вторжений? Нет....

«Будни даркнета» – видеоматериалы для тренинга по информационной безопасности

Одна из главных проблем информационной безопасности – нежелание сотрудников уделять ей время. Решение видится в том, чтобы представить инструктаж по информационной безопасности – в привлекательной форме. Всем нравятся смешные картинки и увлекательные фильмы, поэтому если инструктор по...

«Будни даркнета» – видеоматериалы для тренинга по информационной безопасности

Одна из главных проблем информационной безопасности – нежелание сотрудников уделять ей время. Решение видится в том, чтобы представить инструктаж по информационной безопасности – в привлекательной форме. Всем нравятся смешные картинки и увлекательные фильмы, поэтому если инструктор по...

Юные хакеры 414s

Название команды 414s звучит так, словно это какая-то модная рок-группа 80-х. Но герои данной истории прославились вовсе не музыкой, а компьютерными взломами. С помощью обычных домашних компьютеров они хакнули с десяток компьютерных систем серьезных учреждений, как например Лос-Аламосскую...

Критическая уязвимость в компьютерах Dell позволяет хакерам получать доступ практически к любым данным: Как защититься

22 ноября 2015 года в сеть попала информация о критической уязвимости, которой подвержен целый ряд продуктов компании Dell (вот упоминание о ней на Хабре). Первым на ошибку обратил внимание программист Джо Норд, который описал ее в своем блоге. Разработчик сообщил, что приобрел ноутбук Dell...

Критическая уязвимость в компьютерах Dell позволяет хакерам получать доступ практически к любым данным: Как защититься

22 ноября 2015 года в сеть попала информация о критической уязвимости, которой подвержен целый ряд продуктов компании Dell (вот упоминание о ней на Хабре). Первым на ошибку обратил внимание программист Джо Норд, который описал ее в своем блоге. Разработчик сообщил, что приобрел ноутбук Dell...

[recovery mode] Защита почты

Настало время для третьей части нашей статьи, в которой мы расскажем о плагине для шифрования электронной почты CyberSafe Mail. Напомним, в первой части статьи мы рассмотрели возможные способы защиты электронной почты. Во второй части было показано, как эту самую электронную почту можно взломать....

[recovery mode] Защита почты

Настало время для третьей части нашей статьи, в которой мы расскажем о плагине для шифрования электронной почты CyberSafe Mail. Напомним, в первой части статьи мы рассмотрели возможные способы защиты электронной почты. Во второй части было показано, как эту самую электронную почту можно взломать....

[Перевод] Улучшение сетевой безопасности с помощью Content Security Policy

Content Security Policy (CSP, политика защиты контента) — это механизм обеспечения безопасности, с помощью которого можно защищаться от атак с внедрением контента, например, межсайтового скриптинга (XSS, cross site scripting). CSP описывает безопасные источники загрузки ресурсов, устанавливает...

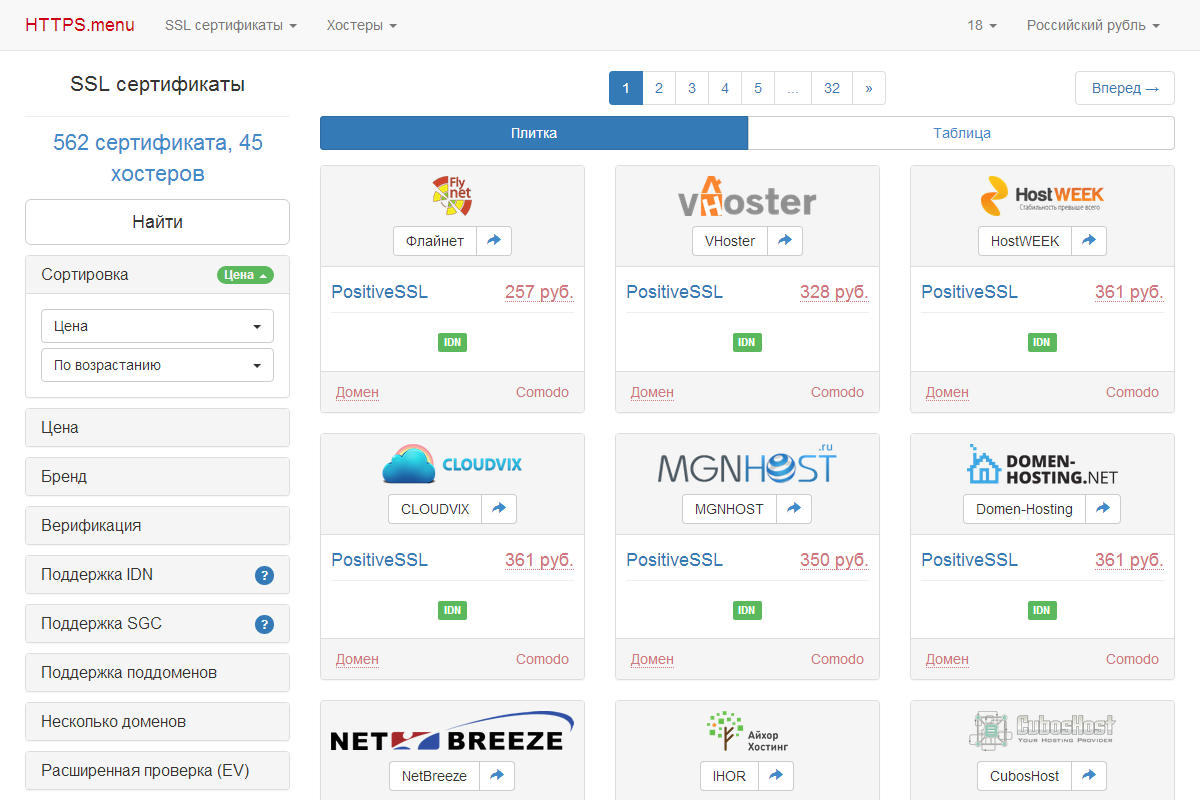

[Перевод] Чем отличаются SSL-сертификаты от Namechap? Шифрование, проверка и доверие

Примечание переводчика. После моего поста о Хостинг Кафе появились два комментария (1, 2) о том, что на HTTPS.menu нет бесплатных сертификатов, и как раз в тот день вышла статья основателя Namecheap о бесплатных SSL. Изначально статья называлась «Факты о бесплатных SSL» («The Facts About Free...

Superfish: возвращение

В начале этого года исследователями было найдено шпионское ПО, поставляемое с ноутбуками фирмы Lenovo. Без постов по этой теме на хабре не обошлось. За это Lenovo поплатились атакой на свой сайт. Читать дальше →...

Superfish: возвращение

В начале этого года исследователями было найдено шпионское ПО, поставляемое с ноутбуками фирмы Lenovo. Без постов по этой теме на хабре не обошлось. За это Lenovo поплатились атакой на свой сайт. Читать дальше →...