«Атака на Wi-Fi» в аэропорту Барселоны (MWC 2016) – много шума из ничего

Во многих тематических СМИ муссируется новость об «атаке» на Wi-Fi в аэропорту Барселоны, проведенной Avast. В блогпосте объемом меньше одной страницы приводятся сногсшибательные цифры: 50.1% имели устройство Apple, 43.4% — Android, 6.5% — Windows Phone 61.7% искали в Google или проверяли Gmail...

DROWN — еще одна уязвимость в OpenSSL

1 марта 2016 года в сети появилась информация о новой уязвимости в OpenSSL под названием DROWN Уязвимость позволяет провести Man-In-The-Middle на сайты, которые используют SSLv2. По некоторым данным, уязвимости подвержены порядка 33% серверов использующих HTTPS, в том числе сайты таких крупных...

DROWN — еще одна уязвимость в OpenSSL

1 марта 2016 года в сети появилась информация о новой уязвимости в OpenSSL под названием DROWN Уязвимость позволяет провести Man-In-The-Middle на сайты, которые используют SSLv2. По некоторым данным, уязвимости подвержены порядка 33% серверов использующих HTTPS, в том числе сайты таких крупных...

Как обезопасить процесс онлайн-покупок

С повсеместным распространением банковских карт стандарта EMV риски оффлайн-мошенничества заметно сократились, но как при этом складывается ситуация с онлайн-мошенничеством? Какие меры могут предпринять магазины, банки и потребители, чтобы бороться с ним более эффективно? Читать дальше - Статистика...

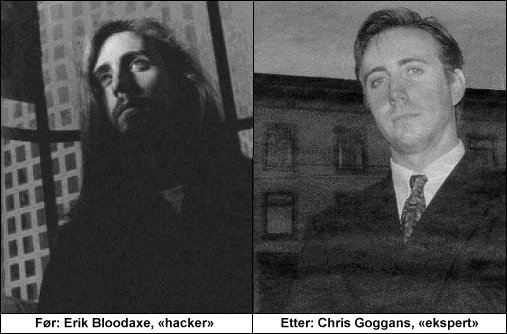

Эрик Кровавый Топор (Крис Гогганс): «Information wants to be free»

«Все, что ты видишь, является частью головоломки» Эрик Кровавый Топор Крис Гогганс (Erik Bloodaxe, в честь короля викингов Эрика I Норвежского) — участник-основатель группы «Legion of Doom», и бывший редактор журнала "Phrack". Лойд Бланкеншип, также известный как Ментор (The Mentor), описал...

Эрик Кровавый Топор (Крис Гогганс): «Information wants to be free»

«Все, что ты видишь, является частью головоломки» Эрик Кровавый Топор Крис Гогганс (Erik Bloodaxe, в честь короля викингов Эрика I Норвежского) — участник-основатель группы «Legion of Doom», и бывший редактор журнала "Phrack". Лойд Бланкеншип, также известный как Ментор (The Mentor), описал...

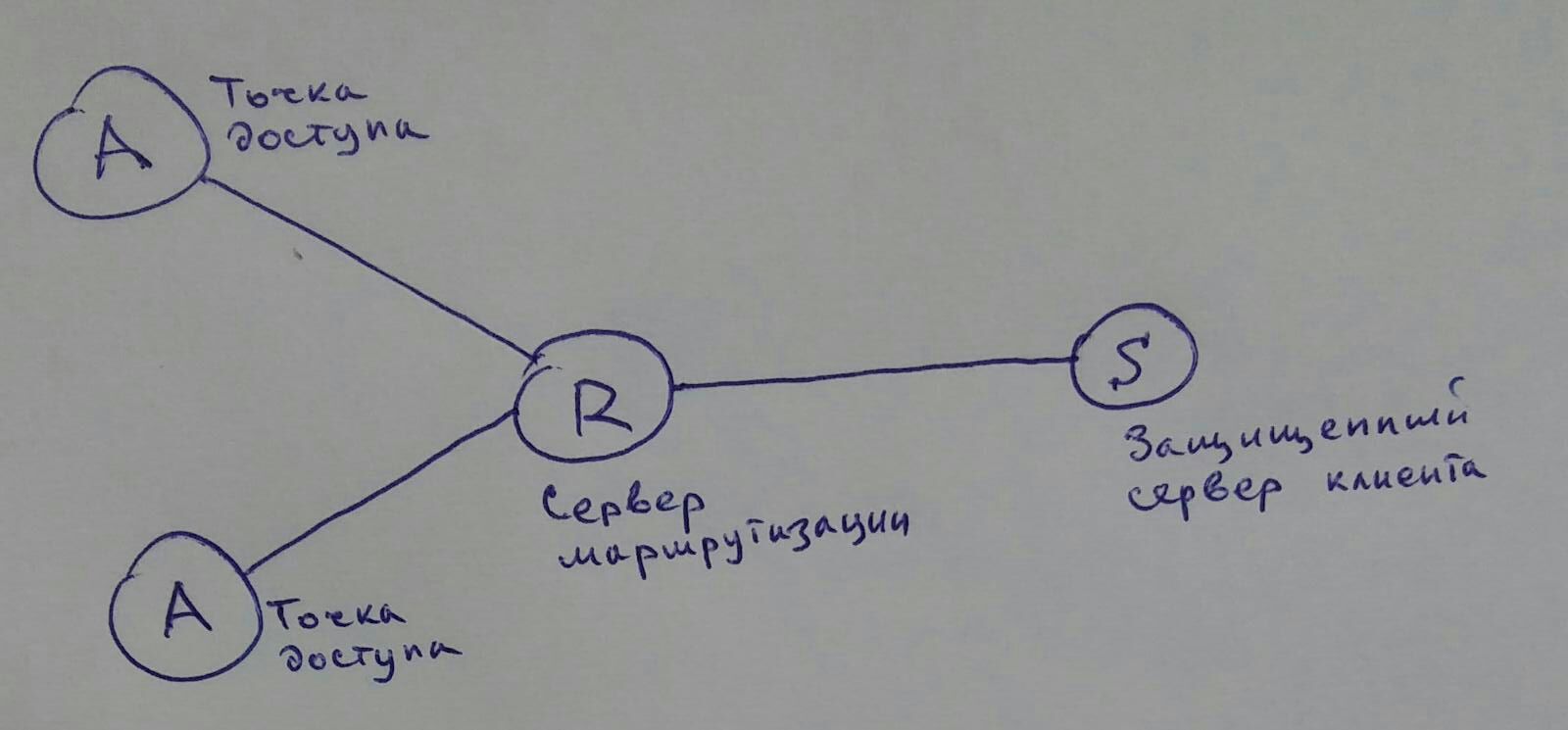

Прячем фактическое место, где стоит сервер компании: практические методы и вопрос

Привет! Я руковожу небольшим ИТ-аутсорсингом, и к нам в прошлом году обратилось сразу несколько клиентов с похожими задачами — сделать так, чтобы никто не узнал, где именно стоят сервера компании. В первом случае это был строительный бизнес, у них одна из особенностей сферы в том, что на машинах не...

Сравнение SSL сертификатов с верификацией домена

После открытия проекта HTTPS.menu я решил сделать небольшое сравнение сертификатов разных сертифицирующих центров с верификацией только по доменному имени. Верификация по домену выглядит довольно просто — на один из адресов электронной почты вида admin@domain.zone, administrator@domain.zone,...

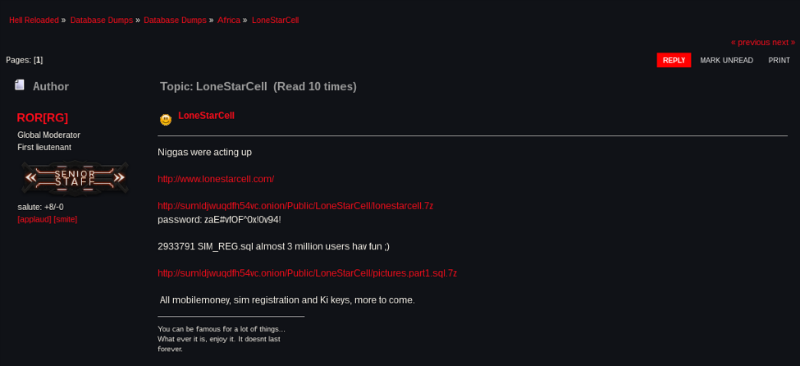

Хакер опубликовал данные SIM-карт и счетов 3 млн абонентов крупного африканского оператора

В сети Tor опубликована ссылка на архив, содержащий регистрационные данные и финансовую информацию 3 млн абонентов крупнейшего телекоммуникационного оператора Либерии Lonestar Cell. Хакер под ником ROR[RG] выложил на одном из форумов ссылку и пароль для доступа к архиву — по его словам с помощью...

Хакер опубликовал данные SIM-карт и счетов 3 млн абонентов крупного африканского оператора

В сети Tor опубликована ссылка на архив, содержащий регистрационные данные и финансовую информацию 3 млн абонентов крупнейшего телекоммуникационного оператора Либерии Lonestar Cell. Хакер под ником ROR[RG] выложил на одном из форумов ссылку и пароль для доступа к архиву — по его словам с помощью...

Патчим gnupg или пара RSA-32768 за 106 минут

На самом деле патчим gnupg и libgcrypt… Когда-то давным давно, чтобы использовать 8192 и 16384 RSA ключи я правил размер в keygen.c и размер SECMEM буффера по соседству. Дела давно минувших дней, теперь SECMEM вынесена в config.h и именуется SECMEM_BUFFER_SIZE. В итоге после скачивания верии 2.0.29...

Проблемы разграничения доступа на основе списка доступа в ECM системах (часть 2)

В моей дебютной статье мы по шагам проектировали модель разграничения доступа к предметной области, рассматривая в качестве примера выдуманную ECM систему, которая от простой постепенно становилась не очень простой. Мы столкнулись с проблемами, которые не смогли легко и просто решить в рамках той...

Security Week 08: кража мышей через свисток, операция «Блокбастер», Linux Mint с бэкдором

Помимо обозначенных в заголовке новостей недели, продолжает развиваться история с противостоянием Apple и ФБР, или более точно — борьба между вендорами и государством на поле законодательства. Более подробно я об этом написал в предыдущем дайджесте, в комментариях к которому было замечено одно...

Security Week 08: кража мышей через свисток, операция «Блокбастер», Linux Mint с бэкдором

Помимо обозначенных в заголовке новостей недели, продолжает развиваться история с противостоянием Apple и ФБР, или более точно — борьба между вендорами и государством на поле законодательства. Более подробно я об этом написал в предыдущем дайджесте, в комментариях к которому было замечено одно...

Стартует прием заявок на секцию PHDays VI Young School

Конкурс молодых ученых в рамках ежегодного форума Positive Hack Days стал хорошей традицией. Подумать только, уже в пятый раз Young School дает начинающим безопасникам возможность представить результаты своих исследований перед ведущими экспертами со всего мира!.. Однако на этот раз мы решили...

Стартует прием заявок на секцию PHDays VI Young School

Конкурс молодых ученых в рамках ежегодного форума Positive Hack Days стал хорошей традицией. Подумать только, уже в пятый раз Young School дает начинающим безопасникам возможность представить результаты своих исследований перед ведущими экспертами со всего мира!.. Однако на этот раз мы решили...

Подпольный рынок кардеров. Перевод книги «KingPIN». Глава 30. «Максик»

Привет, Хабрачитатели! Спасибо вам за ваше терпение (когда продирались через корявости перевода, непоследовательность глав и несогласованность имен собственных), лайки и подсказки. (А переводчикам так вообще мегареспект, но об этом будет отдельный пост). У меня хорошая новость — появилась искорка...

Как надежно и экономно выполнить требования PCI DSS в среде виртуализации Hyper-V

Быстрый рост числа кибератак и нарушений конфиденциальности персональных данных делает критически важной защиту финансовых операций. Все помнят недавнюю громкую историю с хищением $300 млн со счетов клиентов в России, Китае и Европе группировкой хакеров Carbanak и многие другие. Ведущие мировые...